Информационная безопасность | Обеспечение информационной безопасности

Научно-технический прогресс превратил информацию в продукт, который можно купить, продать, обменять. Нередко стоимость данных в несколько раз превышает цену всей технической системы, которая хранит и обрабатывает информацию.

Качество коммерческой информации обеспечивает необходимый экономический эффект для компании, поэтому важно охранять критически важные данные от неправомерных действий. Это позволит компании успешно конкурировать на рынке.

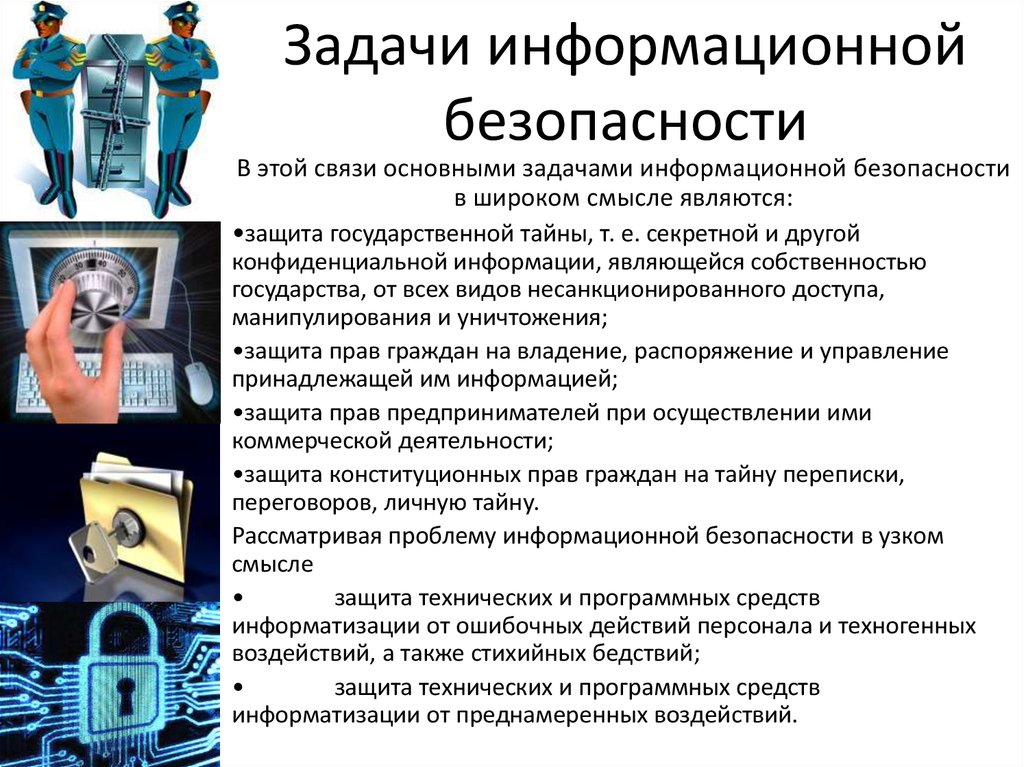

Определение информационной безопасности

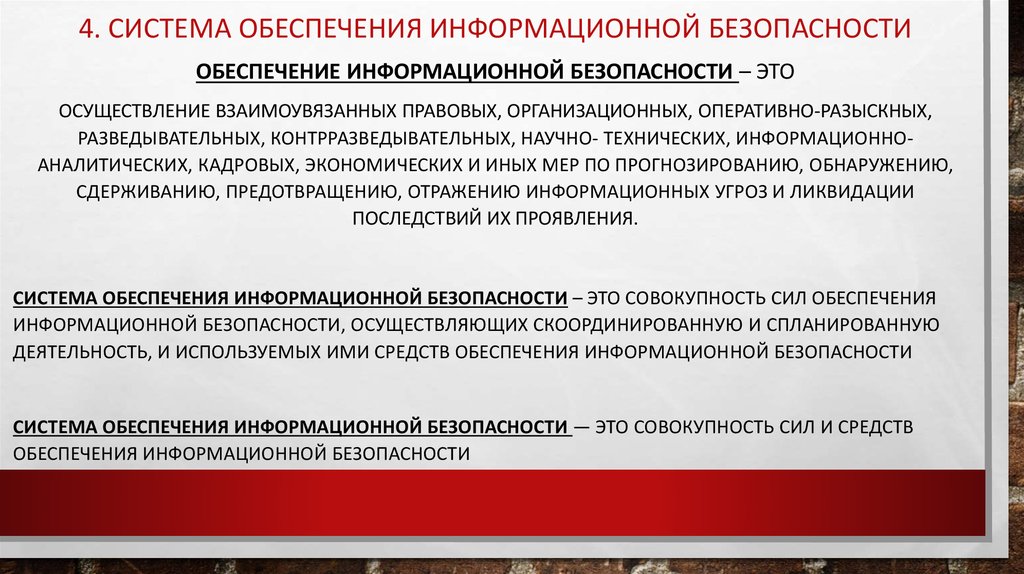

Информационная безопасность (ИБ) – это состояние информационной системы, при котором она наименее восприимчива к вмешательству и нанесению ущерба со стороны третьих лиц. Безопасность данных также подразумевает управление рисками, которые связаны с разглашением информации или влиянием на аппаратные и программные модули защиты.

Безопасность информации, которая обрабатывается в организации, – это комплекс действий, направленных на решение проблемы защиты информационной среды в рамках компании. При этом информация не должна быть ограничена в использовании и динамичном развитии для уполномоченных лиц.

При этом информация не должна быть ограничена в использовании и динамичном развитии для уполномоченных лиц.

Требования к системе защиты ИБ

Защита информационных ресурсов должна быть:

1. Постоянной. Злоумышленник в любой момент может попытаться обойти модули защиты данных, которые его интересуют.

2. Целевой. Информация должна защищаться в рамках определенной цели, которую ставит организация или собственник данных.

3. Плановой. Все методы защиты должны соответствовать государственным стандартам, законам и подзаконным актам, которые регулируют вопросы защиты конфиденциальных данных.

4. Активной. Мероприятия для поддержки работы и совершенствования системы защиты должны проводиться регулярно.

5. Комплексной. Использование только отдельных модулей защиты или технических средств недопустимо. Необходимо применять все виды защиты в полной мере, иначе разработанная система будет лишена смысла и экономического основания.

6. Универсальной. Средства защиты должны быть выбраны в соответствии с существующими в компании каналами утечки.

7. Надежной. Все приемы защиты должны надежно перекрывать возможные пути к охраняемой информации со стороны злоумышленника, независимо от формы представления данных.

Перечисленным требованиям должна соответствовать и DLP-система. И лучше всего оценивать ее возможности на практике, а не в теории. Испытать «СёрчИнформ КИБ» можно бесплатно в течение 30 дней. Узнать подробности…

Модель системы безопасности

Информация считается защищенной, если соблюдаются три главных свойства.

Первое – целостность – предполагает обеспечение достоверности и корректного отображения охраняемых данных, независимо от того, какие системы безопасности и приемы защиты используются в компании. Обработка данных не должна нарушаться, а пользователи системы, которые работают с защищаемыми файлами, не должны сталкиваться с несанкционированной модификацией или уничтожением ресурсов, сбоями в работе ПО.

Второе – конфиденциальность – означает, что доступ к просмотру и редактированию данных предоставляется исключительно авторизованным пользователям системы защиты.

Третье – доступность – подразумевает, что все авторизованные пользователи должны иметь доступ к конфиденциальной информации.

Достаточно нарушить одно из свойств защищенной информации, чтобы использование системы стало бессмысленным.

Этапы создания и обеспечения системы защиты информации

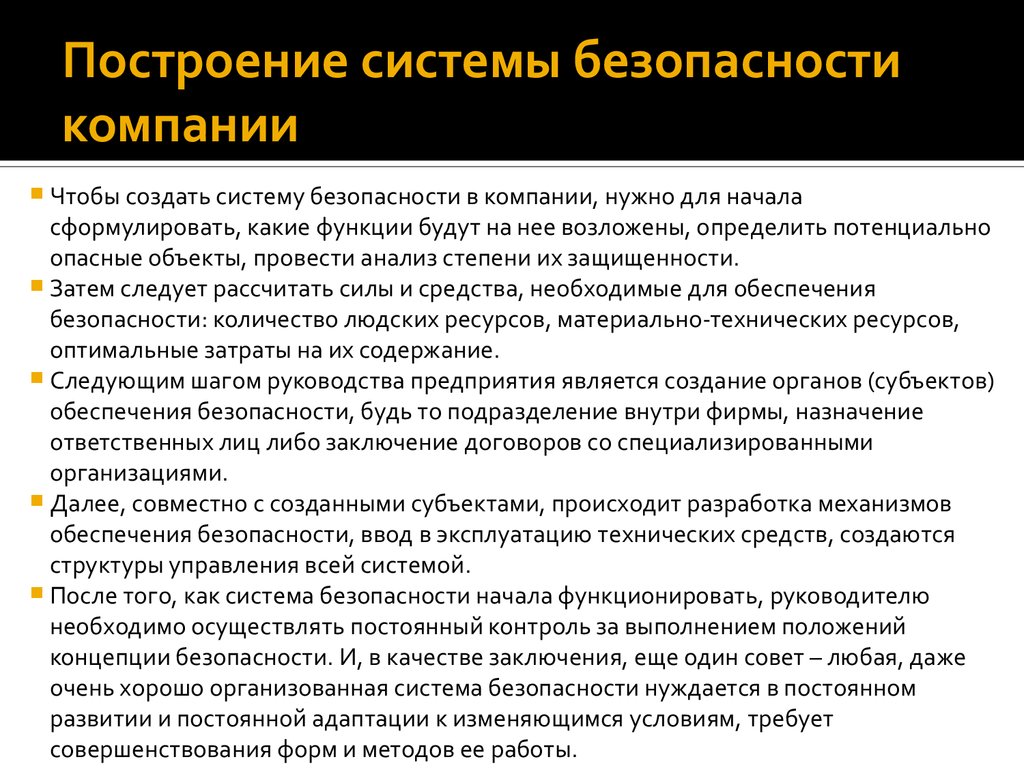

На практике создание системы защиты информации осуществляется в три этапа.

На первом этапе разрабатывается базовая модель системы, которая будет функционировать в компании. Для этого необходимо проанализировать все виды данных, которые циркулируют в фирме и которые нужно защитить от посягательств со стороны третьих лиц. Планом работы на начальном этапе являются четыре вопроса:

- Какие источники информации следует защитить?

- Какова цель получения доступа к защищаемой информации?

Целью может быть ознакомление, изменение, модификация или уничтожение данных. Каждое действие является противоправным, если его выполняет злоумышленник. Ознакомление не приводит к разрушению структуры данных, а модификация и уничтожение приводят к частичной или полной потере информации.

Каждое действие является противоправным, если его выполняет злоумышленник. Ознакомление не приводит к разрушению структуры данных, а модификация и уничтожение приводят к частичной или полной потере информации.

- Что является источником конфиденциальной информации?

Источники в данном случае это люди и информационные ресурсы: документы, флеш-носители, публикации, продукция, компьютерные системы, средства обеспечения трудовой деятельности.

- Способы получения доступа, и как защититься от несанкционированных попыток воздействия на систему?

Различают следующие способы получения доступа:

- Несанкционированный доступ – незаконное использование данных;

- Утечка – неконтролируемое распространение информации за пределы корпоративной сети. Утечка возникает из-за недочетов, слабых сторон технического канала системы безопасности;

- Разглашение – следствие воздействия человеческого фактора.

Санкционированные пользователи могут разглашать информацию, чтобы передать конкурентам, или по неосторожности.

Санкционированные пользователи могут разглашать информацию, чтобы передать конкурентам, или по неосторожности.

Второй этап включает разработку системы защиты. Это означает реализовать все выбранные способы, средства и направления защиты данных.

Система строится сразу по нескольким направлениям защиты, на нескольких уровнях, которые взаимодействуют друг с другом для обеспечения надежного контроля информации.

Правовой уровень обеспечивает соответствие государственным стандартам в сфере защиты информации и включает авторское право, указы, патенты и должностные инструкции. Грамотно выстроенная система защиты не нарушает права пользователей и нормы обработки данных.

Организационный уровень позволяет создать регламент работы пользователей с конфиденциальной информацией, подобрать кадры, организовать работу с документацией и физическими носителями данных.

Регламент работы пользователей с конфиденциальной информацией называют правилами разграничения доступа.

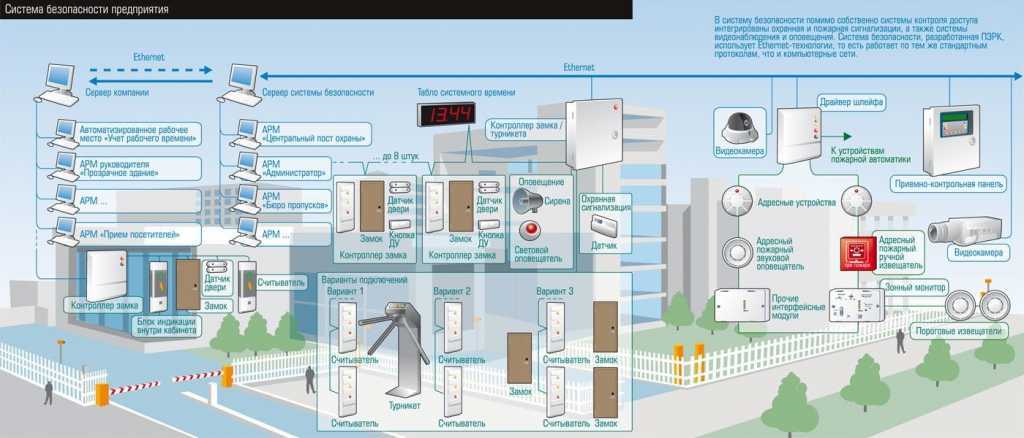

Технический уровень условно разделяют на физический, аппаратный, программный и математический подуровни.

- физический – создание преград вокруг защищаемого объекта: охранные системы, зашумление, укрепление архитектурных конструкций;

- аппаратный – установка технических средств: специальные компьютеры, системы контроля сотрудников, защиты серверов и корпоративных сетей;

- программный – установка программной оболочки системы защиты, внедрение правила разграничения доступа и тестирование работы;

- математический – внедрение криптографических и стенографических методов защиты данных для безопасной передачи по корпоративной или глобальной сети.

Третий, завершающий этап – это поддержка работоспособности системы, регулярный контроль и управление рисками. Важно, чтобы модуль защиты отличался гибкостью и позволял администратору безопасности быстро совершенствовать систему при обнаружении новых потенциальных угроз.

Виды конфиденциальных данных

Конфиденциальные данные – это информация, доступ к которой ограничен в соответствии с законами государства и нормами, которые компании устанавливаются самостоятельно.

- Личные конфиденциальные данные: персональные данные граждан, право на личную жизнь, переписку, сокрытие личности. Исключением является только информация, которая распространяется в СМИ.

- Служебные конфиденциальные данные: информация, доступ к которой может ограничить только государство (органы государственной власти).

- Судебные конфиденциальные данные: тайна следствия и судопроизводства.

- Коммерческие конфиденциальные данные: все виды информации, которая связана с коммерцией (прибылью) и доступ к которой ограничивается законом или предприятием (секретные разработки, технологии производства и т.

д.).

д.). - Профессиональные конфиденциальные данные: данные, связанные с деятельностью граждан, например, врачебная, нотариальная или адвокатская тайна, разглашение которой преследуется по закону.

Угрозы конфиденциальности информационных ресурсов

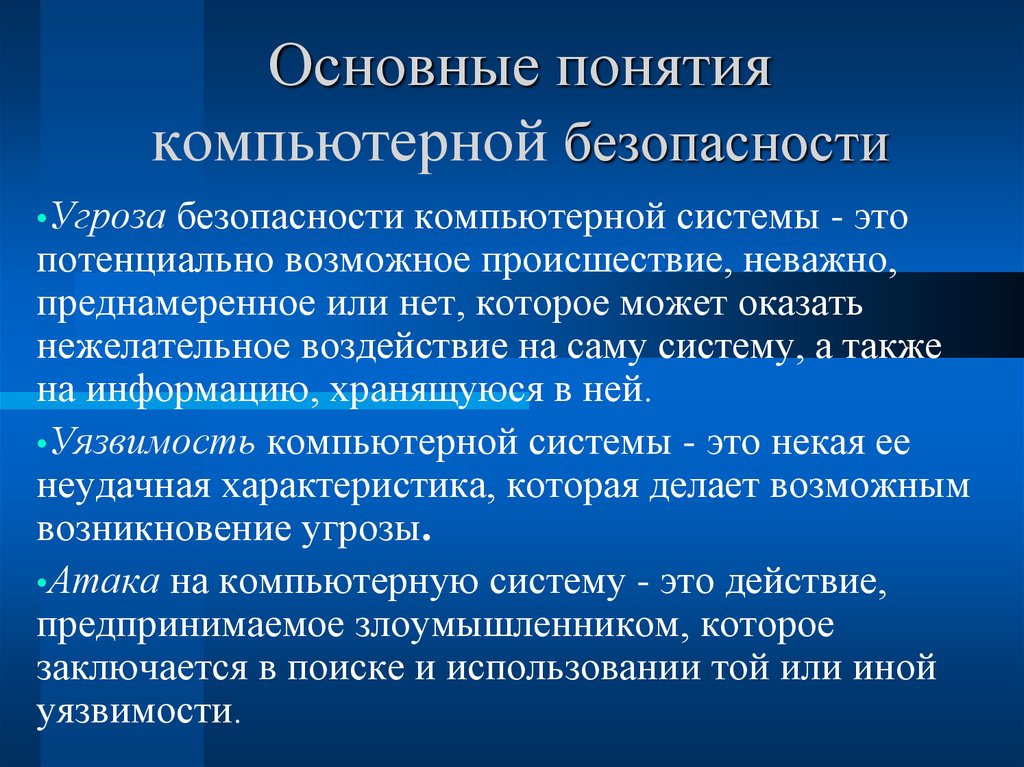

Угроза – это возможные или действительные попытки завладеть защищаемыми информационными ресурсами.

Источниками угрозы сохранности конфиденциальных данных являются компании-конкуренты, злоумышленники, органы управления. Цель любой угрозы заключается в том, чтобы повлиять на целостность, полноту и доступность данных.

Угрозы бывают внутренними или внешними. Внешние угрозы представляют собой попытки получить доступ к данным извне и сопровождаются взломом серверов, сетей, аккаунтов работников и считыванием информации из технических каналов утечки (акустическое считывание с помощью жучков, камер, наводки на аппаратные средства, получение виброакустической информации из окон и архитектурных конструкций).

Внутренние угрозы подразумевают неправомерные действия персонала, рабочего отдела или управления фирмы. В результате пользователь системы, который работает с конфиденциальной информацией, может выдать информацию посторонним. На практике такая угроза встречается чаще остальных. Работник может годами «сливать» конкурентам секретные данные. Это легко реализуется, ведь действия авторизованного пользователя администратор безопасности не квалифицирует как угрозу.

Поскольку внутренние ИБ-угрозы связаны с человеческим фактором, отслеживать их и управлять ими сложнее. Предупреждать инциденты можно с помощью деления сотрудников на группы риска. С этой задачей справится «СёрчИнформ ProfileCenter» – автоматизированный модуль для составления психологических профилей.

Попытка несанкционированного доступа может происходить несколькими путями:

- через сотрудников, которые могут передавать конфиденциальные данные посторонним, забирать физические носители или получать доступ к охраняемой информации через печатные документы;

- с помощью программного обеспечения злоумышленники осуществляют атаки, которые направлены на кражу пар «логин-пароль», перехват криптографических ключей для расшифровки данных, несанкционированного копирования информации.

- с помощью аппаратных компонентов автоматизированной системы, например, внедрение прослушивающих устройств или применение аппаратных технологий считывания информации на расстоянии (вне контролируемой зоны).

Аппаратная и программная ИБ

Все современные операционные системы оснащены встроенными модулями защиты данных на программном уровне. MAC OS, Windows, Linux, iOS отлично справляются с задачей шифрования данных на диске и в процессе передачи на другие устройства. Однако для создания эффективной работы с конфиденциальной информацией важно использовать дополнительные модули защиты.

Пользовательские ОС не защищают данные в момент передачи по сети, а системы защиты позволяют контролировать информационные потоки, которые циркулируют по корпоративной сети, и хранение данных на северах.

Аппаратно-программный модуль защиты принято разделять на группы, каждая из которых выполняет функцию защиты чувствительной информации:

- Уровень идентификации – это комплексная система распознавания пользователей, которая может использовать стандартную или многоуровневую аутентификацию, биометрию (распознавание лица, сканирование отпечатка пальца, запись голоса и прочие приемы).

- Уровень шифрования обеспечивает обмен ключами между отправителем и получателем и шифрует/дешифрует все данные системы.

Правовая защита информации

Правовую основу информационной безопасности обеспечивает государство. Защита информации регулируется международными конвенциями, Конституцией, федеральными законами и подзаконными актами.

Государство также определят меру ответственности за нарушение положений законодательства в сфере ИБ. Например, глава 28 «Преступления в сфере компьютерной информации» в Уголовном кодексе Российской Федерации, включает три статьи:

- Статья 272 «Неправомерный доступ к компьютерной информации»;

- Статья 273 «Создание, использование и распространение вредоносных компьютерных программ»;

- Статья 274 «Нарушение правил эксплуатации средств хранения, обработки или передачи компьютерной информации и информационно-телекоммуникационных сетей».

Информационная безопасность — Защита данных / Хабр

Защита данных

Статьи Авторы Компании

Сначала показывать

Порог рейтинга

Информационная безопасность *IT-инфраструктура *

Простые правила, которые помогут вовремя распознать фишинговые атаки и избежать их последствий, а также краткий обзор основных видов таких атак.

Мы провели более 20 успешных проверок, в которых использовалась социальная инженерия. Раз за разом один результат – удивление и фраза «мы знали о таком, но сами не видели». Банальные и базовые ошибки в работе сотрудников и недоумевающий взгляд администраторов.

Таким образом, получилось сформулировать задачу – наглядно указать, на что обратить внимание в ежедневной работе, чтобы не стать жертвой таких атак.

Читать далее

Всего голосов 8: ↑3 и ↓5 -2

Просмотры2.1K

Комментарии 18

Andrey_BiryukovБлог компании OTUS Информационная безопасность *

О тестировании на проникновение написано уже немало книг и статей. Эта тема становится все актуальнее с каждым новым инцидентом ИБ. Злоумышленники проникают в сети различных организаций с целью прямого хищения денег с счетов (банки, финансовые организации), атак на отказ в обслуживании (предприятия критической инфраструктуры), хищения персональных данных и других вредоносных действий. Системы информационной безопасности большинства организаций не способны в полной мере защитить от действий квалифицированных злоумышленников. Причин этому несколько. В России традиционным драйвером рынка ИБ являются требования регуляторов (ФЗ 152, ФЗ 187 и т.д.) и при построении системы защиты прежде всего стремятся выполнить требования приказов ФСТЭК, ФСБ, ЦБ и т.д. Проведя категорирование, построив модель угроз, написав ОРД, спроектировав и внедрив систему защиты заказчик считает что он теперь защищен. Хотя обычно этого недостаточно.

Эта тема становится все актуальнее с каждым новым инцидентом ИБ. Злоумышленники проникают в сети различных организаций с целью прямого хищения денег с счетов (банки, финансовые организации), атак на отказ в обслуживании (предприятия критической инфраструктуры), хищения персональных данных и других вредоносных действий. Системы информационной безопасности большинства организаций не способны в полной мере защитить от действий квалифицированных злоумышленников. Причин этому несколько. В России традиционным драйвером рынка ИБ являются требования регуляторов (ФЗ 152, ФЗ 187 и т.д.) и при построении системы защиты прежде всего стремятся выполнить требования приказов ФСТЭК, ФСБ, ЦБ и т.д. Проведя категорирование, построив модель угроз, написав ОРД, спроектировав и внедрив систему защиты заказчик считает что он теперь защищен. Хотя обычно этого недостаточно.

Кроме того, еще одной причиной недостаточной эффективности системы защиты является недостаточно жесткая настройка входящих в нее средств. Попытка закрыть часть требований нормативки организационными мерами вместо технических часто приводит к снижению общей эффективности системы защиты.

Попытка закрыть часть требований нормативки организационными мерами вместо технических часто приводит к снижению общей эффективности системы защиты.

Ну и наконец, модели угроз не могут дать точных рекомендаций относительно того, как будут ломать вашу сеть. Тестирование на проникновение позволяет посмотреть на взлом вашей сети глазами хакера. Ведь находясь на стороне защиты вы можно просто не знать или не замечать некоторые моменты, которые позволят хакеру с легкостью проникнуть в вашу сеть. Например, многие безопасники «старой» школы очень часто недооценивают угрозы, исходящие от социальной инженерии и комбинированных атак.

Читать далее

Всего голосов 5: ↑4 и ↓1 +3

Просмотры1.5K

Комментарии 2

akaDualityБлог компании Dodo Engineering Информационная безопасность *Разработка под iOS *Разработка мобильных приложений *

Одна из санкций, которая досталась России, — запрет на выдачу и продление SSL-сертификатов. Это приводит к тому, что у некоторых компаний сертификат может протухнуть и сайты перестанут открываться.

Это приводит к тому, что у некоторых компаний сертификат может протухнуть и сайты перестанут открываться.

Основных решений два:

Использовать российский Яндекс.Браузер или Атом.

Поставить на компьютер сертификат или профиль от минцифры.

Для мобильных приложений это превращается в особую проблему — могут перестать проходить платежи разных эквайрингов.

Например, 15 февраля 2023 года у Сбера истечёт действие сертификата и надо переходить на самоподписанный. Если этого не сделать, то эквайринг через Сбер может перестать работать. SberPay будет работать как и раньше.

В статье покажу, что делать разработчикам приложений, чтобы экраны c 3-D Secure открывались и эквайринг продолжал работу.

Читать далее

Всего голосов 17: ↑12 и ↓5 +7

Просмотры2.1K

Комментарии 19

BiZone_teamБлог компании BI. ZONE Информационная безопасность *

ZONE Информационная безопасность *

Фишинг в первую очередь ассоциируется с электронной почтой. Но, чтобы похитить данные, мошенники часто подделывают сайты известных брендов. Компании узнают о проблеме, когда клиенты начинают жаловаться, что у них украли деньги, а услугу не предоставили. Чаще всего страдает диджитал-сфера: злоумышленники могут скопировать сайты банка, интернет-магазина, сервиса доставки или покупки билетов.

Чтобы не потерять деньги, клиентов и репутацию, нужно мониторить мошеннические сайты в интернете. Все найти не получится, но внушительную часть фишинга можно заблокировать заранее. Мы в BI.ZONE как раз этим занимаемся, так что решили поделиться, как у нас устроен процесс. Если вы хотели знать, как ищут и блокируют фишинг, мы вам покажем.

Показываем и рассказываем

Всего голосов 4: ↑4 и ↓0 +4

Просмотры607

Комментарии 1

OlgaRodeБлог компании Бастион Информационная безопасность *

В отчете по результатам пентеста каждой уязвимости присваивается определенный класс опасности. Это не субъективная оценка, она основывается на общепринятых методиках. О них сегодня и поговорим. Расскажем, как принято классифицировать и оценивать уязвимости информационных систем и объясним, зачем это нужно.

Читать далее

Всего голосов 13: ↑13 и ↓0 +13

Просмотры805

Комментарии 0

FirstJohnБлог компании FirstVDS Информационная безопасность *Машинное обучение *Искусственный интеллект Будущее здесь

Дипфейк. Что первое приходит на ум, когда вы слышите или видите это слово? Наверное, какие-то картинки или видео откровенного характера, но что если я скажу вам, что такой жанр подделок давно уже вышел за любые рамки здравого смысла и проник абсолютно в каждую отрасль, которая, так или иначе, связана с интернетом?

После определенной череды событий, а именно пандемии COVID-19, в 2020 году, активизировалась форсированная интеграция компьютерных технологий в массы, которая выделила среди общего количества группу неопытных и легко внушаемых пользователей, что создало благоприятную почву для развития дипфейков.

Подделки, созданные с использованием ИИ, не всегда производят лишь смеха ради. Всё чаще они используются во злой умысел, и ребром стоит вопрос об их обнаружении, но обо всем по порядку.

Читать далее

Всего голосов 10: ↑8 и ↓2 +6

Просмотры1.5K

Комментарии 3

TantorlabsБлог компании ГК «Астра» Информационная безопасность *PostgreSQL *Администрирование баз данных *Хранение данных *

Личные данные сегодня становятся все больше публичными, а конфиденциальность информации скорее условна. Махинации с использованием «слитых» баз данных сейчас обрели небывалый масштаб. От «разводов» недобросовестных телефонных мошенников страдаем мы с вами, от взломов и утечки внутренней информации миллионные ущербы несут крупные компании. Как обезопасить себя и своих клиентов? Как бороться с утечкой данных? Об этом — данный материал.

Читать далее

Всего голосов 1: ↑0 и ↓1 -1

Просмотры830

Комментарии 1

Solar_PentestБлог компании Ростелеком-Солар Информационная безопасность *

BloodHound — это популярный инструмент, который используется для сбора и анализа данных во время проведения пентеста внутренней инфраструктуры на базе Active Directory. Этот инструмент позволяет визуализировать некорректные настройки объектов Active Directory и строить цепочки атак. Основная особенность — это использование теории графов при анализе данных.

В предыдущей статье я рассматривал расширение списка ACL, сегодня расскажу о другом сценарии.

Что за сценарий?

Всего голосов 3: ↑3 и ↓0 +3

Просмотры771

Комментарии 0

Vadim_BordikИнформационная безопасность *Программирование *

Из песочницы

Курсы цифровой грамотности необходимы не только тем детям, которые мечтают стать IT-специалистами. Базовые знания Word и Excel, графических редакторов, навыки создания презентаций и поиска информации в интернете пригодятся школьникам при выполнении домашних заданий и проектов.

Читать далее

Всего голосов 12: ↑7 и ↓5 +2

Просмотры2.8K

Комментарии 1

is113Блог компании Selectel Информационная безопасность *Разработка веб-сайтов *Системное администрирование *Nginx *

«Только запустил Nginx-приложение, а в access.log уже десятки записей с непонятными запросами, переборами паролей и другого» — типичная ситуация для незащищенного сервера. Это следствие работы «ботов» для сканирования белых сетей, поиска открытых портов, сбора информации о версиях запущенных служб и подбора паролей к сервисам.

Это следствие работы «ботов» для сканирования белых сетей, поиска открытых портов, сбора информации о версиях запущенных служб и подбора паролей к сервисам.

В статье расскажу, как с помощью open source-инструмента Fail2ban укрепить Nginx и защитить сервисы от взлома. А также продемонстрирую способы блокирования DDoS-атак. Подробности под катом.

Читать дальше →

Всего голосов 41: ↑40 и ↓1 +39

Просмотры5.1K

Комментарии 12

deskarionБлог компании Тензор Информационная безопасность *IT-инфраструктура *

Привет ХАБР. Тема, которой посвящена эта статья с одной стороны важна, ведь в кибер-пространстве «неспокойно». Каждый день приходят новости, что ту или иную компанию взломали хакеры, получили дампы или зашифровали данные. Защищаться от кибер-угроз, выстраивая целую инфраструктуру из всевозможных средств защиты хорошо и нужно, но никогда не стоит забывать о разведке. В кибер-пространстве как в армии. Хорошо, когда на границах вырыты окопы, дежурит артиллерия и ПВО, но без разведки не понятно куда и чем противник будет атаковать. В цифровом мире базовая военная стратегия в целом не отличается. Разведка важна и нужна, чтобы быть готовыми и собирать данные, которые собирают злоумышленники о вас и вашей инфраструктуре. В этой статье разберем вопрос о том как создавалось направление кибер-разведки(OSINT open-source intelligence ) в компании.

В кибер-пространстве как в армии. Хорошо, когда на границах вырыты окопы, дежурит артиллерия и ПВО, но без разведки не понятно куда и чем противник будет атаковать. В цифровом мире базовая военная стратегия в целом не отличается. Разведка важна и нужна, чтобы быть готовыми и собирать данные, которые собирают злоумышленники о вас и вашей инфраструктуре. В этой статье разберем вопрос о том как создавалось направление кибер-разведки(OSINT open-source intelligence ) в компании.

С чего зародилась идея создания направления OSINT?

В наше время стал мейнстримом тренд на защиту персональных данных и всякой конфиденциалки в компании. Запрос на поиск источников утечек и их закрытия очевиден. Самое сложное расставить приоритеты или ответить на вопрос: «Что будем собственно искать?» Если открыть внутренние документы любой компании, то сведений, составляющих какую-либо из тайн (персональные, конфиденциальные, коммерческие) большое количество. Важно выбрать те, которые являются самыми важными для контроля и утечки которых реально можем находить и устранять.

Путем расстановки приоритетов и реальных возможностей мы выделили основные направления для OSINT:

Читать далее

Всего голосов 13: ↑13 и ↓0 +13

Просмотры2.2K

Комментарии 1

imbasoftИнформационная безопасность *Криптография *Законодательство в IT Читальный зал

Несмотря ни на что, IT в России живет и развивается. Возможно, не так быстро, как хотелось бы, но все же процесс идет. Здесь, в преддверии Нового года хотелось бы обсудить ряд идей, которые способны подстегнуть и сделать нашу родную отрасль чуточку лучше.

Предлагаемые идеи не будут ультимативными серебряными пулями без изъяна и упрека, что-то они сделают хуже, а что-то лучше. Очень надеюсь, что второго окажется больше, и вы поддержите понравившиеся вам идеи на голосовании в конце статьи. Кроме того, хотелось бы увидеть ваши мысли, идеи и предложения в комментариях к этой статье.

Кроме того, хотелось бы увидеть ваши мысли, идеи и предложения в комментариях к этой статье.

- Идея 1. Создание вендоронезависимой операционной системы

- Идея 2. Минимизация легального пиратства

- Идея 3. Отмена экспортных ограничений в отношении средств защиты информации, не предназначенных для защиты гостайны

- Идея 4. Легализация отсрочек для IT-специалистов<

- Идея 5. Обучение навыкам коллективной работы IT-специалистов в ВУЗах

- Идея 6. Создание IT-судов

- Голосование

Update

Уважаемые читатели! Хабром пользуются как в России, так и за ее пределами. Это замечательный ресурс, давайте не будем его портить. Судя по комментариям, многим из вас не нравится действующая власть, и любое усиление страны вы воспринимаете враждебно. Ок, это ваше право. Хабр – это оплот демократии, минусуйте статью, голосуйте против идей, минусуйте карму, но прошу, не надо устраивать политических провокаций в комментариях.

Читать дальше →

Всего голосов 38: ↑11 и ↓27 -16

Просмотры6.1K

Комментарии 357

SearchInform_teamБлог компании SearchInform Информационная безопасность *Карьера в IT-индустрии Интервью

Продолжаем серию постов о наших сотрудниках. Под Новый год решили рассказать про одного из самых заметных наших коллег – Алексее Дрозде (aka @labyrinth Вы знаете его, если приходите к нам на вебинары и Road Show, учитесь в нашем УЦ, читаете наш блог на Habr. В общем, многостаночник и обладатель разных талантов.

В ИБ Алексей пришел, отработав 3 года школьным учителем физики. В команде «СёрчИнформ» он уже 11 лет и рассказывает, как справляется с риском закостенеть в профессии.

Читать далее

Всего голосов 12: ↑9 и ↓3 +6

Просмотры 1. 1K

1K

Комментарии 0

IgnatChukerИнформационная безопасность *Конференции IT-компании

Информационная служба Хабра 22 ноября и 23 ноября 2022 года посетила юбилейную десятую кибербитву Standoff между этичными хакерами и специалистами по информационной безопасности, среди которых также присутствуют этичные хакеры. Есть две стороны – одна атакующая (Red Team), другая защищающая (Blue Team). Последние две кибербитвы «защищающаяся» сторона не защищается, а расследует инциденты. Это сделано для большего приближения к реальным условиям. То есть Blue Team находит недопустимое событие и расследует его причины, а потом предоставляет отчёт.

Читать далее

Всего голосов 17: ↑17 и ↓0 +17

Просмотры1.3K

Комментарии 8

T1_SferaБлог компании Группа Т1 Информационная безопасность *Хранение данных *

Бизнесу нельзя использовать данные клиентов as is для тестов. Отдел разработки не может просто взять персональные данные (ПДн) и проверить на них новую фичу, обучить Machine Learning-модель. Этот момент регулируют законы и отраслевые стандарты. Чтобы с данными можно было работать, их необходимо обезличить. В крупных компаниях сотни таблиц переплетены идентификаторами, формулами, процедурами. И здесь речь идет уже о формировании обезличенных интеграционных полигонов (комплексов БД). Максим Никитин, тимлид группы разработки, поделится опытом команды разработки платформы производства ПО «Сфера».

Читать далее

Всего голосов 10: ↑8 и ↓2 +6

Просмотры1.4K

Комментарии 0

YusmitИнформационная безопасность *Серверное администрирование *

Исходное положение

Этап первый — боремся с регулярками.

Этап второй — разделяй топики и властвуй.

Этап третий — просто автоматизируй это.

Этап четвертый — как правильно удалять aclы.

раскурить тему аклов в кафке

Всего голосов 3: ↑3 и ↓0 +3

Просмотры582

Комментарии 2

ZextrasБлог компании Zextras Информационная безопасность *

Надежные и постоянно меняющиеся пароли — основа защиты учетных записей от взлома. Именно поэтому надежная парольная политика безопасности — это первое, что необходимо настроить администратору почтового сервера Carbonio, чтобы повысить уровень защиты учетных записей на сервере. Второе необходимое действие — это обеспечение неукоснительного соблюдения требований парольной политики всеми пользователями. В данной статье мы расскажем о том, как настроить парольную политику безопасности в Carbonio и как добиться ее выполнения пользователями.

Второе необходимое действие — это обеспечение неукоснительного соблюдения требований парольной политики всеми пользователями. В данной статье мы расскажем о том, как настроить парольную политику безопасности в Carbonio и как добиться ее выполнения пользователями.

Читать далее

Всего голосов 4: ↑4 и ↓0 +4

Просмотры408

Комментарии 1

randallБлог компании CloudMTS Информационная безопасность *Программирование *IT-стандарты *История IT

Знать время нужно всем. Точное время необходимо для криптографии, непрерывного производства, навигации на Земле и в космосе.

Интернет зависит от времени так, что малейшая ошибка ведет к масштабным проблемам: падению серверов, сбоям в DNS, зависанию приложений. Из-за проблем со временем системы зацикливаются и потребляют излишние ресурсы CPU.

Конечно, программисты знают, откуда берется время. UNIX-time, timestamp, datetime, tzdata, NTP и другие решения дают четкое ощущение контроля времени. Однако кому на самом деле время принадлежит, кто несет за него ответственность?

Это история о бесконечном поиске консенсуса, талантливых одиночках, работающих без зарплаты, крушении «Титаника», увлеченном слепом программисте и смелых решениях, ведущих к новым ошибкам. Это история про время.

Читать дальше →

Всего голосов 37: ↑36 и ↓1 +35

Просмотры6.9K

Комментарии 14

rvteamБлог компании R-Vision Информационная безопасность *

Tutorial

Доброго времени суток, Хабр!

В этой статье я продолжу исследование вредоносного ПО на реальных сэмплах, используемых различными АРТ-группировками, в частности группировки Kimsuky. APT Kimsuky известна своими фишинговыми кампаниями с целью проникновения в организации и кибершпионажа. В этом году злоумышленники активно работали и на территории Российской Федерации.

APT Kimsuky известна своими фишинговыми кампаниями с целью проникновения в организации и кибершпионажа. В этом году злоумышленники активно работали и на территории Российской Федерации.

Я не буду углубляться в описание всех тактик и инструментов данной группировки, которые постоянно развиваются и о которых уже было сделано достаточно исследований, доступных в открытых источниках. Основное внимание будет уделено практической части – расследованию инцидента, связанного с распространением Kimsuky вредоносных документов форматов Power Point и Microsoft Office Word.

Давайте приступим.

Читать далее

Рейтинг 0

Просмотры692

Комментарии 0

PrikalelИнформационная безопасность *Криптография *.NET *C# *

Tutorial

Все мы знаем популярную задачу о рюкзаке. Все мы также знаем, что такое асимметричное шифрование и для чего оно используется. А если не знаете — то вот и повод узнать, потому что в этой статье мы попытаемся на основе задачи о рюкзаке написать свою систему шифрования с открытым ключом на C#. Основную логику криптосистемы спрячем в отдельный NuGet-пакет, который затем используем для написания собственного простого web-сервера (тоже на C#, конкретней на ASP.NET Core) с БД. Этот сервер будет представлять собой мессенджер, где пользователи смогут регистрироваться и посылать друг другу сообщения, а также проверять свою почту на наличие оных. Собственная система шифрования позволит нам обмениваться информацией между клиентами и сервером, а в случае перехвата противник не сможет её дешифровать (или, по крайней мере, сможет, но не сразу).

Все мы также знаем, что такое асимметричное шифрование и для чего оно используется. А если не знаете — то вот и повод узнать, потому что в этой статье мы попытаемся на основе задачи о рюкзаке написать свою систему шифрования с открытым ключом на C#. Основную логику криптосистемы спрячем в отдельный NuGet-пакет, который затем используем для написания собственного простого web-сервера (тоже на C#, конкретней на ASP.NET Core) с БД. Этот сервер будет представлять собой мессенджер, где пользователи смогут регистрироваться и посылать друг другу сообщения, а также проверять свою почту на наличие оных. Собственная система шифрования позволит нам обмениваться информацией между клиентами и сервером, а в случае перехвата противник не сможет её дешифровать (или, по крайней мере, сможет, но не сразу).

Здесь вы найдёте простой пример своей криптосистемы, основанной на известной задаче. Для тех, кто не знает, что такое криптосистемы с открытым ключом, эта статья — шанс потрогать их руками. Пристёгивайтесь, будет жарко.

Пристегнуться!

Всего голосов 3: ↑3 и ↓0 +3

Просмотры1.6K

Комментарии 4

Безопасность системы — GeeksforGeeks

Предварительные условия — основные сетевые атаки, типы вирусов

Безопасность компьютерной системы — важнейшая задача. Это процесс обеспечения конфиденциальности и целостности ОС. Безопасность является одной из наиболее важных, а также основных задач, позволяющих уберечь все угрозы или другие вредоносные задачи, атаки или программы от программной системы компьютера.

Система считается защищенной, если ее ресурсы используются и доступ к ним осуществляется по назначению при любых обстоятельствах, но ни одна система не может гарантировать абсолютную защиту от нескольких различных вредоносных угроз и несанкционированного доступа.

Безопасность системы может оказаться под угрозой из-за двух нарушений:

- Угроза: Программа, которая может нанести серьезный ущерб системе.

- Атака: Попытка взлома системы безопасности и несанкционированного использования актива.

Нарушения безопасности, затрагивающие систему, можно разделить на злонамеренные и случайные угрозы. Вредоносные угрозы , как следует из названия, представляют собой вредоносный компьютерный код или веб-скрипт, предназначенный для создания уязвимостей в системе, ведущих к лазейкам и нарушениям безопасности. Случайные угрозы , с другой стороны, сравнительно легче защититься. Пример: DDoS-атака типа «отказ в обслуживании».

Безопасность может быть нарушена посредством любого из упомянутых нарушений:

- Нарушение конфиденциальности: Этот тип нарушения включает несанкционированное чтение данных.

- Нарушение целостности: Это нарушение связано с несанкционированной модификацией данных.

- Нарушение доступности: Это связано с несанкционированным уничтожением данных.

- Кража услуги: Предполагает несанкционированное использование ресурсов.

- Отказ в обслуживании: Предотвращает законное использование системы. Как упоминалось ранее, такие атаки могут быть случайными по своей природе.

Цель системы безопасности:

В дальнейшем, на основе вышеуказанных нарушений, преследуются следующие цели безопасности:

- Целостность:

Объекты в системе не должны быть доступны любому неавторизованному пользователю и любому пользователю не имея достаточных прав, не должно быть разрешено изменять важные системные файлы и ресурсы. - Секретность:

Объекты системы должны быть доступны только ограниченному числу авторизованных пользователей. Не все должны иметь возможность просматривать системные файлы. - Доступность:

Все ресурсы системы должны быть доступны для всех авторизованных пользователей, т. е. только один пользователь/процесс не должен иметь права захватывать все системные ресурсы. Если возникает такая ситуация, может произойти отказ в обслуживании. В такой ситуации вредоносное ПО может захватить ресурсы для себя и, таким образом, предотвратить доступ законных процессов к системным ресурсам.

е. только один пользователь/процесс не должен иметь права захватывать все системные ресурсы. Если возникает такая ситуация, может произойти отказ в обслуживании. В такой ситуации вредоносное ПО может захватить ресурсы для себя и, таким образом, предотвратить доступ законных процессов к системным ресурсам.

Угрозы можно разделить на следующие две категории:

- Программные угрозы:

Взломщик написал программу для взлома системы безопасности или изменения поведения обычного процесса. Другими словами, если пользовательская программа изменена и в дальнейшем предназначена для выполнения некоторых вредоносных нежелательных задач, то это называется программными угрозами. - Системные угрозы:

Эти угрозы связаны со злоупотреблением системными службами. Они стремятся создать ситуацию, в которой ресурсы операционной системы и пользовательские файлы используются не по назначению. Они также используются в качестве среды для запуска программных угроз.

Типы программных угроз:

- Вирус:

Печально известная угроза, наиболее известная. Это самовоспроизводящийся и вредоносный поток, который прикрепляется к системному файлу, а затем быстро реплицируется, изменяя и уничтожая важные файлы, что приводит к сбою системы.Далее Типы компьютерных вирусов можно кратко описать так:

– файловые/паразитические – присоединяются к файлу

– загрузочные/память – заражают загрузочный сектор

— макрос — написан на языке высокого уровня типа VB и влияет на файлы MS Office

— исходный код — ищет и изменяет исходные коды

— полиморфный — изменяется при копировании каждый раз

— зашифрованный — зашифрованный вирус + код дешифрования

— скрытность — избегает обнаружения, изменяя части системы, которые могут быть использованы для его обнаружения, например, вызов системы чтения

– туннелирование – устанавливается в подпрограммы обслуживания прерываний и драйверы устройств

– многокомпонентный – заражает несколько частей системы

- Троянский конь:

Сегмент кода, который злоупотребляет своей средой, называется троянским конем. Они кажутся привлекательными и безобидными программами-прикрытиями, но на самом деле являются вредоносными скрытыми программами, которые могут быть использованы в качестве вирусоносителей. В одной из версий троянца пользователь обманом вводит конфиденциальные данные для входа в приложение. Эти данные украдены эмулятором входа в систему и могут в дальнейшем использоваться как способ утечки информации. Одна из основных, а также серьезная угроза или последствия троянского коня заключается в том, что он на самом деле наносит надлежащий ущерб после установки или запуска в системе компьютера, но на первый взгляд может показаться полезным программным обеспечением, а позже оказывается злонамеренно нежелательный.

Они кажутся привлекательными и безобидными программами-прикрытиями, но на самом деле являются вредоносными скрытыми программами, которые могут быть использованы в качестве вирусоносителей. В одной из версий троянца пользователь обманом вводит конфиденциальные данные для входа в приложение. Эти данные украдены эмулятором входа в систему и могут в дальнейшем использоваться как способ утечки информации. Одна из основных, а также серьезная угроза или последствия троянского коня заключается в том, что он на самом деле наносит надлежащий ущерб после установки или запуска в системе компьютера, но на первый взгляд может показаться полезным программным обеспечением, а позже оказывается злонамеренно нежелательный.Другим вариантом является шпионское ПО. Шпионское ПО сопровождает программу, которую пользователь выбрал для установки и загрузки рекламы для отображения в системе пользователя, тем самым создавая всплывающие окна браузера, и когда пользователь посещает определенные сайты, он собирает важную информацию и отправляет его на удаленный сервер.

Такие атаки также известны как Convert Channels .

Такие атаки также известны как Convert Channels .

- Люк:

Разработчик программы или системы может оставить дыру в программном обеспечении, которую может использовать только он сам, люк работает по тому же принципу. Ловушки достаточно сложно обнаружить, так как для их анализа необходимо пройтись по исходному коду всех компонентов системы. Другими словами, если нам, возможно, придется определить люк, то это будет похоже на то, что люк на самом деле является своего рода секретной точкой входа в работающую или статическую программу, которая фактически позволяет любому получить доступ к любой системе, не проходя через нее. обычные процедуры безопасного доступа.

- Логическая бомба:

Программа, которая инициирует атаку безопасности только в определенной ситуации. Чтобы быть очень точным, логическая бомба на самом деле является самой вредоносной программой, которая преднамеренно внедряется в компьютерную систему и срабатывает или срабатывает, когда выполняются определенные условия для ее работы.

- Червь: Компьютерный червь — это тип вредоносного ПО, которое самовоспроизводится и заражает другие компьютеры, оставаясь при этом активным в пораженных системах. Компьютерный червь воспроизводит себя, чтобы заразить машины, которые еще не заражены. Это часто достигается за счет использования компонентов операционной системы, которые являются автоматическими и незаметными для пользователя. На червей часто не обращают внимания до тех пор, пока их неконтролируемое размножение не истощает системные ресурсы, замедляя или останавливая другие действия.

Типы системных угроз –

Помимо программных угроз, безопасности нашей системы угрожают также различные системные угрозы:

1. Червь:

Заражающая программа, распространяющаяся по сети. В отличие от вируса, они нацелены в основном на локальные сети. Пораженный червем компьютер атакует целевую систему и записывает на нее небольшую программу-«ловушку». Этот хук в дальнейшем используется для копирования червя на целевой компьютер. Этот процесс рекурсивно повторяется, и достаточно скоро затрагиваются все системы локальной сети. Он использует механизм спавна, чтобы дублировать себя. Червь создает свои копии, используя большую часть системных ресурсов, а также блокируя все другие процессы.

Этот хук в дальнейшем используется для копирования червя на целевой компьютер. Этот процесс рекурсивно повторяется, и достаточно скоро затрагиваются все системы локальной сети. Он использует механизм спавна, чтобы дублировать себя. Червь создает свои копии, используя большую часть системных ресурсов, а также блокируя все другие процессы.

Основные функциональные возможности червя могут быть представлены как:

2. Сканирование портов:

Это средство, с помощью которого взломщик идентифицирует уязвимости системы для атаки. Это автоматизированный процесс, включающий создание соединения TCP/IP с определенным портом. Чтобы защитить личность злоумышленника, атаки сканирования портов запускаются из Zombie Systems , то есть систем, которые ранее были независимыми системами, которые также обслуживают своих владельцев, пока используются для таких пресловутых целей.

3. Отказ в обслуживании:

Такие атаки не направлены на сбор информации или уничтожение системных файлов. Скорее, они используются для нарушения законного использования системы или объекта.

Скорее, они используются для нарушения законного использования системы или объекта.

Эти атаки, как правило, основаны на сети. Они делятся на две категории:

. Атаки этой первой категории используют так много системных ресурсов, что невозможно выполнить какую-либо полезную работу.

Например, при загрузке файла с веб-сайта используется все доступное процессорное время.

— Атаки второй категории связаны с нарушением работы сети объекта. Эти атаки являются результатом злоупотребления некоторыми фундаментальными принципами TCP/IP.

основные функциональные возможности TCP/IP.

Принятые меры безопасности —

Для защиты системы могут быть приняты меры безопасности на следующих уровнях:

- Физический:

Сайты, содержащие компьютерные системы, должны быть физически защищены от вооруженных и злонамеренных злоумышленников. Рабочие места должны быть тщательно защищены. - Человек:

Только соответствующие пользователи должны иметь разрешение на доступ к системе. Следует избегать фишинга (сбора конфиденциальной информации) и погружения в мусорные контейнеры (сбора базовой информации для получения несанкционированного доступа).

Следует избегать фишинга (сбора конфиденциальной информации) и погружения в мусорные контейнеры (сбора базовой информации для получения несанкционированного доступа). - Операционная система:

Система должна защищать себя от случайных или преднамеренных нарушений безопасности. - Сетевая система:

Почти вся информация передается между различными системами через сеть. Перехват этих данных может быть столь же опасным, как и взлом компьютера. Отныне Сеть должна быть должным образом защищена от таких атак.

Обычно программы Anti Malware используются для периодического обнаружения и удаления таких вирусов и угроз. Кроме того, для защиты системы от сетевых угроз также используется брандмауэр.

Защита данных и безопасность системы

Кибербезопасность больше не вариант. Все организации, от семейных магазинов до компаний из списка Fortune 500, должны принимать соответствующие меры, чтобы защитить себя от всего, что может поставить под угрозу их работу, будь то несчастный случай с сотрудником или злонамеренная деятельность неизвестного хакера.

У кибербезопасности есть две стороны: защита данных и защита сетей. Каждая сторона имеет свои особые требования и задачи. В этой статье мы рассмотрим безопасность данных и системы и опишем лучшие практики для вашей организации.

Безопасность данных

Безопасность данных связана со всеми усилиями, предпринимаемыми вашей организацией для обеспечения того, чтобы информация, которой вы владеете, не была случайно удалена или изменена, а также не была преднамеренно использована, обработана, украдена, продана или иным образом неправомерно использована. Существует множество правил, касающихся безопасности данных и сообщений о нарушениях; Вы можете найти информацию на странице руководства по безопасности данных Федеральной торговой комиссии.

Точно так же, как у вас есть список ваших физических активов, вам нужен аналогичный список всей информации, которую вы храните. Начните с каталогизации всех мест хранения цифровой информации в вашей организации. Некоторые элементы будут очевидны, например, портативные компьютеры и серверы, а другие не так очевидны, как цифровой копировальный аппарат и принтер.

Как только вы узнаете, где находится информация, проанализируйте, как данные входят и выходят из вашей организации. Откуда берется информация о потребителе? Записи о здоровье? Финансовые истории? Номера кредитных карт? Эти точки входа и выхода могут оказаться серьезными уязвимыми местами, и их необходимо отслеживать. Если вам необходимо отправить данные продавцу или поставщику, убедитесь, что они зашифрованы и что другая сторона приняла надлежащие меры безопасности данных.

Подробная инвентаризация поможет вам определить, какие данные нужно сохранить, а какие можно уничтожить. Если нет юридических или деловых оснований для хранения информации, надежно удалите ее. Если у вас нет ненужной информации, ее невозможно украсть.

Следующий шаг в обеспечении безопасности данных — убедиться, что ваши физические активы не могут быть украдены. Это требует блокировки ноутбуков и ограничения доступа к серверам и другому оборудованию. Ноутбуки должны быть зашифрованы и защищены паролем. Ваши сотрудники должны быть проинструктированы о том, чтобы не пускать посторонних на рабочие места и соблюдать другие меры безопасности. Требуйте от сотрудников менять пароли через регулярные промежутки времени, но не так часто, чтобы их приходилось записывать! Помните, что наблюдатели также могут скомпрометировать эту информацию, поэтому подумайте о том, чтобы инвестировать в экраны конфиденциальности для портативных компьютеров, если ваши сотрудники работают в самолетах, в кафе или в других местах на открытом воздухе.

Ваши сотрудники должны быть проинструктированы о том, чтобы не пускать посторонних на рабочие места и соблюдать другие меры безопасности. Требуйте от сотрудников менять пароли через регулярные промежутки времени, но не так часто, чтобы их приходилось записывать! Помните, что наблюдатели также могут скомпрометировать эту информацию, поэтому подумайте о том, чтобы инвестировать в экраны конфиденциальности для портативных компьютеров, если ваши сотрудники работают в самолетах, в кафе или в других местах на открытом воздухе.

Безопасность системы

Безопасность системы неразрывно связана с безопасностью данных. Безопасность системы описывает элементы управления и меры безопасности, которые организация принимает для обеспечения безопасности своих сетей и ресурсов от простоев, вмешательства или злонамеренного вторжения. Если безопасность данных предназначена для защиты информации в книгах в библиотеке, то системная безопасность — это то, что защищает саму библиотеку.

Вот некоторые из распространенных методов кибератак, а также то, что ваша организация может сделать для снижения риска.

- Атака через бэкдор: Многие компьютерные сети могут быть не такими безопасными, как кажутся. Иногда программисты оставляют код, который позволяет им легко получить доступ к сети, обычно в целях отладки. Хакеры могут использовать эти слабые места. Обязательно просмотрите код любого специализированного программного обеспечения, используемого в вашей организации, и убедитесь, что поставщики программного обеспечения как услуги и платформы как услуги не уязвимы для таких атак.

- Атака отказа в обслуживании (DoS): Вместо того, чтобы проникнуть в вашу компьютерную сеть, злоумышленники могут попытаться перегрузить ее, бомбардируя ее запросами на обслуживание, замедляя доступ и зависящие от сети операции до минимума. Обычную атаку типа «отказ в обслуживании» можно остановить, заблокировав IP-адрес злоумышленника. Более сложный тип атаки, распределенная атака типа «отказ в обслуживании» (DDoS), сложнее остановить, так как она затрагивает множество IP-адресов.

Несколько поставщиков продают решения, снижающие последствия DDoS-атак.

Несколько поставщиков продают решения, снижающие последствия DDoS-атак. - Атака с прямым доступом: Когда люди имеют доступ к вашим физическим активам, относительно легко получить доступ к вашей наиболее конфиденциальной информации. Киберпреступники могут просто украсть ноутбуки, жесткие диски и флэш-накопители или проникнуть в офис и забрать или скопировать устройства, содержащие нужную им информацию. Лучшая защита от такого типа атак — повышенная безопасность, обучение сотрудников и шифрование информации.

- Атака вредоносного ПО: При атаке вредоносного ПО злоумышленник получает доступ к вашей компьютерной сети, а затем шифрует все ваши данные. Чтобы получить ключ шифрования, вы должны заплатить выкуп. Как правило, цена выкупа со временем растет, и оплата должна производиться в биткойнах. Вредоносное ПО обычно проникает в вашу сеть через вирус или червь, поэтому информируйте своих сотрудников об опасности нажатия на подозрительные утечки или вложения.

Получить программу передач

ПрограммаЗаинтересованы в: Программа по интересамAA по бухгалтерскому учету AA по прикладной психологии AA по авиационному менеджменту AA по деловому администрированию AA по менеджменту в здравоохранении AA по менеджменту AA по маркетингу AS по компьютерным информационным системам BA Прикладная психология/клиническая психология BA Прикладная психология/судебная психология BA Прикладная психология/организационная психология Бакалавр бухгалтерского учета Бакалавр прикладной психологии Бакалавр прикладной психологии/защиты прав детей Бакалавр авиационного менеджмента Бакалавр делового администрирования Бухгалтерский учет Бакалавр делового администрирования Healthcare Mgmt Бакалавр делового администрирования Менеджмент Бакалавр бизнес-администрирования Маркетинг Бакалавр бизнес-администрирования/CIS Бакалавр управления персоналом Бакалавр в области управления Бакалавр в области компьютерных информационных систем Управление персоналом Незначительное с любым бакалавром Магистр организационного лидерства Магистр делового администрирования MBA/Бухгалтерский учет MBA/Бухгалтерский учет и финансы MBA/Кибербезопасность MBA/Финансовый MBA/Управление здравоохранением MBA/Управление информационными технологиями MBA/Управление MBA/ Маркетинг MBA/Управление проектами MBA/Pr Управление проектами в области информационных технологий MS в области управления цепочками поставок

Имя:

Фамилия:

Адрес электронной почты:

Номер телефона:

Военные отношения: Военная принадлежностьНетЗависимыйСлужащийСупруга военнослужащегоВетеран

Страна гражданства:

Если вам нужна дополнительная информация о том, как мы можем использовать ваши данные, ознакомьтесь с нашей политикой конфиденциальности.

Заполняя эту форму и нажимая кнопку ниже, я даю согласие на получение звонков, текстовых сообщений и/или электронных писем от BISK, ее клиентских организаций и их представителей относительно образовательных услуг и программ. Я понимаю, что звонки и текстовые сообщения могут быть направлены на указанный мной номер с помощью технологии автоматического набора номера. Я понимаю, что это согласие не требуется для покупки товаров или услуг.

Программа Интересует: Программа по интересамAA по бухгалтерскому учету AA по прикладной психологии AA по авиационному менеджменту AA по деловому администрированию AA по менеджменту в здравоохранении AA по менеджменту AA по маркетингу AS по компьютерным информационным системам BA Прикладная психология/клиническая психология BA Прикладная психология/судебная психология BA Прикладная психология/организационная психология Бакалавр бухгалтерского учета Бакалавр прикладной психологии Бакалавр прикладной психологии/защиты прав детей Бакалавр авиационного менеджмента Бакалавр делового администрирования Бухгалтерский учет Бакалавр делового администрирования Healthcare Mgmt Бакалавр делового администрирования Менеджмент Бакалавр бизнес-администрирования Маркетинг Бакалавр бизнес-администрирования/CIS Бакалавр управления персоналом Бакалавр в области управления Бакалавр в области компьютерных информационных систем Управление персоналом Незначительное с любым бакалавром Магистр организационного лидерства Магистр делового администрирования MBA/Бухгалтерский учет MBA/Бухгалтерский учет и финансы MBA/Кибербезопасность MBA/Финансовый MBA/Управление здравоохранением MBA/Управление информационными технологиями MBA/Управление MBA/ Маркетинг MBA/Управление проектами MBA/Pr Управление проектами в области информационных технологий MS в области управления цепочками поставок

Имя:

Фамилия:

Адрес электронной почты:

Номер телефона:

Военная принадлежность: Военная принадлежностьНетЗависимыйСлужащийСупруга военнослужащегоВетеран

Страна гражданства:

Если вам нужна дополнительная информация о том, как мы можем использовать ваши данные, ознакомьтесь с нашей политикой конфиденциальности.