Купил автомобиль, номер двигателя не совпадает с ПТС

Открыть содержаниеС 7 октября 2018 года действуют новые Правила регистрации транспортных средств, утвержденные Приказом МВД №399 от 26.09.18, которые в том числе описывают процедуру регистрации замены двигателя. Если после покупки автомобиля при его регистрации в ГАИ окажется, что на нем установлен неродной мотор, а номер двигателя не совпадает с указанным в ПТС, то у нового собственника могут возникнуть проблемы… Но не всегда. Разберемся с вопросом во всех тонкостях.

Что говорит закон 2021 года о двигателях?

С 2011 года двигатель является запасной частью. И с тех пор на его замену не нужно получать разрешения ГИБДД. Впрочем, не нужны и никакие документы на устанавливаемый и снимаемый агрегат.

Замена двигателя на полностью идентичный внесением изменений в конструкцию транспортного средства не является.

Если водитель не хочет бегать по кабинетам, регистрируя внесение изменений в конструкцию, то ему достаточно заменить двигатель на полностью аналогичный.

Про сверку номера мотора при постановке на учёт в ГИБДД

До 2011 года вопрос о проверке однотипности старого и нового двигателей продуман не был. И даже сверка номеров агрегата при регистрации не предполагалась. В результате замена двигателя на любой, подходящий к данной модели автомобиля, стала приобретать массовый характер, причем, собственники автомобилей мало задумывались, что, вероятно, данные изменения необходимо регистрировать в МРЭО.

Максимум, что в рамках закона мог сделать инспектор ГИБДД – обратить внимание на внешний вид мотора при проведении регистрационных действий. Если он догадывался, что на автомобиле двигатель, не соответствующий модели автомобиля, то в проведении регистрационных действий водителю отказывали.

Если он догадывался, что на автомобиле двигатель, не соответствующий модели автомобиля, то в проведении регистрационных действий водителю отказывали.

Сверка номера двигателя лежала вне правового поля, но в качестве доказательства неправомерной замены вполне подходила.

С 2018 года наступила определенность в вопросе порядка такой замены.

При сверке VIN-номеров автомобиля инспектор сверяет и номера на других номерных агрегатах, в том числе, и на двигателе. Если номер не совпадает с номером, указанным в ПТС, то по VIN-номеру устанавливается, какой тип агрегата является родным для данного конкретного автомобиля.

Если номер двигателя не совпадает с номером в ПТС

В этом случае стоит или не стоит беспокоиться, зависит от того, совпадают ли у родного и нового мотора:

- тип двигателя,

- модель (название и начало номера),

- характеристики,

- не числится ли новый двигатель в розыске по базам ГИБДД.

Если двигатель заменён на аналогичный

Если замена агрегата произошла на аналогичный по типу и модели, то к водителю никаких вопросов быть не должно.

Автомобиль зарегистрируют, и сотрудники МРЭО внесут необходимые изменения в ПТС и банки данных. Причем, никто не спросит, откуда взялся новый двигатель? Это по закону.

На практике бывают и случаи отказа, но они не основаны на законе, и требование письменного отказа под видеосъёмку, как правило, вопрос снимает.

Мотор заменили на другую модель

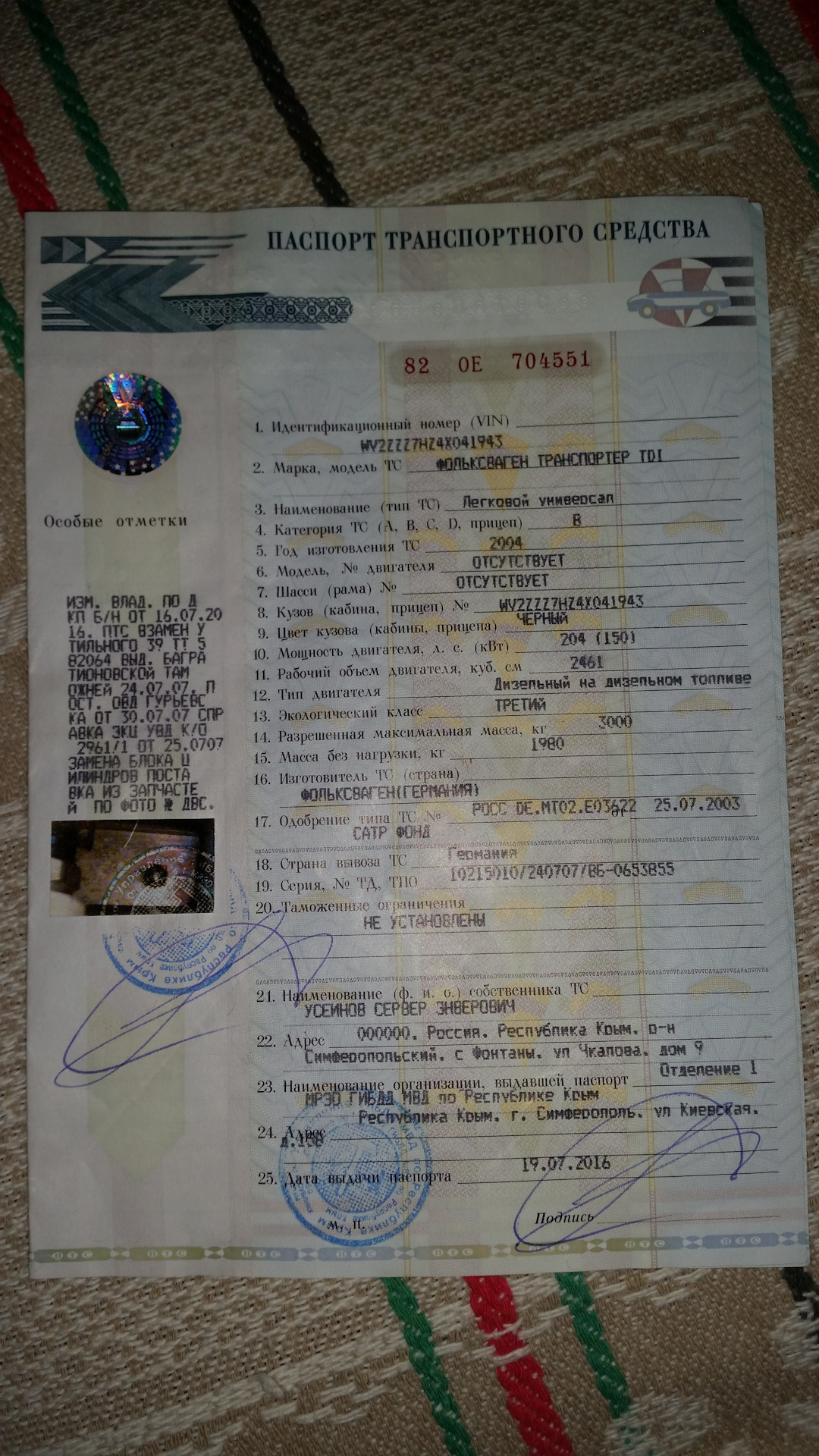

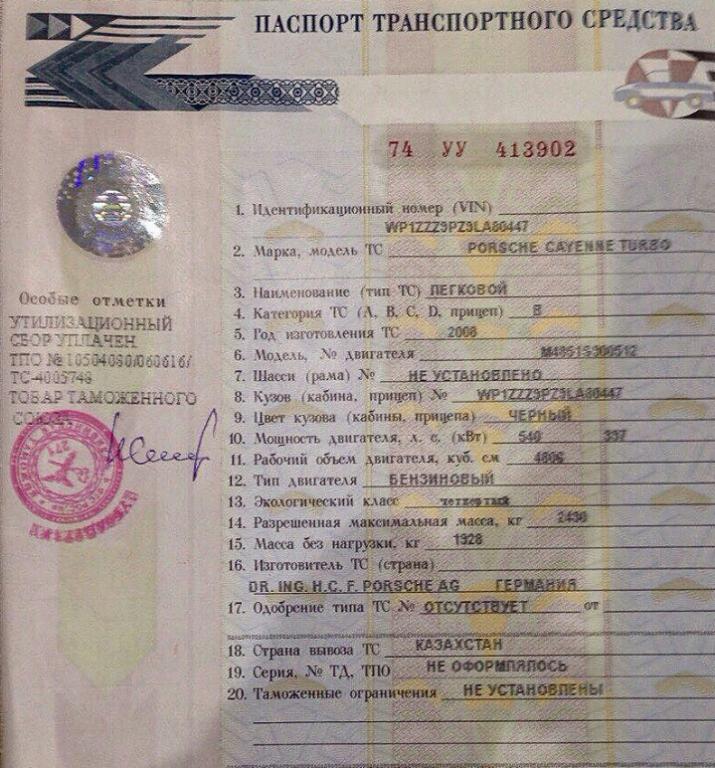

Если, помимо несовпадения номеров, двигатель другого типа, большей или меньшей мощности или модели, то внесение изменений в конструкцию необходимо зарегистрировать.

Процедура не такая сложная и неоднократно описывалась на нашем сайте. Вкратце порядок следующий:

- До начала работ:

- Пройти предварительную техническую экспертизу. Экспертизу проводят только аккредитованные организации, список которых представлен на сайте http://www.

eurasiancommission.org/ru

eurasiancommission.org/ru - Получить разрешение в ГИБДД на внесение изменений.

- Пройти предварительную техническую экспертизу. Экспертизу проводят только аккредитованные организации, список которых представлен на сайте http://www.

- После выполнения работ:

- Пройти техосмотр.

- Пройти повторную экспертизу.

- Получить в ГАИ «Свидетельство о внесении изменений в конструкцию».

Пока внесенные в конструкцию транспортного средства изменения не будут зарегистрированы, в постановке на учет самого автомобиля будет отказано.

Альтернативно водитель может доказать, что новый двигатель поставляется на рынок как запасная часть для его автомобиля.

Для подтверждения, как было сказано выше, необходимо представить сертификат или декларацию, которая подтвердит, что двигатель испытан в составе данного автомобиля в соответствии с требованиями технического регламента О безопасности ТС. Если мотор куплен у официального дилера, то проблем с сертификатом или декларацией не будет. По требованию водителя сертификат или декларацию на приобретаемый двигатель продавец обязан предоставить.

Можно ли не ставить на учёт и что будет?

На незарегистрированном автомобиле передвигаться по дорогам запрещено.

За нарушение требований законодательства последует наказание по ч.1 ст.12.1 КоАП – штраф. Если со дня вступления постановления о наложении штрафа в силу и до истечения одного года с момента оплаты штрафа водитель вновь попадает в поле зрения ГИБДД на автомобиле без регистрации, то ему грозит лишение права управления по ч.1.1 ст.12.1 КоАП.

Единственный и довольно рискованный вариант ездить на незарегистрированном автомобиле описан в отдельной статье.

Номер двигателя проверяют при постановке на учет? Ответим!

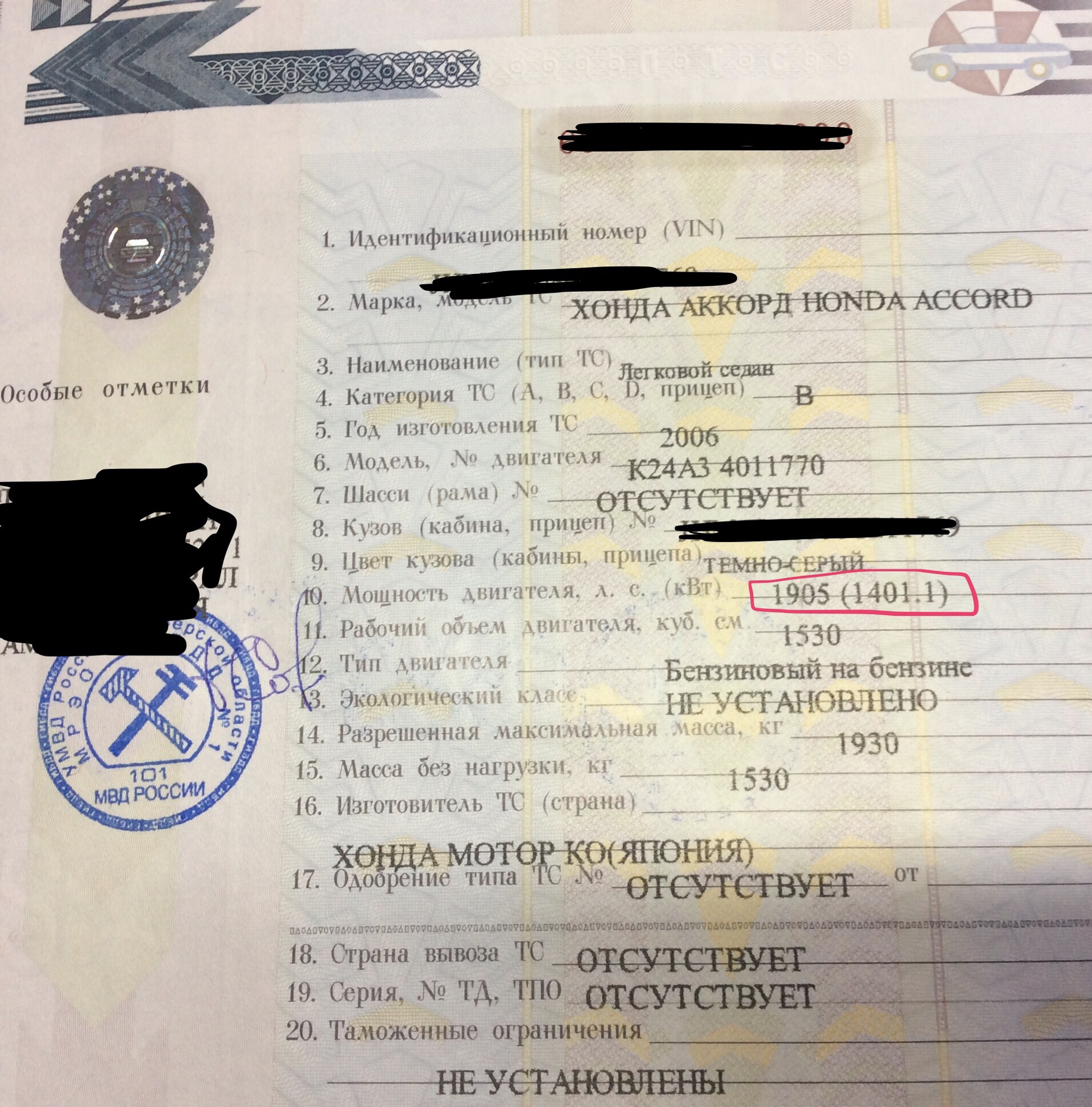

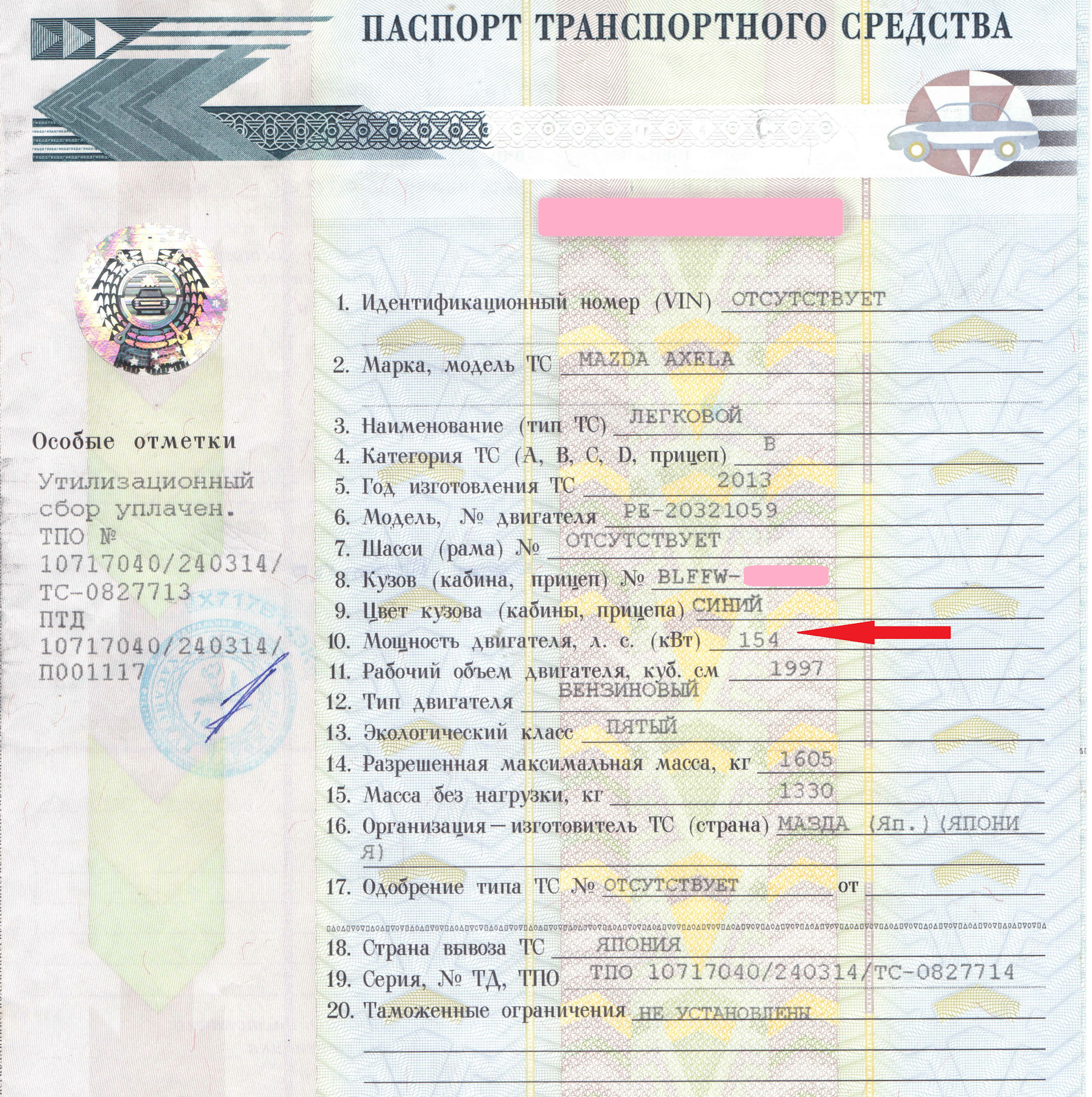

Расхожее мнение, сложившееся несколько лет назад, номер двигателя при постановке на учет не проверяют, дескать это запчасть и всем не важно что под капотом. Фото с Маздой должно развеять этот миф у вас, на нем, человек старательно отмывает планку с номером двигателя нанесенным в очень не удобном месте, чтобы инспектор мог его сверить. А если у вас не читается или по другому говоря нечитаемый номер двигателя, то это дополнительные проблемы.

А если у вас не читается или по другому говоря нечитаемый номер двигателя, то это дополнительные проблемы.

Почему смотрят номер двигателя при постановке на учет в ГИБДД?

Запрет на внесение изменений в конструкцию авто.

Каждый автомобиль при производстве оснащается определенной моделью двигателя, одобренной и разрешенной к эксплуатации в стране. Завод маркирует серию и номер двигателя. Инспектор проверяет соответствует ли серия двигателя данным в ПТС и не внесены ли изменения в конструкцию машины, путем замены на двигатель другого типа. Например, не поставили ли вы в волгу двигатель от мерседеса.

Выявление украденных запчастей и угнанных машин.

В ПТС указана серия и номер двигателя установленного на вашем автомобиле. Если машину угонят, продадут по запчастям, а двигатель поставят на другой авто, то при постановке на учет это можно будет выявить, путем проверки по базам сотрудниками ГИБДД.

Бывает, что при установке бу двигателя, ставят деталь со “спиленным” номером. Скорей всего с угнанного авто. При регистрации машины, с такой запчастью, “без договоренностей” машину вам не зарегистрируют.

Скорей всего с угнанного авто. При регистрации машины, с такой запчастью, “без договоренностей” машину вам не зарегистрируют.

Можно ли делать замену двигателя?

- Двигатель, это действительно запчасть и его можно менять, но чтобы не нажить себе геморой, нужно подходить к этому вопросу правильно. Чтобы не проходить дополнительных технических экспертиз, а лишь сделать сверку номера двигателя при постановке на учет, заменять его можно на агрегат с серией подобной указанной в вашем ПТС, номер соответственно будет другой.

- Замена на двигатель другой серии это целая процедура, сначала нужно сделать осмотр машины со старым двигателем, потом пройти экспертизу на возможность установки двигателя другой серии, только после этого установить и пройти осмотр заново. Вообщем проблем, как с установкой официально газа на машину.

- На сегодня открытого источника по которому можно проверить номер двигателя по базам ГИБДД не существует, но те кто продают и знают что движок с угнанной машины, скорей всего собьют с него номер напильником.

Не читается номер двигателя?

Если вы уже купили машину и на ней не читается номер двигателя, то это очень плохо и сулит большие расходы. Пол беды если номер плохо читается, по текущим правилам вас отправят на экспертизу, если она установит серию и номер двигателя, то машину поставят на учет. Другая проблема если номер двигателя не читается, тогда если попадется инспектор с нормальным настроением, то порекомендует вам сделать замену части двигателя на которой нанесен номер на другую, на которой он читается, в среднем снятие установка и переборка двигателя обходятся от 50 тыс руб, в зависимости от марки и модели. Если попадется инспектор с плохим настроением или желающий получить премию за выявленный “плохой” автомобиль, то машину могут задержать для экспертизы.

Возможны ситуации с Американскими машинами, где иногда номер двигателя действительно отсутствует, лучше, прежде чем купить авто с отсутствующим номером двигателя, проконсультироваться в ГИБДД, про свой частный случай.

Покупайте правильно машины с пробегом! Доверяйте мнению экспертов, так вы сэкономите время и деньги. На нашей практике встречались и довольно новые автомобили с проблемой отсутствующего (спиленного) номера двигателя.

3.9 8 голоса

Оцените статью

Что нужно знать?

Политика конфиденциальности сайта www.avtosprobegom21.ru

Мы признаем важность конфиденциальности информации. В этом документе описывается, какую личную информацию мы получаем и собираем, когда Вы пользуетесь сайтом www.avtosprobegom21.ru. Мы надеемся, что эти сведения помогут Вам принимать осознанные решения в отношении предоставляемой нам личной информации.

Политика конфиденциальности объясняет:

- какие данные мы собираем и зачем;

- как мы используем собранные данные;

- какие существуют варианты доступа к данным и их обновления.

Общедоступная информация

Если Вы просто просматриваете сайт, информация о Вас не собирается и не публикуется на сайте.

Какую информацию мы собираем?

Мы собираем информацию об имени, телефоне и адресе электронной почте только тех посетителей нашего сайта, которые заполнили любую из форм на нашем сайте.

Как мы используем собранные данные

Ваше добровольное согласие оставить имя, телефон и адрес электронной почты подтверждается путем ввода вашего имени, телефона и/или адреса электронной почты в соответствующую форму. Информация, собранная после отправки формы на сайте (а именно: имя, телефон и e-mail адрес) нигде не публикуется и не доступна другим посетителям сайта. Имя используется для личного обращения к Вам, а телефон и адрес электронной почты — для уточнения вопросов. При необходимости использовать ваши данные для целей, не упомянутых в настоящей политике конфиденциальности, мы всегда запрашиваем предварительное согласие на это.

Условия обработки и её передачи третьим лицам

Ваши Имя, телефон и адрес электронной почты никогда, ни при каких условиях не будут переданы третьим лицам, за исключением случаев, связанных с исполнением действующего законодательства.

Протоколирование

При каждом посещении сайта наши серверы автоматически записывают информацию, которую Ваш браузер передает при посещении веб-страниц. Как правило эта информация включает запрашиваемую веб-страницу, IP-адрес компьютера, тип браузера, языковые настройки браузера, дату и время запроса, а также один или несколько файлов cookie, которые позволяют точно идентифицировать Ваш браузер.

Куки (Cookie)

На сайте используются куки (Cookies), происходит сбор данных о посетителях с помощью сервисов Яндекс Метрика. Эти данные служат для сбора информации о действиях посетителей на сайте, для улучшения качества его содержания и возможностей. В любое время Вы можете изменить параметры в настройках Вашего браузера таким образом, чтобы браузер перестал сохранять все файлы cookie, а так же оповещал их об отправке. При этом следует учесть, что в этом случае некоторые сервисы и функции могут перестать работать.

Изменение Политики конфиденциальности

На этой странице Вы сможете узнать о любых изменениях данной политики конфиденциальности. В особых случаях, Вам будет выслана информация на Ваш адрес электронной почты.

В особых случаях, Вам будет выслана информация на Ваш адрес электронной почты.

Замена двигателя и проржавевший VIN – теперь не проблема

С 6 октября вступает в силу приказ МВД России, который определяет новый порядок регистрации транспортных средств. Он упрощает жизнь автомобилистам, в том числе, при замене двигателя автомобиля и в случаях, когда VIN проржавел и не читается.

Приказ МВД России от 26 июня 2018 г. № 399 «Об утверждении Правил государственной регистрации автомототранспортных средств и прицепов к ним в Госавтоинспекции МВД России, образца бланка свидетельства о регистрации транспортного средства и признании утратившими силу нормативных правовых актов МВД России и отдельных положений нормативных правовых актов МВД России» зарегистрирован Министерством юстиции 25 сентября и вступает в силу 6 октября. Он опубликован на официальном интернет-портале правовой информации.

Приказ определяет порядок действий в случае необходимости замены или получения дубликата ПТС. При этом учитывается грядущее внедрение электронных паспортов (с ноября 2019 года новые и ввезенные из-за границы автомобили будут получать только ЭПТС). Срок действия имеющихся бумажных ПТС не ограничен, но владельцы машин с такими паспортами получают возможность выбрать, получать ли им бумажный дубликат либо оформить электронный паспорт.

При этом учитывается грядущее внедрение электронных паспортов (с ноября 2019 года новые и ввезенные из-за границы автомобили будут получать только ЭПТС). Срок действия имеющихся бумажных ПТС не ограничен, но владельцы машин с такими паспортами получают возможность выбрать, получать ли им бумажный дубликат либо оформить электронный паспорт.

Документ, который вступает в силу через неделю, закрепляет «антикоррупционный», по словам официального представителя МВД, механизм выдачи государственных регистрационных знаков и продлевает срок их хранения по заявлениям автовладельцев: со 180 до 360 суток. Уточнены также процедуры выдачи транзитных номеров, расширен список документов для подтверждения факта и последующей регистрации утилизации транспортного средства.

Новые правила значительно упрощают жизнь автовладельцам в случае замены двигателя на аналогичный. Если новый мотор соответствует марке и модели, в том числе по мощности, то это не считается внесением изменений в конструкцию автомобиля. В этом случае для внесения нового номера двигателя в ПТС достаточно предоставить автомобиль на осмотр в ГАИ. Конечно, установленный двигатель при этом должен иметь оригинальную заводскую маркировку и не должен находиться в розыске. До возникновения необходимости в регистрационных действиях, например, при продаже автомобиля, автовладельцу можно не заниматься никакой бюрократической рутиной. Отдельный договор купли-продажи двигателя при регистрации предъявлять не потребуется.

В этом случае для внесения нового номера двигателя в ПТС достаточно предоставить автомобиль на осмотр в ГАИ. Конечно, установленный двигатель при этом должен иметь оригинальную заводскую маркировку и не должен находиться в розыске. До возникновения необходимости в регистрационных действиях, например, при продаже автомобиля, автовладельцу можно не заниматься никакой бюрократической рутиной. Отдельный договор купли-продажи двигателя при регистрации предъявлять не потребуется.

Инспекторы ГАИ теперь обязаны вносить в Федеральную информационную систему ГИБДД все данные, в том числе копии документов и фотографии, касающиеся изменений в маркировке автомобиля. Например, если официальная экспертиза установила, что повреждение одного из номеров на кузове не носит криминального характера, а вызвано коррозией, то автовладелец получает возможность спокойно ездить на этом автомобиле, при этом его не будут отправлять на аналогичные экспертизы в других регионах.

Что бы ни случилось с вашим автомобилем, знайте: на СТО Автоцентра «Витебский» вам всегда готовы прийти на помощь. Проведем диагностику двигателя, устраним неисправности, а если вы хотите заменить двигатель, то справимся и с этим. Если поврежден кузов – аккуратно восстановим его, сохраняя все важные элементы, и он будет выглядеть как новый.

Проведем диагностику двигателя, устраним неисправности, а если вы хотите заменить двигатель, то справимся и с этим. Если поврежден кузов – аккуратно восстановим его, сохраняя все важные элементы, и он будет выглядеть как новый.

Новые правила регистрации автомобилей в 2019 году: обязательная сверка номера двигателя

Порядок регистрации мото, автотранспорта и прицепов к ним определен Приказом МВД России № 1001 от 2008 г. Изменениями от 2011 года в данный приказ был внесен пункт, согласно которому номер двигателя не подлежит сверке при осуществлении регистрационных действий. Номер двигателя отныне рассматривался законодателями как расходный элемент, вроде коробки передач или какой-нибудь раздаточной коробки. Такая практика широко применяется, например, в США, где двигатель часто заменяется целиком при ремонте, и никакой перерегистрации в полиции не требуется.

Это послужило своего рода толчком к массовым заменам двигателей, в т.ч. не обязательно на аналогичные. Напомним, замена двигателя на другую модель является переоборудованием и должно оформляться соответствующим образом.

29 июня 2017 года в данный Приказ МВД № 1001 внесены новые изменения, касающиеся сверки номера двигателя. Согласно новым правилам регистрации автомобилей 2018 года этот номер снова будут смотреть, причем если выясниться, что номер двигателя подвергался изменим, это станет основанием для отказа в регистрации (или аннулирования действующей регистрации).

Интересно то, что в Свидетельстве о регистрации транспортного средства номер двигателя по-прежнему не указывается.

3. Не подлежат регистрации в Госавтоинспекции и не проводятся регистрационные действия с транспортными средствами по следующим основаниям:

…

«обнаружены признаки скрытия, подделки, изменения, уничтожения идентификационных номеров транспортных средств, номеров узлов и агрегатов (кузова, рамы, кабины, двигателя) идентифицирующих транспортное средство, <1> либо подделки представленных документов, несоответствия транспортных средств и номерных агрегатов сведениям, указанным в представленных документах, или регистрационным данным, а также при наличии сведений о нахождении транспортных средств, номерных агрегатов в розыске или представленных документов в числе утраченных (похищенных), за исключением транспортных средств с измененной маркировкой транспортных средств и номерных агрегатов в результате естественного износа, коррозии, ремонта или возвращенных собственникам или владельцам после хищения, при условии их идентификации;».

Хотя в свидетельстве о регистрации номер двигателя отсутствует, в регистрационных данных ГИБДД он есть. А несоответствие номерных агрегатов учетным данным является поводом для отказа в регистрации автомобиля. В итоге имеем весьма спорный момент – при покупке б/у автомобиля с рук, если отсутствует ПТС, новый собственник никак не может узнать, какой номер двигателя числится за данным автомобилем. А значит, легко можно попасть в ситуацию, когда двигатель был заменен на аналогичный без документов. А эта ситуация грозит, как мы выше сказали, аннулированием регистрации до покупки легального двигателя с документами и оформления переоборудования автомобиля.

Что интересно, номер двигателя не выдается даже в распечатке по VIN на официальном портале ГИБДД gibdd.ru:

Доверенность на автотранспорт (генеральная доверенность на машину)

Данные транспортного средстваТип транспортного средства * автомобильмотоциклмотоцикл с коляскоймотороллермикроавтобусприцептракторэкскаваторпрочее…

Марка и модель транспортного средства *Пункт 2 ПТС. Например: Mercedes-Benz GL 450 4MATIC

Например: Mercedes-Benz GL 450 4MATIC

Пункт 3 ПТС. Например: легковой, грузовой, тягач и т.д.

Идентификационный номер (VIN) транспортного средства *Пункт 1 ПТС.

Государственный регистрационный знак транспортного средства *Номер указывается без пробелов. Например: Е777КХ190

Транзитный номер

Год выпуска

Модель двигателяПункт 6 ПТС.

Номер двигателяПункт 6 ПТС.

Номер шасси (рамы)Пункт 7 ПТС.

Номер кузоваПункт 8 ПТС.

Цвет транспортного средстваПункт 9 ПТС.

Документ, подтверждающий право собственности ТС *паспорт транспортного средства и свидетельство о регистрации ТС

паспорт транспортного средства

свидетельство о регистрации ТС

техпаспорт

техталон

временный техталон

паспорт самоходной машины и других видов техники

справка-счёт

прочее…

Если на преднадлежащее Вам транспортное средство есть и ПТС и свидетельство о регистрации, то указываются данные обоих этих документов.

Указывается вверху чернилами красного цвета на лицевой стороне. Например: 78ТР470663

Кем выдан паспорт транспортного средства *Пункт 23 ПТС. Наименование организации, выдавшей паспорт

Дата выдачи паспорта транспортного средства *Пункт 25 ПТС.

Свидетельство о регистрации ТС Серия и номер свидетельства о регистрации ТС *

Указывается внизу чернилами красного цвета на лицевой стороне. Например: 02РУ956588

Кем выдано свидетельство ТС *Указывается внизу на обратной сторне свидетельства.

Дата выдачи свидетельства тс *Указывается внизу на обратной сторне свидетельства.

Где состоит на учете транспортное средство *

Данные доверителя (собственника автомобиля)Ф.И.О. *

Дата рождения *

Место рождения *

Пол *Мужской

Женский

Паспорт РФСерия *

Номер *

Дата выдачи *

Кем выдан *

Код подразделения *

Адрес *Адрес прописки (по паспорту)

Количество поверенных (на кого составляется доверенность) * 12345678910

Поверенный Ф. И.О. *

И.О. *

Дата рождения *

Место рождения *

Пол *Мужской

Женский

Паспорт РФСерия *

Номер *

Дата выдачи *

Кем выдан *

Код подразделения *

Адрес *Адрес прописки (по паспорту)

Полномочия по доверенности * Только управлениеРаспоряжение ТС (генеральная)Продажа ТСПоставновка на учёт в ГИБДД

Срок действия доверенности * 3 года2 года1 год6 месяцев3 месяца2 месяца1 месяцсроком по…

DateE.g., 20.06.2021

С правом передоверия полномочий другим лицамОметьте данный пункт галочкой, если Вы доверяете своему поверенному право передоверия ТС на другое лицо.

ПримечаниеЗдесь Вы можете указать любую дополнительную информацию по данному нотариальному действию.

Настоящим потверждаю правильность введённых данных и даю своё согласие на обработку предоставленных мной для совершения нотариального действия персональных данных в соответствии с Федеральным законом Российской Федерации № 152-ФЗ от 27 июля 2006 года «О персональных данных». *

*

Kia Sportage (SL) 3 поколение – Расположение VIN и номера двигателя

Кроссовер Kia Sportage популярен не только в кругах автолюбителей обывателей, но и у автокрадов. Для того, чтобы обезопасить себя от покупки криминального автомобиля можно обратиться к профессионалам или запастись знаниями о внешнем виде и расположении VIN-номера, а также номера двигателя.

У Sportage (SL, 3 поколения) российской сборки минимум шесть точек проверки идентификационных обозначений. Главный VIN здесь выбивается точками на правом переднем лонжероне (со стороны приводного ремня двигателя). Номер почти всегда покрыт пылью, благо очистить его можно без труда, а вот полноценно проверить оригинальность нанесения маркировки можно только при наличии зеркала:

Для детального анализа символов придется воспользоваться инспекционным зеркалом. Иначе мешает навесное оборудование двигателяДублирующая шильда с российским VIN крепится заклепками к правой центральной стойке. Даже заводская «автоторовская» табличка выглядит так, будто изготовлена кустарно:

Разметка, нанесенная краской на машинах разных годов выпуска, может отличаться, однако символы VIN-номера всегда протачиваются одним и тем же способомГлавная площадка со «словацким» VIN распростерлась под передним пассажирским креслом:

Посмотреть просто на символы недостаточно. Несмотря на злость и недоумение продавца автомобиля, снимаем пластиковую облицовку порога и проверяем крепление планки с VIN-номером к основной части кузова:

Несмотря на злость и недоумение продавца автомобиля, снимаем пластиковую облицовку порога и проверяем крепление планки с VIN-номером к основной части кузова:

«Словацкая» табличка также продублирована на левой центральной стойке:

И под лобовым стеклом:

В блоке управления двигателем также «сидит» обозначение. Так что компьютерная диагностика, несмотря на простоту устройства автомобиля, будет просто необходима:

Сверяем данные с ПТС:

Kia Sportage SL – номер двигателя

Знаменитый своими стуками поршней бензиновый G4KD (2.0, 150 л.с.) хранит номер на передней стенке блока цилиндров на стыке с КПП. Увидеть обозначение своими глазами возможно лишь при помощи инспекционного зеркала или телефона с камерой, пропустив руку между двигателем и радиатором. Площадка должна иметь четкий след от обработки фрезой. Сами символы нанесены точками так:

Справа коробка передачЛибо так:

Его следующая генерация G4NU пронумерована в том же самом месте, только визуально добраться до обозначения можно без зеркала.

На примере G4NAЕсли уж решились на покупку Sportage с 2-литровым дизелем D4HA (136, 184 л.с.), то номер двигателя нужно искать в совсем другом месте – справа (по ходу движения), на вертикальной площадке блока за ремнем навесного оборудования:

Все моторы также имеют дубль номера двигателя на наклейке, нанесенной на клапанную крышку. Вот только после первой же мойки мотора от неё не остается и следа:

Автор: Денис Путков

% PDF-1.4 % 16152 0 объект> эндобдж xref 16152 605 0000000016 00000 н. 0000025627 00000 н. 0000025847 00000 п. 0000025877 00000 п. 0000025924 00000 п. 0000025962 00000 п. 0000026373 00000 п. 0000026509 00000 п. 0000026646 00000 п. 0000026750 00000 п. 0000026858 00000 н. 0000029917 00000 н. 0000031099 00000 п. 0000032277 00000 н. 0000032470 00000 п. 0000032652 00000 п. 0000032725 00000 п. 0000033911 00000 п. 0000034132 00000 п. 0000044774 00000 п. 0000113380 00000 н. 0000114236 00000 н. 0000114715 00000 н. 0000114832 00000 н. 0000115311 00000 н. 0000115428 00000 н. 0000115907 00000 н. 0000116024 00000 н. 0000116503 00000 н. 0000116619 00000 н. 0000116682 00000 н. 0000116806 00000 н. 0000116896 00000 н. 0000116996 00000 н. 0000117151 00000 н. 0000117243 00000 н. 0000117336 00000 н. 0000117457 00000 н. 0000117633 00000 н. 0000117778 00000 н. 0000117891 00000 н. 0000118083 00000 н. 0000118180 00000 н. 0000118294 00000 н. 0000118474 00000 н. 0000118609 00000 н. 0000118723 00000 н. 0000118886 00000 н. 0000119043 00000 н. 0000119158 00000 н. 0000119333 00000 н. 0000119471 00000 н. 0000119585 00000 н. 0000119760 00000 н. 0000119920 00000 н. 0000120034 00000 н. 0000120174 00000 н. 0000120337 00000 н. 0000120454 00000 н. 0000120568 00000 н. 0000120745 00000 н. 0000120849 00000 н. 0000120974 00000 н. 0000121139 00000 н. 0000121311 00000 н. 0000121425 00000 н. 0000121579 00000 н. 0000121676 00000 н. 0000121790 00000 н. 0000121954 00000 н. 0000122108 00000 н. 0000122222 00000 н. 0000122391 00000 н. 0000122546 00000 н. 0000122660 00000 н. 0000122849 00000 н. 0000122980 00000 н. 0000123094 00000 н. 0000123271 00000 н. 0000123423 00000 п. 0000123537 00000 н. 0000123732 00000 н. 0000123888 00000 н. 0000124002 00000 н. 0000124132 00000 н. 0000124290 00000 н. 0000124392 00000 н. 0000124516 00000 н. 0000124674 00000 н. 0000124815 00000 н. 0000124928 00000 н. 0000125092 00000 н. 0000125184 00000 н. 0000125297 00000 н. 0000125452 00000 н. 0000125594 00000 н. 0000125707 00000 н. 0000125866 00000 н. 0000126010 00000 н. 0000126124 00000 н. 0000126288 00000 н. 0000126390 00000 н. 0000126504 00000 н. 0000126675 00000 н. 0000126816 00000 н. 0000126929 00000 н. 0000127099 00000 н. 0000127246 00000 н. 0000127358 00000 н. 0000127522 00000 н. 0000127695 00000 н. 0000127808 00000 н. 0000127997 00000 н. 0000128146 00000 н. 0000128258 00000 н. 0000128380 00000 н. 0000128521 00000 н. 0000128632 00000 н. 0000128727 00000 н. 0000128868 00000 н. 0000128942 00000 н. 0000129044 00000 н. 0000129149 00000 н. 0000129268 00000 н. 0000129428 00000 н. 0000129536 00000 н. 0000129642 00000 н. 0000129796 00000 н. 0000129909 00000 н. 0000130012 00000 н. 0000130175 00000 н. 0000130267 00000 н. 0000130408 00000 н. 0000130517 00000 н. 0000130647 00000 н. 0000130753 00000 н. 0000130867 00000 н. 0000130967 00000 н. 0000131071 00000 н. 0000131197 00000 н. 0000131367 00000 н. 0000131469 00000 н. 0000131569 00000 н. 0000131742 00000 н. 0000131870 00000 н. 0000131998 00000 н. 0000132124 00000 н. 0000132293 00000 н. 0000132377 00000 н. 0000132526 00000 н. 0000132623 00000 н. 0000132727 00000 н. 0000132829 00000 н. 0000132971 00000 н. 0000133140 00000 н. 0000133238 00000 н. 0000133359 00000 н. 0000133498 00000 н. 0000133635 00000 н. 0000133754 00000 н. 0000133872 00000 н. 0000133994 00000 н. 0000134121 00000 н. 0000134245 00000 н. 0000134331 00000 п. 0000134513 00000 н. 0000134621 00000 н. 0000134737 00000 н. 0000134903 00000 н. 0000135004 00000 н. 0000135109 00000 н. 0000135291 00000 н. 0000135373 00000 н. 0000135546 00000 н. 0000135643 00000 п. 0000135763 00000 н. 0000135904 00000 н. 0000136084 00000 н. 0000136182 00000 н. 0000136284 00000 н. 0000136399 00000 н. 0000136519 00000 н. 0000136638 00000 н. 0000136773 00000 н. 0000136919 00000 п. 0000137045 00000 н. 0000137177 00000 н. 0000137295 00000 н. 0000137393 00000 н. 0000137489 00000 н. 0000137628 00000 н. 0000137763 00000 н. 0000137894 00000 н. 0000138027 00000 н. 0000138190 00000 н. 0000138300 00000 н. 0000138410 00000 н. 0000138586 00000 н. 0000138683 00000 н. 0000138802 00000 н. 0000138971 00000 н. 0000139076 00000 н. 0000139199 00000 п. 0000139337 00000 н. 0000139428 00000 н. 0000139521 00000 н. 0000139660 00000 н. 0000139804 00000 н. 0000139930 00000 н. 0000140100 00000 н. 0000140214 00000 н. 0000140320 00000 н. 0000140452 00000 н. 0000140643 00000 п. 0000140746 00000 н. 0000140850 00000 н. 0000141022 00000 н. 0000141124 00000 н. 0000141234 00000 н. 0000141387 00000 н. 0000141508 00000 н. 0000141613 00000 н. 0000141800 00000 н. 0000141905 00000 н. 0000142008 00000 н. 0000142183 00000 п. 0000142285 00000 н. 0000142386 00000 н. 0000142570 00000 н. 0000142670 00000 н. 0000142770 00000 н. 0000142890 00000 н. 0000143009 00000 п. 0000143133 00000 п. 0000143270 00000 н. 0000143399 00000 н. 0000143522 00000 н. 0000143640 00000 н. 0000143756 00000 н. 0000143882 00000 п. 0000144010 00000 н. 0000144133 00000 п. 0000144252 00000 н. 0000144368 00000 н. 0000144488 00000 н. 0000144603 00000 н. 0000144724 00000 н. 0000144852 00000 н. 0000145013 00000 н. 0000145112 00000 н. 0000145220 00000 н. 0000145392 00000 н. 0000145522 00000 н. 0000145641 00000 н. 0000145818 00000 н. 0000145918 00000 н. 0000146019 00000 п. 0000146182 00000 н. 0000146285 00000 н. 0000146393 00000 н. 0000146584 00000 н. 0000146687 00000 н. 0000146786 00000 н. 0000146956 00000 п. 0000147075 00000 н. 0000147188 00000 п. 0000147310 00000 н. 0000147492 00000 н. 0000147591 00000 н. 0000147691 00000 п. 0000147819 00000 п. 0000147969 00000 н. 0000148107 00000 н. 0000148237 00000 н. 0000148364 00000 н. 0000148487 00000 н. 0000148656 00000 н. 0000148751 00000 н. 0000148870 00000 н. 0000148989 00000 н. 0000149104 00000 п. 0000149219 00000 п. 0000149339 00000 н. 0000149444 00000 н. 0000149569 00000 н. 0000149731 00000 н. 0000149853 00000 п. 0000149987 00000 н. 0000150145 00000 н. 0000150246 00000 н. 0000150359 00000 н. 0000150502 00000 н. 0000150621 00000 н. 0000150745 00000 н. 0000150870 00000 н. 0000151057 00000 н. 0000151191 00000 н. 0000151301 00000 н. 0000151462 00000 н. 0000151566 00000 н. 0000151690 00000 н. 0000151810 00000 н. 0000151961 00000 н. 0000152047 00000 н. 0000152197 00000 н. 0000152299 00000 н. 0000152492 00000 н. 0000152596 00000 н. 0000152718 00000 н. 0000152879 00000 н. 0000152982 00000 н. 0000153080 00000 н. 0000153194 00000 н. 0000153306 00000 н. 0000153420 00000 н. 0000153536 00000 н. 0000153649 00000 н. 0000153759 00000 н. 0000153854 00000 н. 0000153961 00000 н. 0000154136 00000 н. 0000154267 00000 н. 0000154369 00000 н. 0000154474 00000 н. 0000154578 00000 н. 0000154731 00000 н. 0000154851 00000 н. 0000154966 00000 н. 0000155076 00000 н. 0000155189 00000 н. 0000155303 00000 н. 0000155413 00000 н. 0000155596 00000 н. 0000155697 00000 н. 0000155796 00000 н. 0000155953 00000 н. 0000156084 00000 н. 0000156179 00000 н. 0000156365 00000 н. 0000156485 00000 н. 0000156612 00000 н. 0000156746 00000 н. 0000156912 00000 н. 0000157026 00000 н. 0000157149 00000 н. 0000157285 00000 н. 0000157436 00000 н. 0000157550 00000 н. 0000157661 00000 н. 0000157776 00000 н. 0000157889 00000 н. 0000158020 00000 н. 0000158147 00000 н. 0000158260 00000 н. 0000158364 00000 н. 0000158476 00000 н. 0000158596 00000 н. 0000158716 00000 н. 0000158846 00000 н. 0000158983 00000 н. 0000159107 00000 н. 0000159235 00000 н. 0000159390 00000 н. 0000159528 00000 н. 0000159645 00000 н. 0000159762 00000 н. 0000159902 00000 н. 0000160074 00000 н. 0000160172 00000 н. 0000160274 00000 н. 0000160475 00000 н. 0000160583 00000 н. 0000160692 00000 н. 0000160843 00000 н. 0000160969 00000 н. 0000161082 00000 н. 0000161206 00000 н. 0000161309 00000 н. 0000161419 00000 н. 0000161552 00000 н. 0000161688 00000 н. 0000161811 00000 н. 0000161931 00000 н. 0000162057 00000 н. 0000162173 00000 н. 0000162299 00000 н. 0000162475 00000 н. 0000162581 00000 н. 0000162686 00000 н. 0000162816 00000 н. 0000162983 00000 н. 0000163081 00000 н. 0000163174 00000 н. 0000163363 00000 н. 0000163470 00000 н. 0000163582 00000 н. 0000163761 00000 н. 0000163858 00000 н. 0000163960 00000 н. 0000164083 00000 н. 0000164195 00000 н. 0000164309 00000 н. 0000164431 00000 н. 0000164554 00000 н. 0000164673 00000 н. 0000164788 00000 н. 0000164905 00000 н. 0000165028 00000 н. 0000165144 00000 н. 0000165249 00000 н. 0000165357 00000 н. 0000165478 00000 н. 0000165593 00000 н. 0000165706 00000 н. 0000165828 00000 н. 0000165955 00000 н. 0000166081 00000 н. 0000166197 00000 н. 0000166379 00000 н. 0000166506 00000 н. 0000166607 00000 н. 0000166775 00000 н. 0000166879 00000 н. 0000166993 00000 н. 0000167179 00000 н. 0000167280 00000 н. 0000167412 00000 н. 0000167560 00000 н. 0000167688 00000 н. 0000167793 00000 н. 0000167930 00000 н. 0000168071 00000 н. 0000168185 00000 н. 0000168286 00000 н. 0000168404 00000 н. 0000168551 00000 н. 0000168652 00000 н. 0000168790 00000 н. 0000168966 00000 н. 0000169069 00000 н. 0000169170 00000 н. 0000169281 00000 н. 0000169410 00000 н. 0000169539 00000 н. 0000169698 00000 н. 0000169807 00000 н. 0000169922 00000 н. 0000170048 00000 н. 0000170177 00000 н. 0000170292 00000 н. 0000170404 00000 н. 0000170520 00000 н. 0000170639 00000 н. 0000170757 00000 н. 0000170873 00000 н. 0000171003 00000 н. 0000171142 00000 н. 0000171300 00000 н. 0000171430 00000 н. 0000171550 00000 н. 0000171708 00000 н. 0000171829 00000 н. 0000171949 00000 н. 0000172078 00000 н. 0000172223 00000 н. 0000172384 00000 н. 0000172485 00000 н. 0000172580 00000 н. 0000172715 00000 н. 0000172833 00000 н. 0000172949 00000 н. 0000173087 00000 н. 0000173215 00000 н. 0000173351 00000 н. 0000173471 00000 н. 0000173609 00000 н. 0000173737 00000 н. 0000173872 00000 н. 0000174011 00000 н. 0000174155 00000 н. 0000174315 00000 н. 0000174473 00000 н. 0000174574 00000 н. 0000174679 00000 н. 0000174820 00000 н. 0000174945 00000 н. 0000175111 00000 п. 0000175216 00000 н. 0000175323 00000 н. 0000175498 00000 н. 0000175589 00000 н. 0000175768 00000 н. 0000175872 00000 н. 0000175974 00000 н. 0000176162 00000 н. 0000176273 00000 н. 0000176385 00000 н. 0000176510 00000 н. 0000176622 00000 н. 0000176735 00000 н. 0000176892 00000 н. 0000177008 00000 н. 0000177100 00000 н. 0000177261 00000 н. 0000177367 00000 н. 0000177473 00000 н. 0000177610 00000 н. 0000177739 00000 н. 0000177888 00000 н. 0000178016 00000 н. 0000178154 00000 н. 0000178284 00000 н. 0000178422 00000 н. 0000178526 00000 н. 0000178647 00000 н. 0000178825 00000 н. 0000178922 00000 н. 0000179036 00000 н. 0000179212 00000 н. 0000179311 00000 н. 0000179419 00000 н. 0000179562 00000 н. 0000179701 00000 н. 0000179890 00000 н. 0000179989 00000 н. 0000180108 00000 н. 0000180291 00000 п. 0000180393 00000 н. 0000180547 00000 н. 0000180679 00000 н. 0000180847 00000 н. 0000180946 00000 н. 0000181045 00000 н. 0000181209 00000 н. 0000181293 00000 н. 0000181438 00000 н. 0000181537 00000 н. 0000181711 00000 н. 0000181806 00000 н. 0000181931 00000 н. 0000182080 00000 н. 0000182183 00000 н. 0000182288 00000 н. 0000182464 00000 н. 0000182562 00000 н. 0000182691 00000 н. 0000182817 00000 н. 0000182969 00000 н. 0000183085 00000 н. 0000183222 00000 н. 0000183358 00000 н. 0000183491 00000 н. 0000183618 00000 н. 0000183758 00000 н. 0000183888 00000 н. 0000184019 00000 н. 0000184150 00000 н. 0000184284 00000 н. 0000184393 00000 н. 0000184513 00000 н. 0000184632 00000 н. 0000184750 00000 н. 0000184860 00000 н. 0000184999 00000 н. 0000185139 00000 н. 0000185322 00000 н. 0000185453 00000 н. 0000185586 00000 н. 0000185765 00000 н. 0000185879 00000 н. 0000185979 00000 н. 0000186094 00000 н. 0000186277 00000 н. 0000186376 00000 н. 0000186481 00000 н. 0000186595 00000 н. 0000186705 00000 н. 0000186819 00000 н. 0000186930 00000 н. 0000187052 00000 н. 0000187167 00000 н. 0000187285 00000 н. 0000187475 00000 н. 0000187569 00000 н. 0000187669 00000 н. 0000187805 00000 н. 0000187967 00000 н. 0000188067 00000 н. 0000188165 00000 н. 0000188294 00000 н. 0000188427 00000 н. 0000188561 00000 н. 0000188689 00000 н. 0000188810 00000 н. 0000188955 00000 н. 0000189088 00000 н. 0000189209 00000 н. 0000189354 00000 н. 0000189488 00000 н. 0000189585 00000 н. 0000189694 00000 н. 0000189812 00000 н. 0000189923 00000 н. 00001 00000 н. 0000012396 00000 п. трейлер ] >> startxref 0 %% EOF 16756 0 obj> поток x} t 螙 $ Mh> S (5Ҧ @ 6 @ Z (Z1JEԂuZTyA «* j թ J QX ݯ kku] {

Профиль TCP / UDP

Профиль TCP / UDP определяет тип и настройки сетевого протокола, который будет использовать подписывающаяся виртуальная служба.Он устанавливает ряд параметров, например, является ли виртуальная служба TCP-прокси или сквозной через быстрый путь. Виртуальная служба может иметь как TCP, так и UDP, что полезно для таких протоколов, как DNS или Syslog.

Avi Vantage перезапишет IP-адрес клиента перед отправкой любого TCP-соединения на сервер, независимо от того, какой тип профиля TCP используется виртуальной службой. Точно так же адрес назначения будет перезаписан с IP-адреса виртуальной службы на IP-адрес сервера.Сервер всегда будет видеть исходный IP-адрес Service Engine. Профили UDP имеют возможность отключить NAT источника Service Engine.

В режимах быстрого пути UDP и TCP соединения происходят напрямую между клиентом и сервером, даже если поле IP-адреса пакета было изменено.

Для приложений HTTP Avi Vantage может вставить исходный IP-адрес клиента через XFF в заголовок HTTP, отправляемый на сервер.

Этот раздел содержит следующие подразделы.

Настройки профилей TCP / UDP

Выберите «Шаблоны»> «Профили»> «TCP / UDP», чтобы открыть вкладку «Профили TCP / UDP». Эта вкладка включает в себя следующие функции:

- Искать: Искать по списку объектов.

- Создать: Открывает всплывающее окно «Новый профиль TCP / UDP».

- Изменить: Открывает всплывающее окно «Изменить профиль TCP / UDP».

- Удалить: Профиль TCP / UDP может быть удален только в том случае, если он в настоящее время не назначен виртуальной службе.В сообщении об ошибке будет указано, что виртуальная служба ссылается на профиль. Системные профили по умолчанию удалить нельзя.

Таблица на этой вкладке предоставляет следующую информацию для каждого профиля TCP / UDP:

- Имя: Имя профиля.

- Тип: Тип профиля TCP / UDP, который может быть одним из следующих:

- TCP-прокси: Этот профиль завершает клиентские подключения к виртуальной службе, а затем открывает новое TCP-подключение к целевому серверу.Каждое соединение будет согласовывать оптимальные настройки TCP для подключаемого устройства. Например, клиент может подключиться с MTU размером 1400 байт, в то время как сервер по-прежнему может отправлять данные в Avi Vantage в формате MTU размером 1500 байт. В этом случае Avi Vantage буферизует ответы сервера и отправляет их клиенту отдельно. Если клиентское соединение отбрасывает пакет, Avi Vantage обработает повторную передачу, поскольку сервер, возможно, уже завершил передачу и перешел к обработке следующего клиентского запроса.См. TCP Proxy.

- TCP Fast Path: После получения TCP SYN от клиента Avi Vantage принимает решение о балансировке нагрузки и пересылает SYN и все последующие пакеты непосредственно на сервер. Исходный IP-адрес клиента по-прежнему будет преобразован в IP-адрес Service Engine для сети сервера, чтобы обеспечить маршрутизацию обратного пути. Обмен данными между клиентом и сервером осуществляется через одно TCP-соединение с использованием параметров, согласованных между клиентом и сервером. См. TCP Fast Path.

- UDP Fast Path: UDP не требует установления соединения, что означает, что пакеты напрямую пересылаются на сервер с балансировкой нагрузки. Решение о балансировке нагрузки принимается на основе первого пакета от клиента, а исходный IP-адрес по-прежнему изменяется на IP-адрес Service Engine. См. Раздел «Быстрый путь UDP».

- UDP-прокси: Этот профиль поддерживает разные потоки для внешней и внутренней передачи, одновременно переводя поток между ними. Например, поток от клиента к виртуальной службе преобразуется в поток от виртуальной службы к внутреннему серверу путем сохранения информации о состоянии потока.Входящий порт назначения от клиента должен быть настроен для виртуальной службы. Исходящий порт назначения к внутреннему серверу определяется конфигурацией пула виртуальной службы. Исходные порты во внутреннем потоке недолговечны .

- Автообучение: В режиме автообучения по умолчанию профиль TCP / UDP будет динамически корректировать настройки в зависимости от типа приложения, назначенного виртуальной службе. При отключении автоматического обучения используются параметры, статически определенные в профиле.

Создать профиль TCP / UDP

Для создания или редактирования профиля TCP / UDP:

Имя: Введите уникальное имя для профиля.

Тип: Выберите тип профиля TCP / UDP: прокси UDP, быстрый путь TCP, прокси TCP, быстрый путь UDP.

Нажмите «Сохранить», чтобы сохранить изменения и вернуться на вкладку «Профили TCP / UDP».

TCP-прокси

Включение TCP-прокси заставляет Avi Vantage разрывать входящее соединение от клиента.Любые данные приложения от клиента, предназначенные для сервера, пересылаются на этот сервер по новому TCP-соединению. Разделение (или проксирование) соединений между клиентом и сервером позволяет Avi Vantage обеспечивать повышенную безопасность, такую как очистка протокола TCP или смягчение последствий DoS. Это также обеспечивает лучшую производительность клиента и сервера, такую как максимальное увеличение размеров TCP MSS или окна клиента и сервера независимо друг от друга и буферизация ответов сервера. Вы должны использовать профиль TCP / UDP с типом Прокси для профилей приложений, таких как HTTP.

Выберите TCP Proxy во всплывающем окне Create / Edit TCP / UDP Profile и выберите Auto Learn или Custom. С помощью Auto Learn Avi Vantage будет динамически настраивать следующие параметры в зависимости от приложения виртуального сервера, которому он назначен. Этот параметр выбран по умолчанию и является самым простым способом обеспечить оптимальную производительность. Выберите Custom, чтобы вручную настроить следующие параметры:

- Тайм-аут: Управляет поведением незанятых соединений следующим образом:

- Do TCP keepalive: Посылать клиенту периодический сигнал проверки активности, который будет поддерживать текущее соединение открытым.

- Срок действия незанятых соединений: Завершить незанятые соединения, которые не имеют сигнала подтверждения активности от клиента, как указано в поле «Длительность».

- Длительность простоя: Время простоя в секундах до того, как Avi Vantage сможет упреждающе закрыть TCP-соединение. Таймер сбрасывается при отправке или получении любого пакета. Установка этого значения выше может быть подходящей для долгоживущих соединений, которые не используют пакеты поддержки активности; однако более высокие настройки могут также повысить уязвимость Avi Vantage для атак типа «отказ в обслуживании», поскольку система не будет заранее закрывать незанятые соединения.Вы можете указать диапазон 60-1800 секунд или 0 для бесконечного тайм-аута.

- Ignore Time Wait: Когда соединение между Service Engine и клиентом или Service Engine и сервером закрыто, уникальный IP-адрес клиента или сервера: Порт + Service Engine IP: Порт (называемый 4-кортежем) помещен в состояние TIME_WAIT в течение определенного периода времени. Этот 4-кортеж нельзя использовать повторно, пока не станет ясно, что в сети больше нет задержанных пакетов, которые все еще находятся в пути или которые еще не были доставлены.Значение времени ожидания определяет период ожидания перед повторным использованием этого кортежа из четырех элементов. Это может быть либо значение от 500 до 2000 (по умолчанию) мс, либо включение флажка Ignore Time Wait, чтобы Avi Vantage мог немедленно повторно открыть соединение из четырех кортежей, если он получает пакет SYN от удаленного IP, который соответствует тому же самому кортежу из четырех элементов. .

- Поведение при повторной передаче:

- Максимальное количество повторных передач: Максимальное количество попыток (3–8) повторной передачи пакетов перед разрывом и закрытием соединения.

- Макс. Количество повторных передач SYN: Максимальное количество попыток (3–8) повторной передачи пакета SYN перед отказом.

- Управление буфером:

- Окно приема: Окно приема информирует отправителя, сколько данных Avi Vantage может буферизовать (2 КБ — 64 МБ) перед отправкой подтверждения TCP.

- Максимальный размер сегмента (MSS): Его можно вычислить, используя длину максимального блока передачи (MTU) для сетевого интерфейса.MSS определяет наибольший размер данных, которые могут быть безопасно вставлены в пакет TCP. В некоторых средах MSS должен быть меньше MTU. Например, для трафика между Avi Vantage и клиентом, который проходит через VPN типа «сеть-сеть», может потребоваться некоторое пространство, зарезервированное для заполнения данными шифрования. Выберите либо:

- Использовать MTU интерфейса: Устанавливает MSS равным размеру MTU сетевого интерфейса.

- Пользовательское значение: Может быть в диапазоне 512–9000 килобайт.

- QOS и управление трафиком:

- IP DSCP: Позволяет Avi Vantage либо передать существующий параметр точки кода дифференцированных услуг (DSCP), либо указать пользовательский номер. DSCP — это 8-битное поле в заголовке TCP, которое можно использовать для классификации трафика аналогично устаревшему полю TCP TOS.

- Nagles Алгоритм: Пытается уменьшить задержку путем объединения небольших пакетов в меньшее количество более крупных пакетов перед отправкой.Это снижает влияние задержки в сети за счет уменьшения количества циклов приема-передачи, требуемого из-за подтверждений TCP. Эта опция может отрицательно повлиять на протоколы реального времени, особенно SSH и Telnet. Например, при вводе в сеансе telnet многие не отображают никакой текст, пока пользователь не наберет 1500 символов (достаточно для заполнения типичного пакета) или пока не пройдет достаточно времени, и пакет будет отправлен наполовину.

Быстрый путь TCP

Профиль быстрого пути TCP не использует прокси-соединения TCP; скорее, он напрямую соединяет клиентов с целевым сервером и преобразует целевой виртуальный сервисный адрес клиента в IP-адрес выбранного целевого сервера.Исходный IP-адрес клиента по-прежнему преобразуется в адрес Service Engine, чтобы обеспечить симметричный возврат трафика ответа сервера.

В этом режиме между клиентом и сервером происходит согласование сети, такое как окна MSS или TCP. Быстрый путь TCP требует меньше работы (накладные расходы ЦП) для Avi Vantage, чем режим прокси TCP; однако это также приводит к увеличению нагрузки на сеть и задержке как для клиента, так и для сервера. Кроме того, виртуальная служба, использующая быстрый путь TCP, может не использовать профили прикладного уровня, такие как HTTP.

Этот тип профиля имеет следующие настройки:

Включить защиту SYN: Когда отключено, Avi Vantage выполняет балансировку нагрузки на основе исходного пакета SYN клиента. SYN пересылается на сервер, а Avi Vantage просто пересылает пакеты между клиентом и сервером, что делает серверы уязвимыми для атак SYN-флуда с поддельных IP-адресов. Если этот параметр включен, Avi Vantage будет проксировать начальное трехстороннее рукопожатие TCP с клиентом, чтобы проверить, не является ли клиент поддельным IP-адресом источника.Как только трехстороннее рукопожатие будет установлено, Avi Vantage повторно воспроизведет рукопожатие на стороне сервера. После соединения клиента и сервера Avi Vantage вернется в режим прохода (ускоренный путь). Этот процесс иногда называют отложенным связыванием. > Примечание. Рассмотрите возможность использования режима TCP Proxy для максимальной безопасности TCP.

Тайм-аут простоя сеанса: Неактивные потоки завершатся (тайм-аут) по истечении указанного периода времени. Avi Vantage выполнит сброс TCP как для клиента, так и для сервера.

Быстрый путь UDP

Профиль быстрого пути UDP позволяет виртуальной службе поддерживать UDP. Avi Vantage преобразует целевой виртуальный сервисный адрес клиента на целевой сервер и перезапишет исходный IP-адрес клиента на адрес Service Engine при пересылке пакета на сервер. Это гарантирует, что трафик ответа сервера симметрично проходит через исходный SE.

Этот тип профиля использует следующие настройки:

- IP-адрес клиента NAT: По умолчанию Avi Vantage преобразует исходный IP-адрес клиента в IP-адрес Avi Service Engine.Это может быть отключено для протоколов без установления соединения, которые не требуют, чтобы трафик ответа сервера проходил обратно через тот же Service Engine. Например, сервер системного журнала будет молча принимать пакеты, не отвечая на запросы. Следовательно, нет необходимости обеспечивать маршрутизацию ответных пакетов через один и тот же SE. Когда SNAT отключен, рекомендуется установить более низкое значение тайм-аута простоя сеанса.

- Балансировка нагрузки на каждый пакет: По умолчанию Avi Vantage обрабатывает поток пакетов UDP с одного и того же клиентского IP: порта как сеанс, принимая одно решение о балансировке нагрузки и отправляя последующие пакеты на тот же сервер назначения.Для некоторых протоколов приложений каждый пакет следует рассматривать как отдельный сеанс, который может быть однозначно сбалансирован по нагрузке на другой сервер. DNS является одним из примеров, когда включение балансировки нагрузки на каждый пакет заставляет Avi Vantage обрабатывать каждый пакет как отдельный сеанс или запрос.

- Тайм-аут простоя сеанса: Неактивные потоки UDP завершатся (тайм-аут) по истечении указанного периода времени. Последующие пакеты UDP могут быть сбалансированы по нагрузке на новый сервер, если не применяется профиль постоянства.Тайм-аут настраивается в диапазоне от 2 до 3600 секунд.

Это значение тайм-аута должно быть больше тайм-аута транзакции. Убедитесь, что значение не слишком велико, так как это может привести к исчерпанию ресурсов порта в случае эфемерных портов. Независимо от полезной нагрузки, любая передача в потоке сбрасывает этот таймер. Даже фрагментированного пакета или дейтаграммы UDP в конкретном потоке достаточно для сброса тайм-аута для конкретного потока.

UDP-прокси

Профиль прокси UDP в настоящее время поддерживается только для приложений SIP.Этот профиль поддерживает различный поток как для внешней, так и для внутренней передачи.

ОбзорTCP / IP — Cisco

За два десятилетия, прошедшие с момента их изобретения, неоднородность сетей еще больше расширилась с развертыванием Ethernet, Token Ring, Fiber Distributed Data Interface (FDDI), X.25, Frame Relay, Switched Multimegabit Data Service (SMDS), Integrated Services. Цифровая сеть (ISDN), а в последнее время — режим асинхронной передачи (ATM).Интернет-протоколы — лучший проверенный подход к объединению всего этого разнообразия технологий LAN и WAN.

Пакет Интернет-протокола включает не только спецификации нижнего уровня, такие как протокол управления передачей (TCP) и Интернет-протокол (IP), но и спецификации для таких распространенных приложений, как электронная почта, эмуляция терминала и передача файлов. На рисунке 1 показан набор протоколов TCP / IP по отношению к эталонной модели OSI. На рисунке 2 показаны некоторые важные интернет-протоколы и их связь с эталонной моделью OSI.Информацию об эталонной модели OSI и роли каждого уровня см. В документе Основы межсетевого взаимодействия.

Интернет-протоколы — это наиболее широко применяемый сегодня набор протоколов от различных производителей. Поддержка по крайней мере части пакета Интернет-протокола доступна практически у каждого производителя компьютеров.

В этом разделе описываются технические аспекты TCP, IP, связанных протоколов и среды, в которой эти протоколы работают. Поскольку основное внимание в этом документе уделяется маршрутизации (функция уровня 3), обсуждение TCP (протокола уровня 4) будет относительно кратким.

TCP

TCP — это транспортный протокол с установлением соединения, который отправляет данные в виде неструктурированного потока байтов. Используя порядковые номера и сообщения подтверждения, TCP может предоставить отправляющему узлу информацию о доставке пакетов, переданных узлу назначения. Если данные были потеряны при передаче от источника к месту назначения, TCP может повторно передать данные до тех пор, пока не будет достигнуто условие тайм-аута или пока не будет достигнута успешная доставка. TCP также может распознавать повторяющиеся сообщения и отбрасывать их соответствующим образом.Если передающий компьютер передает слишком быстро для принимающего компьютера, TCP может использовать механизмы управления потоком для замедления передачи данных. TCP также может передавать информацию о доставке протоколам верхнего уровня и поддерживаемым им приложениям. Все эти характеристики делают TCP сквозным надежным транспортным протоколом. TCP указан в RFC 793.

Рисунок 1 — Набор протоколов TCP / IP по отношению к эталонной модели OSI Рисунок 2 — Важные Интернет-протоколы по отношению к эталонной модели OSIДополнительные сведения см. В разделе TCP Интернет-протоколов.

IP

IP — это основной протокол уровня 3 в Интернет-пакете. В дополнение к межсетевой маршрутизации IP обеспечивает сообщение об ошибках, фрагментацию и повторную сборку информационных блоков, называемых дейтаграммами, для передачи по сетям с разными максимальными размерами блоков данных. IP представляет собой сердце пакета Интернет-протоколов.

Примечание: Термин IP в этом разделе относится к IPv4, если иное не указано явно.

IP-адресов — это глобально уникальные 32-битные числа, присваиваемые Сетевым информационным центром.Глобально уникальные адреса позволяют IP-сетям в любой точке мира связываться друг с другом.

IP-адрес делится на две части. Первая часть обозначает сетевой адрес, а вторая часть обозначает адрес хоста.

Пространство IP-адресов разделено на разные классы сети. Сети класса A предназначены в основном для использования с несколькими очень большими сетями, поскольку они предоставляют только 8 бит для поля сетевого адреса. Сети класса B выделяют 16 битов, а сети класса C выделяют 24 бита для поля сетевого адреса.Однако сети класса C предоставляют только 8 бит для поля хоста, поэтому количество хостов в сети может быть ограничивающим фактором. Во всех трех случаях крайний левый бит (ы) указывает класс сети. IP-адреса записываются в десятичном формате, разделенном точками; например 34.0.0.1. На рисунке 3 показаны форматы адресов для IP-сетей классов A, B и C.

Рисунок 3 — Форматы адресов для IP-сетей классов A, B и C IP-сетитакже можно разделить на более мелкие блоки, называемые подсетями или «подсетями».«Подсети обеспечивают дополнительную гибкость для администратора сети. Например, предположим, что сети был назначен адрес класса A, и все узлы в сети используют адрес класса A. Далее предположим, что десятичное представление адреса этой сети с разделительными точками равно 34.0 .0.0. (Все нули в поле хоста адреса указывают всю сеть.) Администратор может разделить сеть с помощью подсетей. Это делается путем «заимствования» битов из части адреса, относящейся к хосту, и использования их в качестве поля подсети. , как показано на рисунке 4.

Рисунок 4 — Биты «заимствования»Если сетевой администратор выбрал использование 8 битов подсети, второй октет IP-адреса класса A предоставляет номер подсети. В нашем примере адрес 34.1.0.0 относится к сети 34, подсеть 1; адрес 34.2.0.0 относится к сети 34, подсети 2 и так далее.

Число битов, которые можно заимствовать для адреса подсети, варьируется. Чтобы указать, сколько битов используется для представления сети и части адреса подсети, IP предоставляет маски подсети.Маски подсети используют тот же формат и технику представления, что и IP-адреса. Маски подсети имеют единицы во всех битах, кроме тех, которые определяют поле хоста. Например, маска подсети, определяющая 8 битов подсети для адреса 34.0.0.0 класса A, равна 255.255.0.0. Маска подсети, определяющая 16 битов подсети для адреса 34.0.0.0 класса A, — 255.255.255.0. Обе эти маски подсети изображены на рисунке 5. Маски подсети могут передаваться через сеть по запросу, чтобы новые узлы могли узнать, сколько битов подсети используется в их сети.

Рисунок 5 — Маски подсетиТрадиционно все подсети с одним и тем же сетевым номером использовали одну и ту же маску подсети. Другими словами, администратор сети выберет восьмибитную маску для всех подсетей в сети. Этой стратегией легко управлять как для сетевых администраторов, так и для протоколов маршрутизации. Однако такая практика приводит к потере адресного пространства в некоторых сетях. В некоторых подсетях много хостов, а в других — всего несколько, но каждая из них использует целый номер подсети.Последовательные линии являются наиболее ярким примером, потому что у каждого есть только два хоста, которые могут быть подключены через подсеть последовательной линии.

По мере роста IP-подсетей администраторы искали способы более эффективного использования своего адресного пространства. Один из предложенных методов называется масками подсети переменной длины (VLSM). С VLSM сетевой администратор может использовать длинную маску в сетях с небольшим количеством хостов и короткую маску в подсетях с большим количеством хостов. Однако этот метод более сложен, чем создание их всех одного размера, и адреса необходимо назначать осторожно.

Конечно, чтобы использовать VLSM, сетевой администратор должен использовать протокол маршрутизации, который его поддерживает. Маршрутизаторы Cisco поддерживают VLSM с первым открытием кратчайшего пути (OSPF), интегрированную промежуточную систему в промежуточную систему (Integrated IS-IS), усовершенствованный протокол маршрутизации внутреннего шлюза (Enhanced IGRP) и статическую маршрутизацию. Обратитесь к IP-адресации и подсетям для новых пользователей для получения дополнительной информации об IP-адресации и подсетях.

На некоторых носителях, например в локальных сетях IEEE 802, IP-адреса обнаруживаются динамически с помощью двух других членов набора Интернет-протоколов: протокола разрешения адресов (ARP) и протокола обратного разрешения адресов (RARP).ARP использует широковещательные сообщения для определения аппаратного адреса (MAC-уровня), соответствующего конкретному адресу сетевого уровня. ARP достаточно универсален, чтобы позволить использовать IP практически с любым типом базового механизма доступа к среде. RARP использует широковещательные сообщения для определения адреса сетевого уровня, связанного с конкретным адресом оборудования. RARP особенно важен для бездисковых узлов, для которых адреса сетевого уровня обычно неизвестны во время загрузки.

Маршрутизация в IP-среде

Интернет — это группа взаимосвязанных сетей.Интернет, с другой стороны, представляет собой совокупность сетей, которые обеспечивают связь между большинством исследовательских институтов, университетов и многих других организаций по всему миру. Маршрутизаторы в Интернете организованы иерархически. Некоторые маршрутизаторы используются для перемещения информации через одну определенную группу сетей под одним и тем же административным правом и контролем. (Такой объект называется автономной системой.) Маршрутизаторы, используемые для обмена информацией в автономных системах, называются внутренними маршрутизаторами, и для достижения этой цели они используют различные протоколы внутренних шлюзов (IGP).Маршрутизаторы, которые перемещают информацию между автономными системами, называются внешними маршрутизаторами; они используют протокол внешнего шлюза (EGP) или протокол пограничного шлюза (BGP). На рисунке 6 показана архитектура Интернета.

Рисунок 6 — Представление архитектуры ИнтернетаПротоколы маршрутизации, используемые с IP, по своей природе являются динамическими. Для динамической маршрутизации требуется программное обеспечение в устройствах маршрутизации для расчета маршрутов. Алгоритмы динамической маршрутизации адаптируются к изменениям в сети и автоматически выбирают лучшие маршруты.В отличие от динамической маршрутизации, статическая маршрутизация требует установления маршрутов администратором сети. Статические маршруты не меняются, пока их не изменит сетевой администратор.

Таблицы IP-маршрутизациисостоят из пар адрес назначения / следующий переход. Этот образец таблицы маршрутизации от маршрутизатора Cisco показывает, что первая запись интерпретируется как означающая «добраться до сети 34.1.0.0 (подсеть 1 в сети 34), следующая остановка — это узел по адресу 54.34.23.12»:

R6-2500 # показать ip route Коды: C - подключен, S - статический, I - IGRP, R - RIP, M - мобильный, B - BGP. D - EIGRP, EX - EIGRP external, O - OSPF, IA - внутренняя область OSPF N1 - OSPF NSSA внешний тип 1, N2 - OSPF NSSA внешний тип 2 E1 - OSPF внешний тип 1, E2 - OSPF внешний тип 2, E - EGP i - IS-IS, su - сводка IS-IS, L1 - IS-IS уровень-1, L2 - IS-IS уровень-2 ia - внутренняя область IS-IS, * - кандидат по умолчанию, U - статический маршрут для каждого пользователя o - ODR, P - периодически загружаемый статический маршрут Шлюз последней инстанции не установлен 34.0.0.0 / 16 подсети, 1 подсети O 34.1.0.0 [110/65] через 54.34.23.12, 00:00:51, Serial0 54.0.0.0/24 разделен на подсети, 1 подсеть C 54.34.23.0 подключен напрямую, Serial0 R6-2500 №

Как мы уже видели, IP-маршрутизация определяет, что IP-дейтаграммы перемещаются через межсетевое соединение с одним маршрутизатором за раз. В начале путешествия весь маршрут неизвестен. Вместо этого на каждой остановке следующий переход маршрутизатора определяется путем сопоставления адреса назначения в дейтаграмме с записью в таблице маршрутизации текущего узла.Участие каждого узла в процессе маршрутизации заключается только в пересылке пакетов на основе внутренней информации. IP не обеспечивает отправку отчетов об ошибках источнику при возникновении аномалий маршрутизации. Эта задача возложена на другой протокол Интернета — протокол управляющих сообщений Интернета (ICMP).

ICMP выполняет ряд задач в объединенной IP-сети. В дополнение к основной причине, по которой он был создан (сообщение об ошибках маршрутизации обратно источнику), ICMP предоставляет метод проверки доступности узла через Интернет (сообщения ICMP Echo и Reply), метод повышения эффективности маршрутизации (протокол ICMP Сообщение перенаправления), метод информирования источников о том, что дейтаграмма превысила выделенное время для существования в Интернете (сообщение ICMP Time Exceeded), а также другие полезные сообщения.В общем, ICMP является неотъемлемой частью любой реализации IP, особенно той, которая работает в маршрутизаторах. См. Сопутствующую информацию

Анализируйте снимки межсетевого экрана Firepower для эффективного устранения сетевых проблем

Введение

В этом документе описываются различные методы анализа перехвата пакетов, направленные на эффективное устранение неполадок в сети. Все сценарии, представленные в этом документе, основаны на реальных пользовательских случаях, замеченных в Центре технической поддержки Cisco (TAC).Документ охватывает захват пакетов с точки зрения межсетевого экрана Cisco следующего поколения (NGFW), но те же концепции применимы и к другим типам устройств.

Предварительные требования

Требования

Cisco рекомендует знать следующие темы:

- Архитектура платформы огневой мощи

- Журналы NGFW

- Устройство трассировки пакетов NGFW

Кроме того, перед началом анализа перехвата пакетов настоятельно рекомендуется выполнить следующие требования:

- Знать работу протокола — Бесполезно начинать проверку захвата пакета, если вы не понимаете, как работает захваченный протокол

- Знать топологию — Вы должны знать транзитные устройства.В идеале сквозной. Если это невозможно, вы должны, по крайней мере, знать восходящие и нисходящие устройства .

- Знать устройство — Вы должны знать, как ваше устройство обрабатывает пакеты, каковы задействованные интерфейсы (например, вход / выход), какова архитектура устройства и каковы различные точки захвата

- Знать конфигурацию — Вы должны знать, как устройство должно обрабатывать поток пакетов с точки зрения:

- Интерфейс маршрутизации / выхода

- Применяемые политики

- Трансляция сетевых адресов (NAT)

- Знайте доступные инструменты — Наряду с захватами рекомендуется также быть готовым к применению других инструментов и методов устранения неполадок, таких как ведение журнала и трассировщики, и, при необходимости, сопоставить их с захваченными пакетами

Используемые компоненты

Информация в этом документе основана на следующих версиях программного и аппаратного обеспечения:

- Большинство сценариев основано на FP4140 с программным обеспечением FTD 6.5.x.

- FMC с программным обеспечением 6.5.x.

Информация в этом документе была создана на устройствах в определенной лабораторной среде. Все устройства, используемые в этом документе, были запущены с очищенной (по умолчанию) конфигурацией. Если ваша сеть работает, убедитесь, что вы понимаете потенциальное влияние любой команды.

Справочная информация

Захват пакетов — один из наиболее часто игнорируемых инструментов устранения неполадок, доступных сегодня. Центр технической поддержки Cisco TAC ежедневно решает множество проблем клиентов путем анализа собранных данных.Цель этого документа — помочь сетевым инженерам и специалистам по безопасности выявлять и устранять распространенные сетевые проблемы, в основном на основе анализа перехвата пакетов.

Как собирать и экспортировать снимки по семейству продуктов NGFW?

В случае устройства Firepower (1xxx, 21xx, 41xx, 93xx) и приложения Firepower Threat Defense (FTD) обработка пакетов может быть визуализирована, как показано на изображении.

- Пакет поступает на входящий интерфейс и обрабатывается внутренним коммутатором шасси.

- Пакет поступает в механизм FTD Lina, который в основном выполняет проверки L3 / L4.

- Если политика требует, пакет проверяется механизмом Snort (в основном проверка L7).

- Механизм Snort возвращает вердикт для пакета.

- Механизм LINA отбрасывает или пересылает пакет на основе вердикта Snort.

- Пакет выходит на шасси через внутренний коммутатор шасси.

Исходя из показанной архитектуры, захваты FTD могут быть взяты в 3 разных местах:

- FXOS

- FTD Lina двигатель

- FTD Двигатель Snort

Процесс описан в этом документе:

https: // www.cisco.com/c/en/us/td/docs/security/firepower/fxos/fxos271/web-guide/b_GUI_FXOS_ConfigGuide_271/troubleshooting.html#concept_E8823CC63C934A909BBC0DF12F301DED 9000

захвата FXOS могут быть сделаны только во входном направлении с точки зрения внутреннего коммутатора, как показано на изображении здесь.

Как показано на изображении, это две точки захвата в каждом направлении (из-за внутренней архитектуры коммутатора).

Перехваченные пакеты в точках 2, 3 и 4 имеют виртуальный сетевой тег (VNTag).

Примечание : Захваты FXOS на уровне шасси доступны только на платформах FP41xx и FP93xx. FP1xxx и FP21xx не предоставляют такой возможности.

Включить и собрать FTD Lina CaptureОсновные точки захвата:

- Входной интерфейс

- Выходной интерфейс

- Ускоренный путь безопасности (ASP)

Вы можете использовать пользовательский интерфейс Центра управления огневой мощью (FMC UI) или FTD CLI, чтобы включить и собрать захваты FTD Lina.

Включить захват из CLI на интерфейсе INSIDE:

firepower # захват интерфейса CAPI INSIDE соответствует хосту icmp 192.168.103.1 хосту 192.168.101.1

Этот захват соответствует трафику между IP-адресами 192.168.103.1 и 192.168.101.1 в обоих направлениях.

Включите захват ASP, чтобы увидеть все пакеты, отброшенные механизмом FTD Lina:

огневая мощь # захват ASP тип asp-drop all

Экспорт захвата FTD Lina на FTP-сервер:

firepower # copy / pcap capture: CAPI ftp: // ftp_username: ftp_password @ 192.168.78.73 / CAPI.pcap

Экспорт захвата FTD Lina на сервер TFTP:

firepower # copy / pcap capture: CAPI tftp: //192.168.78.73

Начиная с версии FMC 6.2.x, вы можете включать и собирать захваты FTD Lina из пользовательского интерфейса FMC.

Другой способ сбора данных FTD от межсетевого экрана, управляемого FMC, — это.

Шаг 1

В случае захвата LINA или ASP скопируйте захват на диск FTD, например.

firepower # copy / pcap capture: capin disk0: capin.pcap Имя захвата источника [capin]? Целевое имя файла [capin.pcap]? !!!!

Шаг 2

Перейдите в экспертный режим, найдите сохраненный снимок и скопируйте его в / ngfw / var / common location:

огневая мощь # Консольное соединение отключено. > эксперт админ @ огневая мощь: ~ $ sudo su Пароль: корень @ огневая мощь: / home / admin # cd / mnt / disk0 root @ firepower: / mnt / disk0 # ls -al | grep pcap -rwxr-xr-x 1 корень root 24 апр 26 18:19 CAPI.pcap -rwxr-xr-x 1 корневой корень 30110 8 апреля 14:10 capin.pcap -rwxr-xr-x 1 корневой корень 6123 8 апр, 14:11 capin2.pcap корень @ огневая мощь: / mnt / disk0 # cp capin.pcap / ngfw / var / common

Шаг 3

Войдите в FMC, который управляет FTD, и перейдите к Devices> Device Management. Найдите устройство FTD и выберите значок Устранение неполадок :

Шаг 4

Выберите Расширенный поиск неисправностей:

Укажите имя файла захвата и выберите Загрузить:

Дополнительные примеры включения / сбора снимков из пользовательского интерфейса FMC см. В этом документе:

https: // www.cisco.com/c/en/us/support/docs/security/firepower-ngfw/212474-working-with-firepower-threat-defense-f.html

Включение и сбор перехватов FTD SnortТочка захвата показана на изображении здесь.

Включить захват уровня Snort:

> захват трафика Выберите домен для захвата трафика: 0 - br1 1 - Маршрутизатор Выбор? 1 Укажите желаемые параметры tcpdump. (или введите "?" для получения списка поддерживаемых опций) Опции: -n хост 192.168.101.1

Чтобы записать захват в файл с именем capture.pcap и скопировать его через FTP на удаленный сервер:

> захват трафика Выберите домен для захвата трафика: 0 - br1 1 - Маршрутизатор Выбор? 1 Укажите желаемые параметры tcpdump. (или введите "?" для получения списка поддерживаемых опций) Параметры: -w capture.pcap host 192.168.101.1 CTRL + C <- для остановки захвата

> копия файла 10.229.22.136 ftp / capture.pcap Введите пароль для [email protected]: Копирование capture.pcap Копирование выполнено успешно. >

Для получения дополнительных примеров захвата уровня Snort, которые включают различные фильтры захвата, проверьте этот документ:

https://www.cisco.com/c/en/us/support/docs/security/firepower-ngfw/212474-working-with-firepower-threat-defense-f.html

Устранение неполадок Случай 1. Нет TCP SYN на исходящем интерфейсеТопология показана на изображении здесь:

Описание проблемы: HTTP не работает

Затронутый поток:

Src IP: 192.168.0.100

Dst IP: 10.10.1.100

Протокол: TCP 80

Анализ захвата

Включить захват на движке FTD LINA:

firepower # захват CAPI int INSIDE match ip host 192.168.0.100 host 10.10.1.100 firepower # захват CAPO int OUTSIDE match ip host 192.168.0.100 host 10.10.1.100

Захваты — Функциональный сценарий:

В качестве основы всегда очень полезно иметь захваты из функционального сценария.

Захват, сделанный на интерфейсе NGFW INSIDE, как показано на изображении:

Ключевые точки:

- TCP 3-стороннее рукопожатие.

- Двунаправленный обмен данными.

- Нет задержек между пакетами (в зависимости от разницы во времени между пакетами)

- MAC-адрес источника — это правильное нисходящее устройство.

Захват, сделанный на ВНЕШНЕМ интерфейсе NGFW, показан на изображении здесь:

Ключевые точки:

- Те же данные, что и в захвате CAPI.

- MAC-адрес назначения — это правильное восходящее устройство.

Захваты — нефункциональный сценарий

Из интерфейса командной строки устройства снимки выглядят следующим образом:

огневая мощь # показать захват захват интерфейса необработанных данных типа CAPI INSIDE [захват - 484 байта] сопоставить IP-хост 192.168.0.100 хост 10.10.1.100 захват интерфейса необработанных данных типа CAPO ВНЕШНИЙ [захват - 0 байт] сопоставить IP-хост 192.168.0.100 хост 10.10.1.100

Содержание CAPI:

firepower # показать захват CAPI 6 пакетов захвачено 1: 11:47:46.2 192.168.0.100.3171> 10.10.1.100.80: S 1089825363: 1089825363 (0) win 81922: 11: 47: 47.161902 192.168.0.100.3172> 10.10.1.100.80: S 3981048763: 3981048763 (0) win 8192 0 192.168.0.100.3171> 10.10.1.100.80: S 1089825363: 1089825363 (0) win 81923: 11: 47: 49. 3 192.168.0.100.3171> 10.10.1.100.80: S 1089825363: 1089825363 (0) win 81924: 11: 47: 50.162757 192.168.0.100.3172> 10.10.1.100.80: S 3981048763: 3981048763 (0) win 8192 5: 11: 47: 55. 6: 11: 47: 56.164710 192.168.0.100.3172> 10.10.1.100.80: S 3981048763: 3981048763 (0) win 8192

огневая мощь # показать захват CAPO 0 пакет захвачен Показано 0 пакетов

Это образ захвата CAPI в Wireshark:

Ключевые точки:

- Видны только пакеты TCP SYN (трехстороннее подтверждение TCP отсутствует).

- Невозможно установить 2 сеанса TCP (порт источника 3171 и 3172). Исходный клиент повторно отправляет пакеты TCP SYN. Эти повторно переданные пакеты идентифицируются Wireshark как повторные передачи TCP.

- Повторные передачи TCP происходят каждые ~ 3, затем 6 и т. Д. Секунд

- MAC-адрес источника получен от правильного нисходящего устройства.

На основании 2 снимков можно сделать вывод, что:

- Пакет из определенного набора из 5 кортежей (src / dst IP, src / dst порт, протокол) поступает на межсетевой экран на ожидаемом интерфейсе (INSIDE).

- Пакет не покидает межсетевой экран на ожидаемом интерфейсе (ВНЕШНИЙ ВИД).

Рекомендуемые действия

Действия, перечисленные в этом разделе, направлены на дальнейшее сужение проблемы.

Действие 1. Проверьте трассировку эмулируемого пакета.

Используйте средство отслеживания пакетов, чтобы увидеть, как пакет должен обрабатываться межсетевым экраном. В случае, если пакет отбрасывается политикой доступа брандмауэра, трассировка эмулированного пакета выглядит примерно так:

firepower # вход для отслеживания пакетов INSIDE tcp 192.168.0.100 11111 10.10.1.100 80 Фаза 1 Тип: ЗАХВАТ Подтип: Результат: РАЗРЕШИТЬ Конфиг: Дополнительная информация: Список доступа MAC Фаза 2 Тип: СПИСОК ДОСТУПА Подтип: Результат: РАЗРЕШИТЬ Конфиг: Неявное правило Дополнительная информация: Список доступа MAC Фаза: 3 Тип: МАРШРУТ-ПРОСМОТР Подтип: Resolve Egress Interface Результат: РАЗРЕШИТЬ Конфиг: Дополнительная информация: найден следующий переход 192.168.2.72 с использованием исходящего сигнала ifc OUTSIDE Фаза: 4 Тип: СПИСОК ДОСТУПА Подтип: журнал Результат: DROP Конфиг: группа доступа CSM_FW_ACL_ global список доступа CSM_FW_ACL_ расширенный запретить IP любой любой идентификатор правила 268439946 журнал событий начало потока список доступа CSM_FW_ACL_ идентификатор правила примечания 268439946: ПОЛИТИКА ДОСТУПА: FTD_Policy - По умолчанию список доступа CSM_FW_ACL_ идентификатор правила примечания 268439946: ПРАВИЛО L4: ПРАВИЛО ДЕЙСТВИЯ ПО УМОЛЧАНИЮ Дополнительная информация: Результат: интерфейс ввода: ВНУТРИ вход-статус: вверх вход-линия-статус: вверх выходной интерфейс: ВНЕШНИЙ статус вывода: вверх статус строки вывода: вверх Действие: падение Причина отбрасывания: (acl-drop) Поток запрещен настроенным правилом, местоположение отбрасывания: кадр 0x00005647a4f4b120 поток (NA) / NA

Действие 2.Проверьте следы живых пакетов.

Включите трассировку пакетов, чтобы проверить, как настоящие пакеты TCP SYN обрабатываются межсетевым экраном. По умолчанию отслеживаются только первые 50 входящих пакетов:

огневая мощь # захват трассировки CAPI

Очистить буфер захвата:

огневая мощь # четкий захват / все

В случае, если пакет отбрасывается политикой доступа брандмауэра, трассировка выглядит примерно так:

firepower # показать трассировку номера 1 пакета CAPI 6 пакетов захвачено 1: 12:45:36.279740 192.168.0.100.3630> 10.10.1.100.80: S 2322685377: 2322685377 (0) win 8192Фаза 1 Тип: ЗАХВАТ Подтип: Результат: РАЗРЕШИТЬ Конфиг: Дополнительная информация: Список доступа MAC Фаза 2 Тип: СПИСОК ДОСТУПА Подтип: Результат: РАЗРЕШИТЬ Конфиг: Неявное правило Дополнительная информация: Список доступа MAC Фаза: 3 Тип: МАРШРУТ-ПРОСМОТР Подтип: Разрешить исходящий интерфейс Результат: РАЗРЕШИТЬ Конфиг: Дополнительная информация: найден следующий переход 192.168.2.72 с использованием исходящего сигнала ifc OUTSIDE Фаза: 4 Тип: СПИСОК ДОСТУПА Подтип: журнал Результат: DROP Конфиг: группа доступа CSM_FW_ACL_ global список доступа CSM_FW_ACL_ расширенный запретить IP любой любой идентификатор правила 268439946 журнал событий начало потока список доступа CSM_FW_ACL_ идентификатор правила примечания 268439946: ПОЛИТИКА ДОСТУПА: FTD_Policy - По умолчанию список доступа CSM_FW_ACL_ идентификатор правила примечания 268439946: ПРАВИЛО L4: ПРАВИЛО ДЕЙСТВИЯ ПО УМОЛЧАНИЮ Дополнительная информация: Результат: интерфейс ввода: ВНУТРИ вход-статус: вверх вход-линия-статус: вверх выходной интерфейс: ВНЕШНИЙ статус вывода: вверх статус строки вывода: вверх Действие: падение Причина отбрасывания: (acl-drop) Поток запрещен настроенным правилом, местоположение отбрасывания: кадр 0x00005647a4f4b120 поток (NA) / NA Показан 1 пакет

Действие 3.Проверьте логи FTD Lina.

Чтобы настроить системный журнал на FTD через FMC, проверьте этот документ:

https://www.cisco.com/c/en/us/support/docs/security/firepower-ngfw/200479-Configure-Logging-on-FTD-via-FMC.html