Ваз 2112 как проверить датчик положения дроссельной заслонки

18.09.2021 Новости партнеров

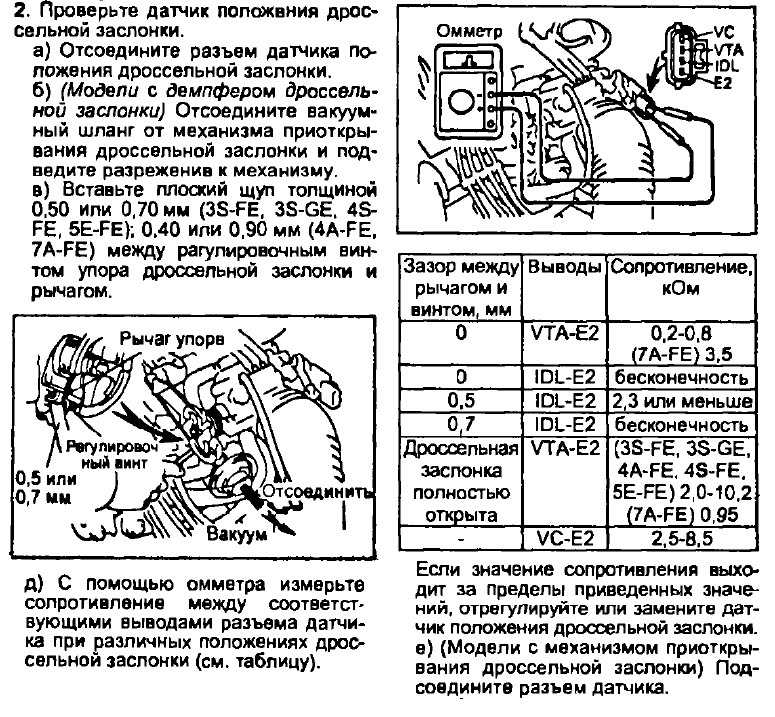

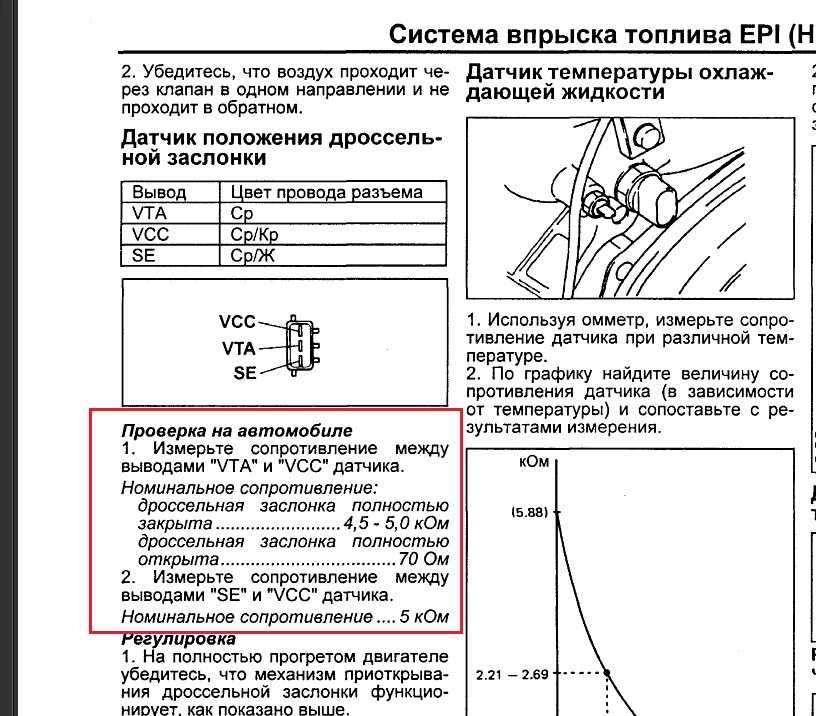

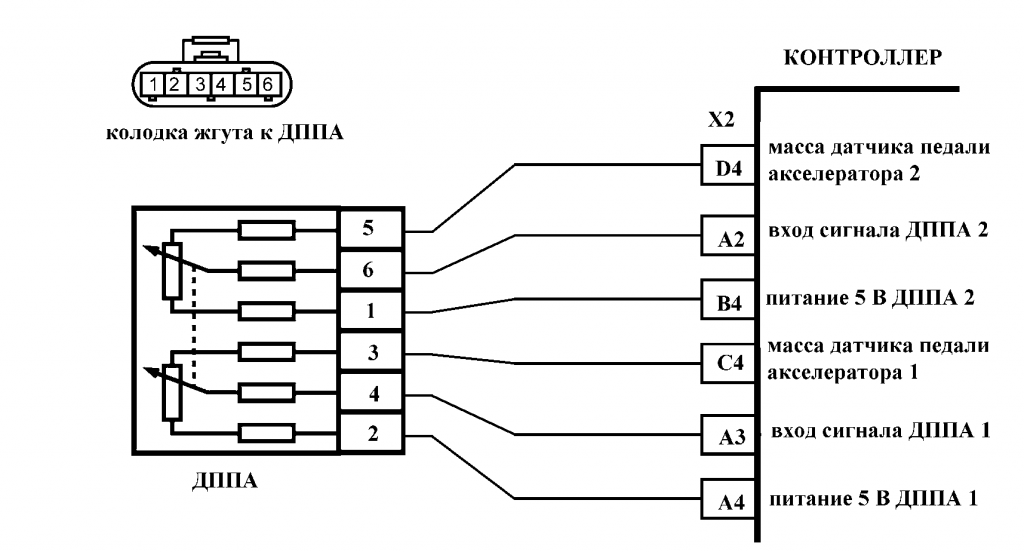

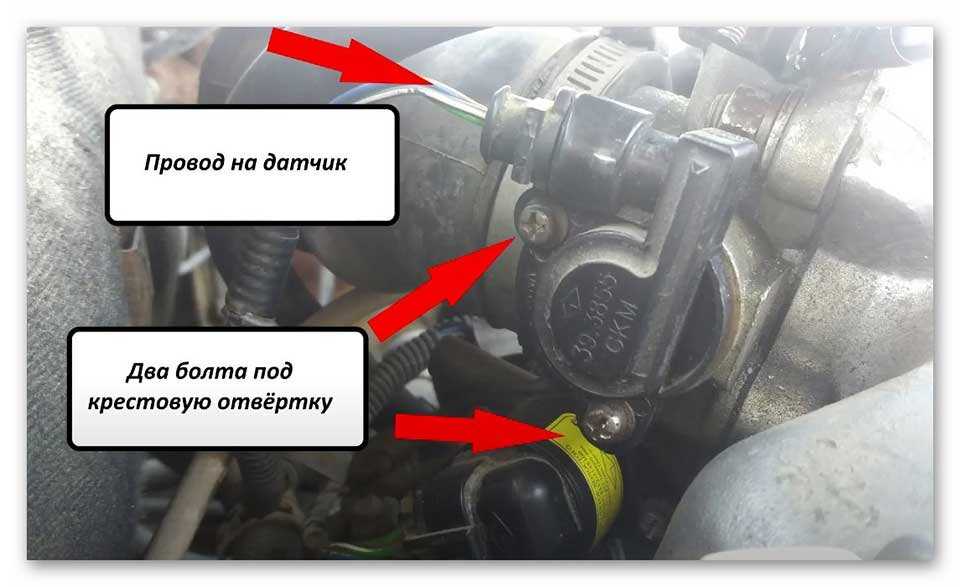

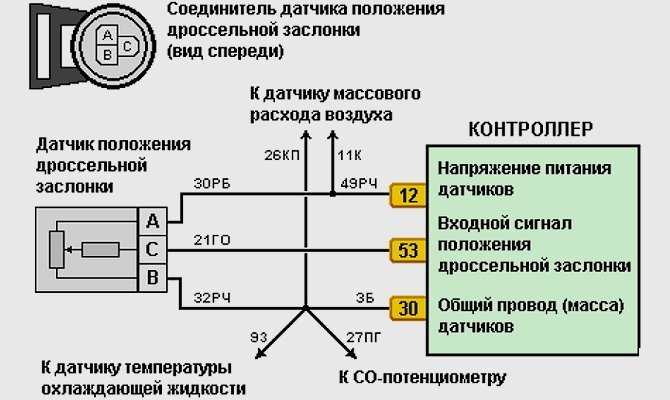

Где находится датчик положения дроссельной заслонки на Ваз 2110? Открываем моторный отсек, находим там дроссельный патрубок и сбоку видим этот самый ДПДЗ, он соединен с осью дроссельной заслонки. Порой это устройство ломается и вместо него нужно установить другой датчик. А зачем вообще нужен ДПЗД? Он представляет из себя потенциометр. Водитель нажимает на педаль газа, дроссельная заслонка меняет свое направление и на выходе датчика напряжение изменяется. В результате контроллер считывает информацию о выходном напряжении ДПЗД и исходя из этого регулирует подачу топлива. На сайте https://agregatmaster.ru/zapchasti-dlja-generatora-huter можно подобрать запчасти для генераторов разных моделей.

Если датчик выходит из строя, контроллер получает неверную информацию, касаемо его положения и, все это влияет на расход топлива. По каким симптомам можно определить неисправность ДПДЗ?

- Если поставить ручку переключения передач в нейтральное положение, двигатель иногда глохнет;

- Обороты на холостом ходу начинают плавать, причем при любом режиме работы мотора;

- Во время набора скорости наблюдаются рывки.

- В некоторых случаях загорается индикатор»Check Engine», однако это не является обязательным условием при поломке датчика положения дроссельной заслонки.

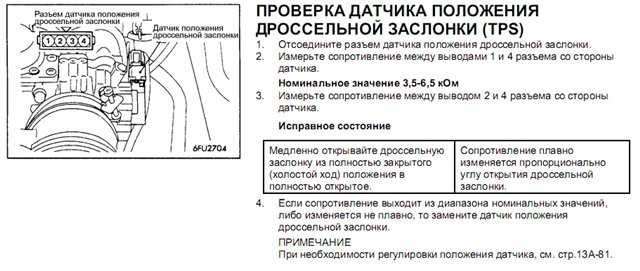

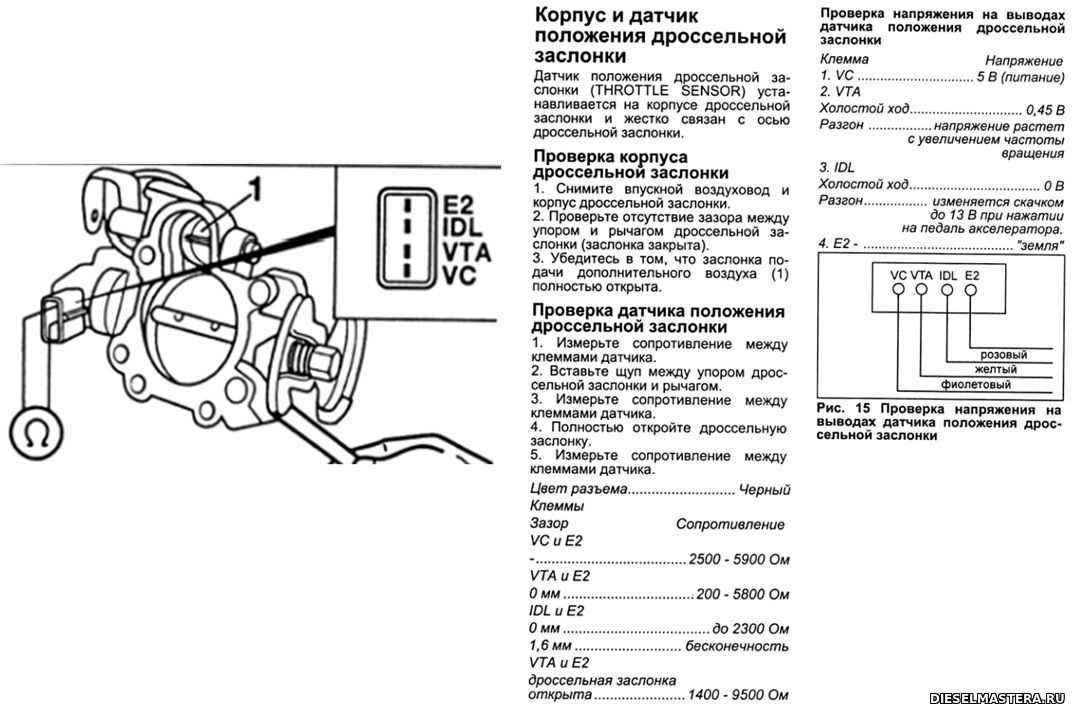

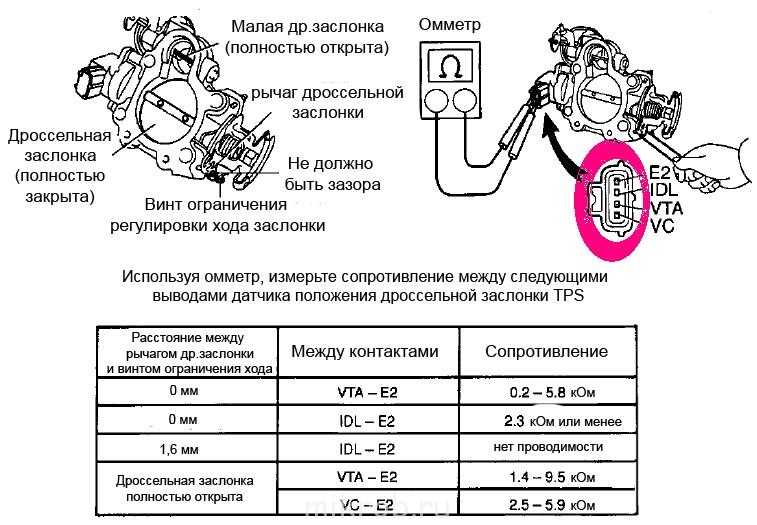

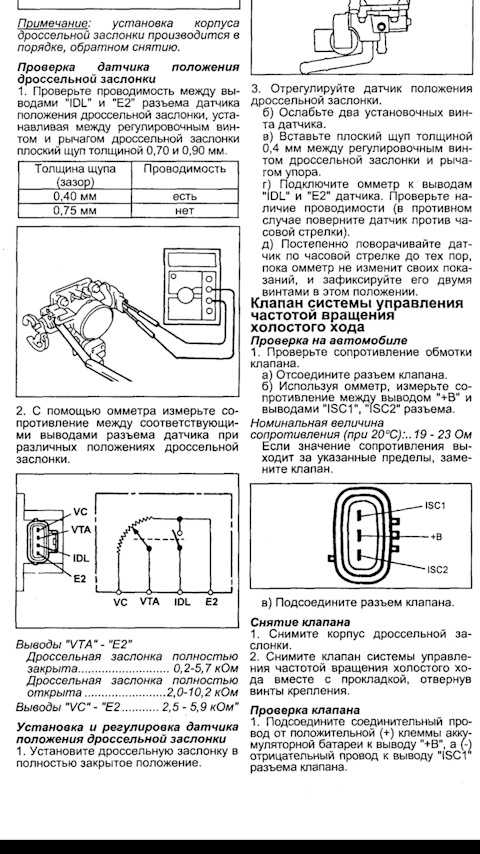

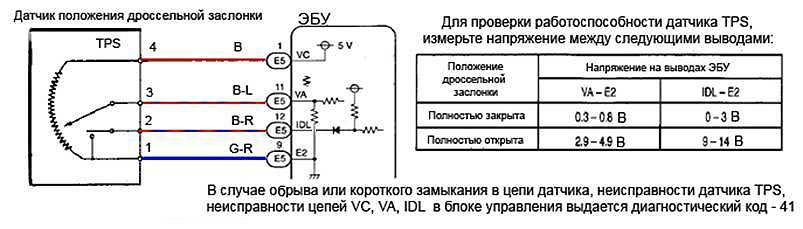

Для того чтобы узнать, цел ли ДПЗД или нет, нам нужно его проверить. Включаем зажигание и мерим напряжение между минусом и контактом ползунка. Вольтметр должен показать не более 0, 7 В. Далее поворачиваем пластмассовый сектор, тем самым полностью открываем заслонку и еще раз измеряем напряжение, теперь показание должно быть не менее 4 В. Выключаем зажигание, вытаскиваем разъем, измеряем сопротивление между контактом ползунка и любым другим выводом. Потихоньку проворачиваем сектор, смотрим на показания омметра. Во время вращения стрелка должна двигаться плавно, если появились скачки, то датчик придется менять. На таких автомобилях, как тоже имеется подобный датчик, только он намного прочнее по сравнению с отечественными аналогами. По какой причине датчик сломался?

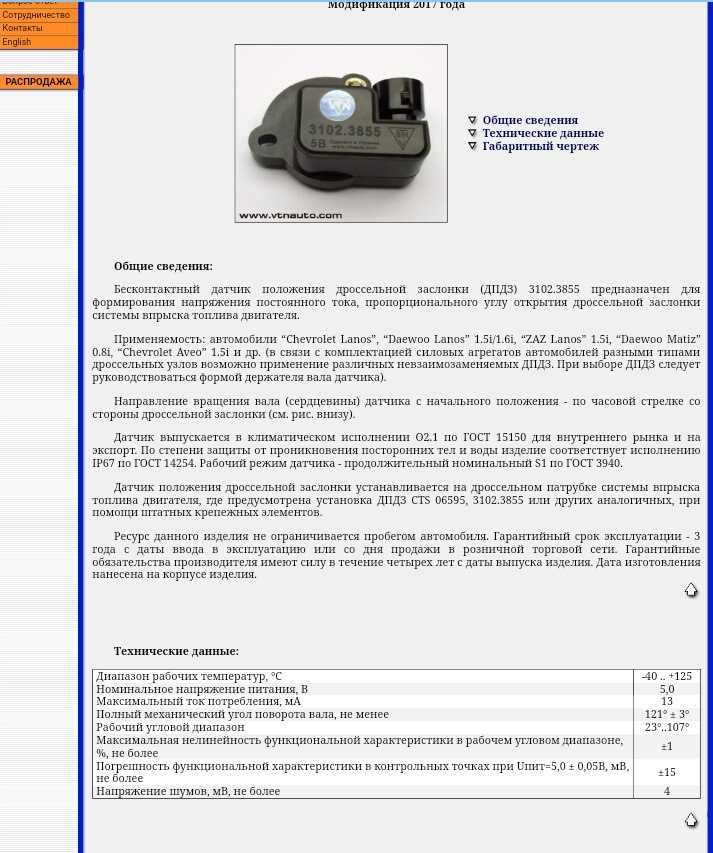

Одна из причин — исчезло напыление основы в начале хода ползунка. Из-за этого не происходит линейного повышения напряжения выходного сигнала. Вторая причина поломки датчика — неисправность в подвижном сердечнике. Если ломается один из его наконечников, то на подложке образуется задир, это вызывает поломку остальных наконечников. В итоге теряется контакт между ползунком и резистивным слоем. Чтобы точно определить расположение ДПДЗ, нужно ознакомиться с инструкцией. Замена не должна вызвать трудностей и для этого совершенно не нужно обращаться в сервисный центр. Регулировать его после установки не нужно, контроллер сам примет режим ХХ как нулевое положение. Теперь к вопросу о покупке ДПДЗ. Чаще всего покупают пленочно-резистивные датчики, именно их и устанавливает завод-производитель. Стоят они недорого, но и срок службы у них небольшой. Рекомендуется покупать бесконтактный датчик положения дроссельной заслонки, стоит он дороже, но зато и срок службы выше.

Из-за этого не происходит линейного повышения напряжения выходного сигнала. Вторая причина поломки датчика — неисправность в подвижном сердечнике. Если ломается один из его наконечников, то на подложке образуется задир, это вызывает поломку остальных наконечников. В итоге теряется контакт между ползунком и резистивным слоем. Чтобы точно определить расположение ДПДЗ, нужно ознакомиться с инструкцией. Замена не должна вызвать трудностей и для этого совершенно не нужно обращаться в сервисный центр. Регулировать его после установки не нужно, контроллер сам примет режим ХХ как нулевое положение. Теперь к вопросу о покупке ДПДЗ. Чаще всего покупают пленочно-резистивные датчики, именно их и устанавливает завод-производитель. Стоят они недорого, но и срок службы у них небольшой. Рекомендуется покупать бесконтактный датчик положения дроссельной заслонки, стоит он дороже, но зато и срок службы выше.

Как проверить исправность ДПДЗ

Дроссельная заслонка – один из важнейших элементов топливной системы. Её правильное положение обеспечивает оптимальное качество топливной смеси, поступающей в цилиндр. Если она функционирует неправильно, работа двигателя нарушается – он не заводится, теряет тягу, а то и вовсе глохнет.

Её правильное положение обеспечивает оптимальное качество топливной смеси, поступающей в цилиндр. Если она функционирует неправильно, работа двигателя нарушается – он не заводится, теряет тягу, а то и вовсе глохнет.

За что отвечает датчик положения дроссельной заслонки

Единственное, за что отвечает датчик дроссельной заслонки, это измерение её положения в любой момент. Эти данные нужны для автоматической её коррекции. Во время езды режим работы двигателя постоянно меняется, состав и количество смеси нужно постоянно регулировать, для чего и нужен этот датчик.

Как только вы нажимаете на газ, контролер по датчику определяет положение дроссельной заслонки, и при необходимости меняет её положение, чтобы изменить количество воздуха, попадающего в цилиндры. Так происходит постоянно, и водителю не нужно самостоятельно управлять этим процессом.

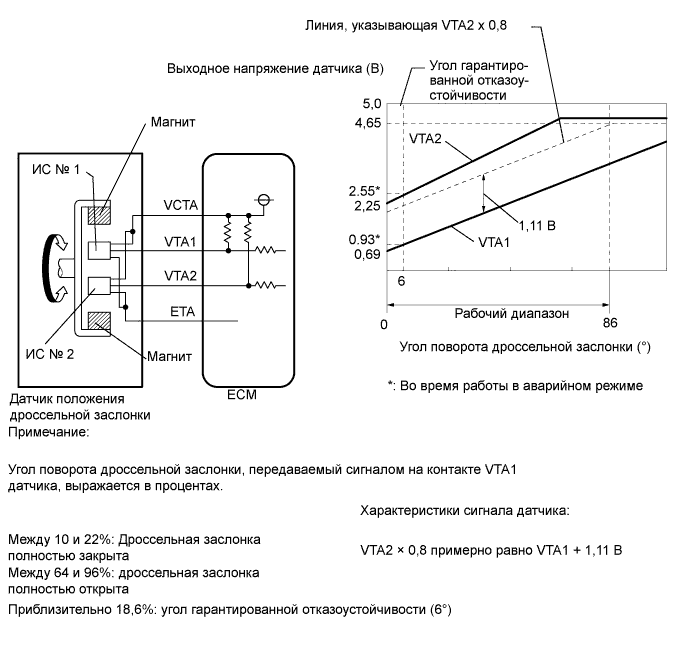

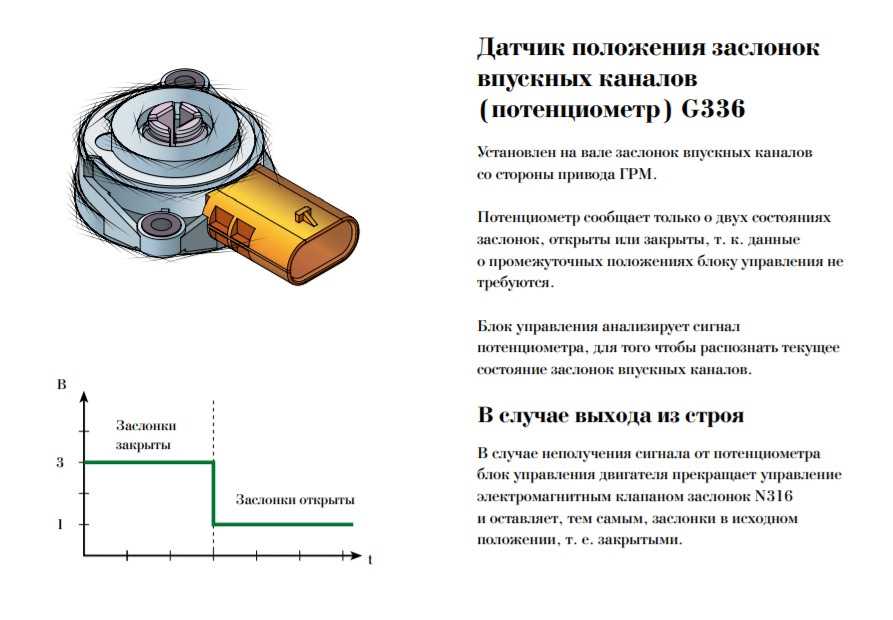

Что такое ДПДЗ? Это простое электрическое устройство, которое меняет сопротивление в зависимости от угла поворота заслонки. В простейшем варианте это обычный потенциометр. Его сопротивление влияет на поведение управляющего устройства, которое может изменить положение заслонки в нужный момент. Сейчас разработаны разные конструкции этого важного устройства, но цель у них одна – измерять положение заслонки в любой момент.

В простейшем варианте это обычный потенциометр. Его сопротивление влияет на поведение управляющего устройства, которое может изменить положение заслонки в нужный момент. Сейчас разработаны разные конструкции этого важного устройства, но цель у них одна – измерять положение заслонки в любой момент.

Где находится устройство

Любой опытный автолюбитель знает, где находится дроссельная заслонка – между воздушным фильтром и впускным коллектором. Её периодически надо чистить, и можно легко заметить на её оси небольшое устройство – это и есть датчик. Он расположен на оси, потому что измеряет угол поворота, и это очень простое решение. Само устройство довольно маленькое и простое.

Конструкция и принцип работы ДПДЗ

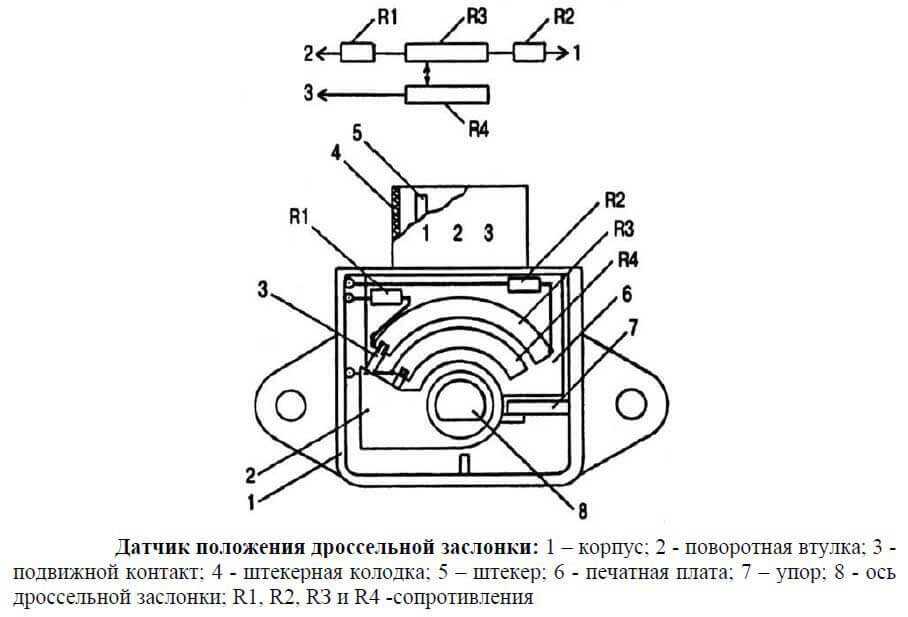

Устройство ДПЗДСейчас распространены два типа датчиков:

- Резистивные, или потенциометрические.

- Магниторезистивные.

Устройство датчика положения дроссельной заслонки первого типа очень простое. По сути, это обычный потенциометр, или переменный резистор, имеющий три контакта. Один подключается к массе, другой к плюсу источника питания 5 Вольт, а с третьего снимаются показания напряжения. Оно меняется при повороте оси – ползунок потенциометра перемещается по резистивному неподвижному контакту.

Один подключается к массе, другой к плюсу источника питания 5 Вольт, а с третьего снимаются показания напряжения. Оно меняется при повороте оси – ползунок потенциометра перемещается по резистивному неподвижному контакту.

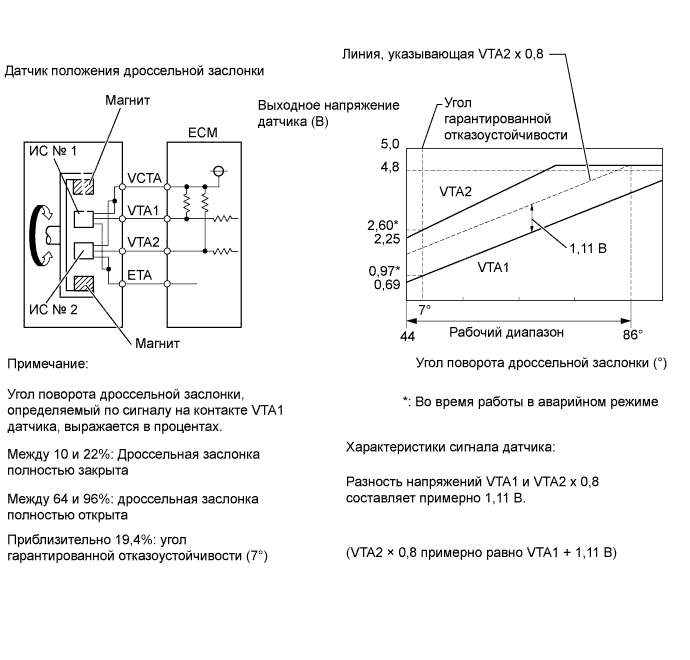

Когда заслонка закрыта полностью, сопротивление потенциометра максимально, и на его контактах снимается напряжение около 0.5 – 0.7 В. Когда она полностью открыта, сопротивление минимально, и снимается напряжение около 4 В. Так можно всегда узнать положение заслонки в зависимости от напряжения, выдаваемого датчиком.

По похожему принципу работают и магниторезистивные конструкции, но в них нет скользящих контактов, поэтому такая конструкция более долговечна, но и более дорогая. Здесь используется чувствительный к магнитному полю элемент и магнит. При повороте оси магнит смещается, и электроника датчика также реагирует на это изменение, изменяя выходное напряжение.

Сейчас более распространённым вариантом служит первый, как очень простой. Но использование скользящих контактов отражается на надёжности и долговечности – в среднем такое устройство может отъездить 50 тысяч километров. Поэтому сейчас всё чаще используют магниторезистивный вариант, не использующий контактов – он может продержаться более 100 тысяч километров.

Поэтому сейчас всё чаще используют магниторезистивный вариант, не использующий контактов – он может продержаться более 100 тысяч километров.

Причины поломки датчика

Рано или поздно, появляются признаки поломки датчика положения дроссельной заслонки. Двигатель перестаёт запускаться, глохнет, ведёт себя нестабильно, заливает свечи – проявления бывают разными. Причинами неправильной работы этого элемента становятся:

- Стирание контакта, точнее – его токопроводящего напыления. Из-за этого датчик перестаёт работать совсем или даёт неверные показания.

- Износ подвижной части. Из-за постоянного трения подвижный контакт истирается, и постепенно перестаёт контактировать с неподвижным.

- Контакты могут окисляться или загрязняться. Это приводит сначала к нестабильному их соединению, а потом оно и вовсе теряется.

Выход чаще всего один – замена детали полностью. Но менять лучше сразу на бесконтактную версию – она прослужит дольше.

Алгоритм самостоятельного тестирования ДПДЗ

Если есть симптомы неисправности этого узла, можно в этом убедиться, так как проверить датчик положения дроссельной заслонки очень просто. Ведь это простейшее устройство, которое выдаёт разное напряжение на выходе в зависимости от поворота оси. Поэтому потребуется мультиметр в режиме измерения напряжения.

Ведь это простейшее устройство, которое выдаёт разное напряжение на выходе в зависимости от поворота оси. Поэтому потребуется мультиметр в режиме измерения напряжения.

- Подключить прибор к контактам датчика и убедиться, что на него вообще подаётся ток – должно быть примерно 5 Вольт. Если его нет, причина не здесь. Это надо делать при заведённом двигателе.

- Подсоединить прибор к выходному разъёму и к оси – так можно измерить выходное напряжение. При вращении оси напряжение должно меняться от 0.7 до 4 Вольт. Если оно не меняется, это неисправность датчика.

- Как вариант предыдущего шага – измерение сопротивления датчика. Двигатель надо заглушить, а мультиметр переключить в режим измерения сопротивления. Измеряя его между массой и сигнальным контактом, можно получить разные значения – при закрытой заслонке оно составит около 1 кОм, а при открытой около 2.3 кОм. При повороте заслонки оно должно меняться в этих пределах.

- Разобрать ДПДЗ и осмотреть токопроводящую дорожку.

Если дорожки стёрты, то придётся заменить.

Если дорожки стёрты, то придётся заменить. - Осмотреть все контакты и соединения. Если на них есть загрязнения, надо их очистить. Если есть слабая пайка, пропаять заново.

Если такая проверка датчика не дала результатов, и признаки неисправности всё равно остаются, то придётся его менять. Вообще, проверить ДПДЗ на работоспособность очень легко, а вот починить бывает возможно не всегда. Это возможно, если контакты просто загрязнились или окислились, и невозможно, если они износились, особенно токопроводящая дорожка. Тогда придется этот узел просто заменить – это сделать тоже просто.

Замена ДПДЗ

Последствия отказа датчика положения дроссельной заслонки очень серьёзны – автомобиль практически перестаёт работать. Отремонтировать его не всегда возможно, да и рассматривать этот вариант стоит, как самый крайний, когда нет возможности купить новую деталь. В других случаях нужно произвести замену, тем более, это не сложно. Рассмотрим этот процесс по шагам:

Отремонтировать его не всегда возможно, да и рассматривать этот вариант стоит, как самый крайний, когда нет возможности купить новую деталь. В других случаях нужно произвести замену, тем более, это не сложно. Рассмотрим этот процесс по шагам:

- Перед работой посмотреть, чтобы зажигание было выключено, тогда на ДПДЗ не подаётся питание.

- Отключить от ДПДЗ разъёмы и открутить крепящие его винты – их обычно всего пара штук.

- Установить новый датчик так, чтобы ось заслонки точно встала в посадочное гнездо.

- Повернуть ДПДЗ вокруг оси, чтобы совместить крепёжные отверстия и вкрутить винты.

- Подключить разъёмы.

На этом замена завершена, но работа не закончена. В некоторых автомобилях нужно произвести регулировку, но не во всех. В моделях ВАЗ, например, этого не требуется.

Также требуется удалить из памяти компьютера ошибку ДПДЗ. Делается это просто – на ночь снять клеммы аккумулятора, и данные обнулятся. Если ошибка остаётся, то со временем она должна исчезнуть самостоятельно. Если этого не происходит, придётся обращаться в сервис, чтобы её убрали.

Если этого не происходит, придётся обращаться в сервис, чтобы её убрали.

Иногда требуется регулировка путём обучения компьютера, ведь данные нового ДПДЗ могут отличаться от старых. Нужно полностью закрыть дроссельную заслонку. Затем надо отключить аккумулятор примерно на 15 минут, затем подсоединить его и включить зажигание на несколько секунд, но двигатель не заводить. Подождать ещё 15 секунд – компьютер запомнит характеристики датчика при полностью закрытой заслонке.

Практическое руководство по IPsec DPD – RtoDto.net

rtoodtoo IPsec 13 июня 2015 г.

Наконец-то моя виртуальная лаборатория SRX готова к тестам DPD. Как вы, возможно, знаете, DPD ( Dead Peer Detection ) — это метод, используемый для определения того, активен или нет одноранговый узел IPsec. Здесь мы увидим, как можно настроить DPD, а также почему нам действительно нужен такой метод мониторинга, как DPD. Я расскажу о мониторинге VPN, вероятно, в другом посте.

Здесь мы увидим, как можно настроить DPD, а также почему нам действительно нужен такой метод мониторинга, как DPD. Я расскажу о мониторинге VPN, вероятно, в другом посте.

Для тестов DPD я буду использовать следующую топологию IPsec.

Тестовая среда

root@srx2> показать версию Имя хоста: srx2 Модель: светлячок-периметр Версия программного обеспечения JUNOS [12.1X47-D20.7]

Тест 1

- Установить Phase1 и Phase2 туннеля IPsec

- подождите минуту или около того и отправьте зонд ICMP.

Вышеприведенный захват пакета выполняется в базовой сети для просмотра пакетов, которыми обмениваются во время установления туннеля. Пакеты с номерами 1-6 относятся к Phase1, а 7-9 относятся к Phase2. Затем ждем ~174 секунды и отправляем ICMP-пакет из внутренней сети EAST IPsec peer. Я пытаюсь показать, что с момента установки туннеля и отправки первого ICMP обмена пакетами не происходит.

Мы также подтвердили, что туннель работает, пока все в порядке.

root@srx2> показать безопасность ike sa | совпадение 192.168.18.2 3592751 UP 5161c49b0129f92d 1b5656bbb3139ab5 Основной 192.168.18.2 root@srx2> показать безопасность ipsec sa | совпадение 192.168.18.2 131074 ESP: sha1 29b19e03 10993/unlim — корень 500 192.168.18.2

Тест 2

После отключения питания удаленного узла IPsec мы отправляем один пакет ICMP и выполняем еще один захват в основной сети. Эй, мы видим, что пакет правильно зашифрован и отправлен мёртвому узлу, но почему мы отправляем пакеты мёртвому узлу не потому, что удалённый узел выключен. Давайте посмотрим на это с точки зрения устройства SRX2.

root@srx2> показать безопасность ike sa | совпадение 192.168.18.2 3592751 UP 5161c49b0129f92d 1b5656bbb3139ab5 Основной 192.168.18.2 root@srx2> показать безопасность ipsec sa | совпадение 192.168.18.2 131074 ESP: sha1 29b19e03 10448/unlim - корень 500 192.168.18.2

Очевидно, одноранговый узел IPsec SRX2 не знает, что случилось с его одноранговым узлом. Phase1 и Phase2 все еще UP. Потому что на самом деле не проверяет , жив он или нет.

Тест 3

установить безопасный шлюз ike LAB1007 интервал обнаружения мертвых узлов 10 установить порог безопасности ike gateway LAB1007 для обнаружения мертвых узлов 3

Теперь, если 3 зондирования с интервалом в 10 секунд к удаленному узлу терпят неудачу, мы должны объявить туннель мертвым и закрыть его через 30 секунд, но I не будет генерировать трафик в течение этого периода.

root@srx2> установить временную метку cli показать безопасность ike sa | совпадение 192.168.18.2 12 июн 20:44:09 3748964 UP b176e4e8878575ff 724de9b628717413 Основной 192.168.18.2 root@srx2> показать безопасность ike sa | совпадение 192.168.18.2 12 июн 20:46:40Прошло более 3 минут, но DPD так и не обрушил туннель. Что происходит? Теперь я отправлю один ICMP из локальной сети во внутреннюю сеть WEST для создания трафика.

1-й пакет - это мой ICMP-пакет, и сразу после него мы видим зонды DPD. После отказа последнего зонда

root@srx2> показать безопасность ike sa | совпадение 192.168.18.2 12 июн 20:48:55Туннель IPsec завершен. Теперь вопрос, почему DPD так долго ждет и почему начинает зондировать после нашего ICMP пакета, т.е. мы создаем трафик. Ответ кроется в подсказке CLI

[редактировать] root@srx2# установить безопасный шлюз ike LAB1007 для обнаружения мертвых узлов? Возможные доработки: Выполните эту команду Always-send Периодически отправлять зонды независимо от входящего и исходящего трафика данных + apply-groups Группы, от которых можно наследовать данные конфигурации + apply-groups-except Не наследовать данные конфигурации от этих групп interval Время между сообщениями зонда DPD По умолчанию: 10 (10..60 секунд) оптимизировано Отправка тестов только при наличии исходящего и отсутствии входящего трафика данных — RFC3706 (режим по умолчанию)

Режим DPD по умолчанию — оптимизированный

, что означает, что запросы DPD отправляются только тогда, когда есть исходящий трафик, но не получен входящий трафик, но в нашем случае я намеренно не генерировал трафик, из-за которого зонд DPD не был отправлен. Как только мы отправили ICMP, были отправлены запросы DPD, и туннель был завершен. По-видимому, режим по умолчанию обусловлен следующим предложением реализации RFC3706

5.5. Предложение по реализации Так как живость пира сомнительна только при отсутствии трафика обменивается, жизнеспособная реализация может начаться с мониторинга безделье. В этом смысле живость сверстника важна только когда есть исходящий трафик для отправки. С этой целью реализация может инициировать обмен DPD (т. е. отправить R-U-THERE сообщение) когда был некоторый период бездействия, сопровождаемый желание отправлять исходящий трафик.Точно так же объект может инициировать Обмен DPD, если он отправил исходящий трафик IPSec, но не получил любые входящие пакеты IPSec в ответ. Полный обмен DPD (т. е. передача R-U-THERE и получение соответствующего R-U- THERE-ACK) будет служить доказательством живости до следующего простоя период. Опять же, поскольку DPD не требует какого-либо интервала, этот «период простоя» (или «показатель беспокойства») остается на усмотрение реализации. Это не договорная стоимость.

Если вы хотите, чтобы запросы отправлялись все время, независимо от активности трафика, вместо этого вы должны установить параметр всегда-отправлять , чтобы гарантировать, что запросы DPD будут запускаться всегда.

Ответ на часто задаваемые вопросы AnyConnect: туннели, DPD и таймер бездействия

Введение

В этом документе описываются туннели Cisco AnyConnect Secure Mobility Client, поведение при повторном подключении, обнаружение мертвых узлов (DPD) и таймер бездействия.

Исходная информация

Типы туннелей

Для подключения сеанса AnyConnect используются два метода:

- Через портал (без клиента)

- Через отдельное приложение

В зависимости от способа подключения вы создаете три разных туннеля (сеанса) на устройстве адаптивной защиты Cisco (ASA), каждый из которых имеет определенную цель:

- Бесклиентский или родительский туннель: это основной сеанс, созданный в процессе согласования для установки маркера сеанса, необходимого на случай, если потребуется повторное подключение из-за проблем с сетевым подключением или режима гибернации. В зависимости от механизма подключения ASA перечисляет сеанс как бесклиентский (веб-запуск через портал) или родительский (автономный AnyConnect).

Примечание : AnyConnect-Parent представляет сеанс, когда клиент не подключен активно. По сути, он работает аналогично файлу cookie, поскольку представляет собой запись базы данных на ASA, которая сопоставляется с подключением от конкретного клиента.

Если клиент находится в спящем/гибернационном режиме, туннели (протоколы IPsec/Internet Key Exchange (IKE)/Transport Layer Security (TLS)/Datagram Transport Layer Security (DTLS)) отключаются, но Parent остается до тех пор, пока не истечет таймер простоя или максимальное количество подключений. время вступает в силу. Это позволяет пользователю повторно подключаться без повторной аутентификации.

Если клиент находится в спящем/гибернационном режиме, туннели (протоколы IPsec/Internet Key Exchange (IKE)/Transport Layer Security (TLS)/Datagram Transport Layer Security (DTLS)) отключаются, но Parent остается до тех пор, пока не истечет таймер простоя или максимальное количество подключений. время вступает в силу. Это позволяет пользователю повторно подключаться без повторной аутентификации. - Secure Sockets Layer (SSL)-Tunnel: SSL-соединение устанавливается первым, и данные передаются через это соединение, пока оно пытается установить DTLS-соединение. Как только соединение DTLS установлено, клиент отправляет пакеты через соединение DTLS, а не через соединение SSL. С другой стороны, управляющие пакеты всегда проходят через SSL-соединение.

- DTLS-туннель: когда DTLS-туннель полностью установлен, все данные перемещаются в DTLS-туннель, а SSL-туннель используется только для случайного трафика канала управления. Если что-то происходит с протоколом пользовательских дейтаграмм (UDP), DTLS-туннель разрывается, и все данные снова проходят через SSL-туннель.

Пример вывода из ASA

Вот пример вывода для двух методов подключения.

AnyConnect, подключенный через веб-запуск:

ASA5520-C(config)# show vpn-sessiondb details anyconnectТип сеанса: AnyConnect Detailed

Имя пользователя: walter Index: 1435

Общедоступный IP-адрес, назначенный 1: 812.4.4.4. 172.16.250.17

Протокол: Безклиентский SSL-туннель DTLS-туннель

Лицензия: AnyConnect Premium

Шифрование: Без клиента: (1)RC4 SSL-туннель: (1)RC4 DTLS-туннель: (1)AES128

Хеширование: Без клиента: (1)SHA1 SSL-туннель: (1)SHA1 DTLS-туннель: (1)SHA1

Bytes Tx : 335765 Bytes Rx : 31508

Pkts Tx : 214 Pkts Rx : 18

Pkts Tx Drop : 0 Pkts Rx Drop : 0 37 UTC Пт, 30 ноября 2012 г.

Продолжительность: 0ч:00м:34с

Неактивность: 0h:00m:00s

Результат NAC: Неизвестно

Сопоставление VLAN: N/A VLAN: нет : 1435.1

Общедоступный IP-адрес : 172.16.250.17

Шифрование : RC4 Хэширование : SHA1

Инкапсуляция: TLSv1.0 TCP Порт Dst : 443

Режим аутентификации : userPassword

Время простоя: 2 минуты Бездействие влево : 1 минута

Тип клиента: Веб-браузер

Версия клиента: Mozilla/5.0 (Windows NT 5.1; rv:16.0) Gecko/20100101 Firefox/16.0

байт Tx: 329671 байт Rx: 31508SSL-туннель:

Tunnel ID

Assigned 1.4 1403 IP: 192.168.1.4 Общедоступный IP: 172.16.250.17

Шифрование: RC4 Хэширование: SHA1

Инкапсуляция: TLSv1.0 Порт TCP Src: 1241

Порт TCP Dst: 443 Режим аутентификации: userPassword

Тайм-аут ожидания: 2 минуты Бездействие до левого конца: 1 минута

Тип клиента: Клиент SSL VPN

Версия клиента: Агент Cisco AnyConnect VPN Agent для Windows 3.1.01065

Байт Tx: 6094 Байт Rx: 0 0

Pkts Tx Drop: 0 Pkts Rx Drop: 0DTLS-Tunnel:

Tunnel ID: 1435.3

Назначенный IP-адрес: 192.168.1.4 Общедоступный IP-адрес: 172.16.250.17

Шифрование: AES128 Хэширование

Инкапсуляция: DTLSv1.0 Сжатие: LZS

UDP Src Port: 1250 UDP Dst Port: 443

Auth Mode: userPassword

Idle Time Out: 2 минуты Idle TO Left: 1 Minutes

Тип клиента: DTLS VPN Client

Версия клиента: Mozilla /5.0 (Windows NT 5.1; rv:16.0) Gecko/20100101 Firefox/16.0

байт Tx: 0 байт Rx: 0

Pkts Tx: 0 Pkts Rx: 0

Pkts Tx Drop: 0 Pkts Rx Drop: 0

AnyConnect, подключенный через отдельное приложение:

ASA5520-C(config)# show vpn-sessiondb detail anyconnectТип сеанса: AnyConnect Detailed

Имя пользователя: walter Index: 1436 Public IP

1.4:192 Assigned IP. : 172.16.250.17

Протокол : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

Лицензия : AnyConnect Premium

Шифрование : AnyConnect-Parent: (1)нет SSL-туннель: (1)RC4 DTLS-туннель: (1)AES128

Хеширование: AnyConnect-Parent: (1)нет SSL-туннель: (1)SHA1 DTLS-туннель: (1)SHA1

байт Tx: 12244 байт Rx: 777

Pkts Tx: 8 Pkts Rx: 1

Pkts Tx Drop: 0 Pkts Rx Drop: 0

Групповая политика: My-Network Tunnel Group: My-Network

Время входа в систему: 22:15:24 UTC, пятница, 30 ноября 2012 г.

Продолжительность: 0h:00m:11s

Неактивность: 0h:00m:00s

Результат NAC: Неизвестно

Сопоставление VLAN: N/A VLAN: нетТуннели AnyConnect-Parent: 1

Туннели SSL-Tunnel: 1

Туннели DTLS-Tunnel: 1AnyConnect-Parent:

ID туннеля: 1436.1

Общедоступный IP-адрес: 172.16.250.17 Нет TCP-шифрование 1

Порт: 1269 TCP Порт Dst: 443

Режим аутентификации: userPassword

Время простоя: 2 минуты Простоя до левого: 1 минута

Тип клиента: AnyConnect

Версия клиента: 3.1.01065

Байт Tx: 6122 Байт Rx: 777

PKTS TX: 4 PKTS RX: 1

PKTS TX Drop: 0 PKTS RX Drop: 0SSL-TUNNEL :

ID ID: 1436.2

. Хэширование: SHA1

Инкапсуляция: TLSv1.0 TCP Src Port: 1272

TCP Dst Port: 443 Режим аутентификации: userPassword

Время простоя: 2 минуты Бездействие TO Left: 1 минута

Тип клиента: SSL VPN-клиент

Версия клиента: Cisco AnyConnect VPN Agent для Windows 3.1.01065

байт Tx: 6122 байт Rx: 0

Pkts Tx: 4 Pkts Rx: 0

Pkts Tx Drop: 0 Pkts Rx Drop: 0DTLS-туннель :

Идентификатор туннеля : 1436.3

Назначенный IP-адрес : 192.168.1.4 Общедоступный IP-адрес : 172.16.250.17

Шифрование : AES128 Хэширование : SHA1

Сжатие : LTSv1.0 Инкапсуляция DTLSv1.00134 UDP Src Port: 1280 UDP Dst Port: 443

Auth Mode: userPassword

Idle Time Out: 2 минуты Idle TO Left: 1 Minutes

Тип клиента: DTLS VPN Client : 0

Pkts Tx : 0 Pkts Rx : 0

Pkts Tx Drop : 0 Pkts Rx Drop : 0

DPD и таймеры неактивности

Когда сеанс считается неактивным сеансом?

Сеанс считается неактивным (и таймер начинает увеличиваться) только тогда, когда SSL-туннель больше не существует в сеансе. Таким образом, каждый сеанс имеет отметку времени с указанием времени сброса SSL-туннеля.

ASA5520-C# показать детали vpn-sessiondb anyconnectТип сеанса: Детальный AnyConnect

Имя пользователя: walter Индекс: 1336

Общедоступный IP-адрес: 172.16.250.17

Протокол: AnyConnect-Parent <- Здесь активен только AnyConnect-Parent

, но не SSL-Tunnel

Лицензия: AnyConnect Premium

Шифрование: AnyConnect-Parent: (1)нет

Хеширование: AnyConnect-Parent: (1)нет

байт Tx: 12917 байт Rx: 1187 7

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Групповая политика : My-Network Tunnel Group : My-Network

Время входа : 17:42:56 UTC Сб 17 ноября 2012

Продолжительность : 0h:09m:14s

Неактивность : 0h:01m:06s <- Итак, сессия считается неактивной

Результат NAC: Неизвестно

Сопоставление VLAN: Н/Д VLAN: нет

Когда ASA сбрасывает SSL-туннель?

Существует два способа отключения SSL-туннеля:

- DPD — DPD используются клиентом для обнаружения сбоя связи между клиентом AnyConnect и головным узлом ASA.

DPD также используются для очистки ресурсов на ASA. Это гарантирует, что головной узел не будет хранить соединения в базе данных, если конечная точка не отвечает на эхо-запросы DPD. Если ASA отправляет DPD конечной точке и отвечает, никаких действий не предпринимается. Если конечная точка не отвечает, после максимального количества повторных передач (это зависит от того, используется ли IKEv1 или IKEv2) ASA разрывает туннель в базе данных сеанса и переводит сеанс в режим «Ожидание возобновления». Это означает, что DPD на головном узле запущен, и головной узел больше не связывается с клиентом. В таких ситуациях ASA удерживает родительский туннель, чтобы позволить пользователю перемещаться по сети, переходить в спящий режим и восстанавливать сеанс. Эти сеансы засчитываются в счет активно подключенных сеансов и очищаются при следующих условиях:

DPD также используются для очистки ресурсов на ASA. Это гарантирует, что головной узел не будет хранить соединения в базе данных, если конечная точка не отвечает на эхо-запросы DPD. Если ASA отправляет DPD конечной точке и отвечает, никаких действий не предпринимается. Если конечная точка не отвечает, после максимального количества повторных передач (это зависит от того, используется ли IKEv1 или IKEv2) ASA разрывает туннель в базе данных сеанса и переводит сеанс в режим «Ожидание возобновления». Это означает, что DPD на головном узле запущен, и головной узел больше не связывается с клиентом. В таких ситуациях ASA удерживает родительский туннель, чтобы позволить пользователю перемещаться по сети, переходить в спящий режим и восстанавливать сеанс. Эти сеансы засчитываются в счет активно подключенных сеансов и очищаются при следующих условиях: - Тайм-аут простоя пользователя

- Клиент возобновляет исходный сеанс и правильно выходит из системы

Для настройки DPD используйте командуanyconnect dpd-intervalпод атрибутами WebVPN в настройках групповой политики. По умолчанию DPD включен и установлен на 30 секунд как для ASA (шлюза), так и для клиента.

По умолчанию DPD включен и установлен на 30 секунд как для ASA (шлюза), так и для клиента.Предупреждение : Имейте в виду идентификатор ошибки Cisco CSCts66926 — DPD не может завершить туннель DTLS после потери клиентского соединения.

- Idle-Timeout — Второй способ отключения SSL-Tunnel — это когда истекает Idle-Timeout для этого туннеля. Однако помните, что простаивать должен не только SSL-туннель, но и DTLS-туннель. Если время сеанса DTLS не истекло, SSL-туннель сохраняется в базе данных.

Зачем нужно включать Keepalives, если DPD уже включены?

Как объяснялось ранее, DPD не уничтожает сам сеанс AnyConnect. Он просто уничтожает туннель в этом сеансе, чтобы клиент мог восстановить туннель. Если клиент не может восстановить туннель, сеанс остается до тех пор, пока не истечет время простоя на ASA. Поскольку DPD включены по умолчанию, клиенты часто могут отключаться из-за закрытия потоков в одном направлении с помощью устройств преобразования сетевых адресов (NAT), брандмауэра и прокси. Включение поддержки активности с небольшими интервалами, например 20 секунд, помогает предотвратить это.

Включение поддержки активности с небольшими интервалами, например 20 секунд, помогает предотвратить это.

Keepalives включаются в соответствии с атрибутами WebVPN определенной групповой политики с помощью команды anyconnect ssl keepalive . По умолчанию таймеры установлены на 20 секунд.

Поведение клиента AnyConnect в случае повторного подключения

AnyConnect пытается повторно подключиться, если соединение прервано. Это не настраивается автоматически. Пока сеанс VPN на ASA все еще действителен и если AnyConnect может повторно установить физическое соединение, сеанс VPN возобновляется.

Функция повторного подключения продолжается до тех пор, пока не истечет тайм-аут сеанса или тайм-аут отключения, который на самом деле является тайм-аутом бездействия (или 30 минут, если тайм-ауты не настроены). После истечения срока их действия клиент не может продолжать работу, поскольку сеансы VPN уже были сброшены на ASA. Клиент продолжает работать до тех пор, пока он считает, что у ASA все еще есть сеанс VPN.

AnyConnect повторно подключается независимо от того, как изменяется сетевой интерфейс. Не имеет значения, изменяется ли IP-адрес карты сетевого интерфейса (NIC) или переключается ли подключение с одной сетевой карты на другую (с беспроводной на проводную или наоборот).

При рассмотрении процесса повторного подключения для AnyConnect необходимо помнить о трех уровнях сеансов. Кроме того, поведение повторного подключения каждого из этих сеансов слабо связано, в том смысле, что любой из них может быть переустановлен независимо от элементов сеанса предыдущего уровня:

- Повторное подключение TCP или UDP [Уровень 3 OSI]

- TLS, DTLS или IPSec(IKE+ESP) [уровень 4 OSI] — возобновление TLS не поддерживается.

- VPN [уровень 7 OSI] — маркер сеанса VPN используется в качестве маркера аутентификации для восстановления сеанса VPN по защищенному каналу в случае сбоя. Это проприетарный механизм, концептуально очень похожий на то, как токен Kerberos или сертификат клиента используются для аутентификации.

Маркер уникален и криптографически генерируется головным узлом, который содержит идентификатор сеанса, а также криптографически сгенерированные случайные полезные данные. Он передается клиенту как часть первоначального установления VPN после установления безопасного канала к головному узлу. Он остается действительным в течение всего времени существования сеанса на головном узле и хранится в памяти клиента, что является привилегированным процессом.

Маркер уникален и криптографически генерируется головным узлом, который содержит идентификатор сеанса, а также криптографически сгенерированные случайные полезные данные. Он передается клиенту как часть первоначального установления VPN после установления безопасного канала к головному узлу. Он остается действительным в течение всего времени существования сеанса на головном узле и хранится в памяти клиента, что является привилегированным процессом.Совет . Эти выпуски ASA и более поздние версии содержат более надежный криптографический токен сеанса: 9.1(3) и 8.4(7.1)

.

Фактический процесс

Таймер времени отключения запускается, как только прерывается сетевое соединение. Клиент AnyConnect продолжает попытки повторного подключения до тех пор, пока этот таймер не истечет. Тайм-аут отключения установлен на наименьшее значение из групповой политики Idle-Timeout или максимального времени подключения 9.0009 .

Значение этого таймера отображается в средстве просмотра событий для сеанса AnyConnect при согласовании:

В этом примере сеанс отключается через две минуты (120 секунд), что можно проверить в истории сообщений AnyConnect:

Совет . Чтобы ASA мог ответить клиенту, который пытается повторно подключиться, сеанс Parent-Tunnel все еще должен существовать в базе данных ASA. В случае аварийного переключения DPD также необходимо включить, чтобы поведение повторного подключения работало.

Чтобы ASA мог ответить клиенту, который пытается повторно подключиться, сеанс Parent-Tunnel все еще должен существовать в базе данных ASA. В случае аварийного переключения DPD также необходимо включить, чтобы поведение повторного подключения работало.

Как видно из предыдущих сообщений, переподключение не удалось. Однако, если переподключение прошло успешно, происходит следующее:

- Родительский туннель остается прежним; это не согласовывается повторно, поскольку этот туннель поддерживает маркер сеанса, который требуется для сеанса для повторного подключения.

- Создаются новые сеансы SSL и DTLS, и при повторном подключении используются разные исходные порты.

- Все значения Idle-Timeout восстановлены.

- Время ожидания бездействия восстановлено.

Предостережение : Обратите внимание на идентификатор ошибки Cisco CSCtg33110. База данных сеанса VPN не обновляет общедоступный IP-адрес в базе данных сеанса ASA при повторном подключении AnyConnect.

В этой ситуации, когда попытки повторного подключения терпят неудачу, вы сталкиваетесь с этим сообщением:

Примечание . Этот запрос на улучшение был подан, чтобы сделать это более детализированным: идентификатор ошибки Cisco CSCsl52873 — ASA не имеет настраиваемого отключен тайм-аут для AnyConnect.

Поведение клиента AnyConnect в случае приостановки работы системы

Существует функция роуминга, позволяющая AnyConnect повторно подключаться после перехода ПК в спящий режим. Клиент продолжает попытки до тех пор, пока не истечет тайм-аут простоя или сеанса, и клиент не отключит туннель немедленно, когда система перейдет в режим гибернации/ожидания. Для пользователей, которым не нужна эта функция, установите время ожидания сеанса на низкое значение, чтобы предотвратить повторное подключение сна/возобновления.

Примечание : после исправления идентификатора ошибки Cisco CSCso17627 (Версия 2.3(111)+) была введена ручка управления для отключения функции повторного подключения при возобновлении.

Поведением Auto-Reconnect для AnyConnect можно управлять через профиль AnyConnect XML с помощью этого параметра:

true

ReconnectAfterResume

С этим изменением AnyConnect пытается повторно подключиться, когда компьютер возвращается из спящего режима. Предпочтение AutoReconnectBehavior по умолчанию имеет значение DisconnectOnSuspend. Это поведение отличается от поведения AnyConnect Client Release 2.2. Для повторного подключения после возобновления сетевой администратор должен либо установить ReconnectAfterResume в профиле, либо сделать настройки AutoReconnect и AutoReconnectBehavior управляемыми пользователем в профиле, чтобы пользователи могли их устанавливать.

Часто задаваемые вопросы

Q1. У Anyconnect DPD есть интервал, но нет повторных попыток — сколько пакетов он должен пропустить, прежде чем он пометит удаленный конец как мертвый?

A. С точки зрения клиента, DPD разрушают туннель только на этапе его создания. Если клиент сталкивается с тремя повторными попытками (отправляет четыре пакета) на этапе установления туннеля и не получает ответа от основного VPN-сервера, он возвращается к использованию одного для резервных серверов, если он настроен. Однако, как только туннель установлен, пропущенные DPD не оказывают никакого влияния на туннель с точки зрения клиентов. Реальное влияние DPD на VPN-сервер, как описано в разделе DPD и таймеры бездействия.

С точки зрения клиента, DPD разрушают туннель только на этапе его создания. Если клиент сталкивается с тремя повторными попытками (отправляет четыре пакета) на этапе установления туннеля и не получает ответа от основного VPN-сервера, он возвращается к использованию одного для резервных серверов, если он настроен. Однако, как только туннель установлен, пропущенные DPD не оказывают никакого влияния на туннель с точки зрения клиентов. Реальное влияние DPD на VPN-сервер, как описано в разделе DPD и таймеры бездействия.

Q2. Отличается ли обработка DPD для AnyConnect с IKEv2?

A. Да, IKEv2 имеет фиксированное количество попыток — шесть попыток/семь пакетов.

Q3. Есть ли другая цель родительского туннеля AnyConnect?

A. Помимо того, что это сопоставление на ASA, родительский туннель используется для передачи обновлений образа AnyConnect от ASA к клиенту, поскольку клиент не подключается активно во время процесса обновления.

Q4. Можете ли вы отфильтровать и отключить только неактивные сеансы?

A. Вы можете отфильтровать неактивные сеансы с помощью команды show vpn-sessiondb anyconnect filter inactive . Однако команды для выхода из неактивных сеансов нет. Вместо этого вам нужно выйти из определенных сеансов или выйти из всех сеансов для каждого пользователя (индекс-имя), протокола или группы туннелей. Запрос на расширение, идентификатор ошибки Cisco CSCuh55707, был подан, чтобы добавить возможность выхода из системы только для неактивных сеансов.

Q5. Что происходит с родительским туннелем по истечении времени простоя туннелей DTLS или TLS?

A. Таймер «Idle TO Left» сеанса AnyConnect-Parent сбрасывается после разрыва либо SSL-Tunnel, либо DTLS-Tunnel. Это позволяет «тайм-ауту простоя» действовать как тайм-аут «отключенного». Это фактически становится допустимым временем для повторного подключения клиента. Если клиент не переподключается в течение таймера, родительский туннель завершается.

Q6. Зачем сохранять сеанс после того, как таймеры DPD отключили сеанс, и почему ASA не освобождает IP-адрес?

A. Головной узел не знает о состоянии клиента. В этом случае ASA ожидает повторного подключения клиента до тех пор, пока время сеанса не истечет по таймеру простоя. DPD не прерывает сеанс AnyConnect; он просто уничтожает туннель (в рамках этого сеанса), чтобы клиент мог восстановить туннель. Если клиент не восстанавливает туннель, сеанс сохраняется до истечения таймера простоя.

Если проблема связана с исчерпанием сеансов, установите для одновременных входов низкое значение, например единицу. При использовании этого параметра у пользователей, у которых есть сеанс в базе данных сеансов, предыдущий сеанс удаляется при повторном входе в систему.

Q7. Каково поведение, если ASA переключается с активного на резервный?

A. Первоначально, когда сеанс установлен, три туннеля (родительский, SSL и DTLS) реплицируются на резервный модуль; после отказа ASA сеансы DTLS и TLS восстанавливаются, поскольку они не синхронизируются с резервным устройством, но любые потоки данных через туннели должны работать без сбоев после восстановления сеанса AnyConnect.

Сеансы SSL/DTLS не сохраняют состояние, поэтому состояние SSL и порядковый номер не поддерживаются и могут быть весьма обременительными. Таким образом, эти сеансы необходимо восстановить с нуля, что делается с помощью родительского сеанса и токена сеанса.

Совет : В случае аварийного переключения сеансы клиента SSL VPN не переносятся на резервное устройство, если поддержка активности отключена.

Q8. Почему существует два разных тайм-аута, тайм-аут простоя и тайм-аут отключения, если они оба имеют одно и то же значение?

A. При разработке протоколов были предусмотрены два разных тайм-аута:

- Тайм-аут простоя. Тайм-аут простоя используется, когда по соединению не передаются данные.

- Тайм-аут отключения. Тайм-аут отключения используется, когда вы отказываетесь от сеанса VPN из-за того, что соединение было потеряно и не может быть восстановлено.

Тайм-аут отключения никогда не применялся на ASA. Вместо этого ASA отправляет клиенту значение тайм-аута простоя и для тайм-аутов простоя, и для тайм-аутов отключения.

Вместо этого ASA отправляет клиенту значение тайм-аута простоя и для тайм-аутов простоя, и для тайм-аутов отключения.

Клиент не использует тайм-аут простоя, так как ASA обрабатывает тайм-аут простоя. Клиент использует значение тайм-аута отключения, которое совпадает со значением тайм-аута простоя, чтобы знать, когда отказаться от попыток повторного подключения, так как ASA отбросил сеанс.

При отсутствии активного подключения к клиенту ASA прерывает сеанс по тайм-ауту бездействия. Основная причина отказа от реализации тайм-аута при отключении на ASA заключалась в том, чтобы избежать добавления еще одного таймера для каждого сеанса VPN и увеличения накладных расходов на ASA (хотя один и тот же таймер можно было использовать в обоих случаях, только с разными значениями тайм-аута). поскольку эти два случая взаимоисключающие).

Единственная дополнительная ценность тайм-аута отключения — позволить администратору указать другой тайм-аут для тех случаев, когда клиент не подключен активно, а не для простоя. Как отмечалось ранее, для этого был зарегистрирован идентификатор ошибки Cisco CSCsl52873.

Как отмечалось ранее, для этого был зарегистрирован идентификатор ошибки Cisco CSCsl52873.

Q9. Что происходит, когда клиентский компьютер приостанавливается?

A. По умолчанию AnyConnect пытается восстановить VPN-подключение при потере подключения. По умолчанию он не пытается восстановить VPN-соединение после возобновления работы системы. Подробности см. в разделе «Поведение клиента AnyConnect в случае приостановки системы».

Q10. Когда происходит повторное подключение, колеблется ли виртуальный адаптер AnyConnect или вообще изменяется таблица маршрутизации?

А. Переподключение на уровне туннеля также не работает. Это переподключение только по SSL или DTLS. Они идут около 30 секунд, прежде чем они сдаются. Если DTLS терпит неудачу, он просто отбрасывается. В случае сбоя SSL происходит переподключение на уровне сеанса. Повторное подключение на уровне сеанса полностью перестраивает маршрутизацию. Если адрес клиента, назначенный при повторном подключении, или любые другие параметры конфигурации, влияющие на виртуальный адаптер (ВА), не изменились, то виртуальное устройство не отключается. Хотя маловероятно, что будут какие-либо изменения в параметрах конфигурации, полученных от ASA, возможно, что изменение физического интерфейса, используемого для VPN-подключения (например, если вы отстыкуетесь и перейдете с проводного соединения на WiFi), может привести к другое значение Максимальной единицы передачи (MTU) для VPN-подключения. Значение MTU влияет на виртуальную машину, и его изменение приводит к отключению и повторному включению виртуальной машины.

Хотя маловероятно, что будут какие-либо изменения в параметрах конфигурации, полученных от ASA, возможно, что изменение физического интерфейса, используемого для VPN-подключения (например, если вы отстыкуетесь и перейдете с проводного соединения на WiFi), может привести к другое значение Максимальной единицы передачи (MTU) для VPN-подключения. Значение MTU влияет на виртуальную машину, и его изменение приводит к отключению и повторному включению виртуальной машины.

Q11. Обеспечивает ли «Автопереподключение» сохранение сеанса? Если да, добавлены ли какие-либо дополнительные функции в клиенте AnyConnect?

A. AnyConnect не предоставляет каких-либо дополнительных «магических» возможностей для обеспечения сохранения сеанса для приложений. Но VPN-подключение восстанавливается автоматически вскоре после возобновления сетевого подключения к защищенному шлюзу, при условии, что тайм-ауты простоя и сеанса, настроенные на ASA, не истекли. И в отличие от клиента IPsec, автоматическое переподключение приводит к тому же IP-адресу клиента. Пока AnyConnect пытается переподключиться, виртуальный адаптер AnyConnect остается включенным и находится в подключенном состоянии, поэтому IP-адрес клиента все время присутствует и включен на клиентском ПК, что обеспечивает постоянство IP-адреса клиента. Однако клиентские приложения для ПК по-прежнему воспринимают потерю подключения к своим серверам в корпоративной сети, если восстановление подключения к VPN занимает слишком много времени.

Пока AnyConnect пытается переподключиться, виртуальный адаптер AnyConnect остается включенным и находится в подключенном состоянии, поэтому IP-адрес клиента все время присутствует и включен на клиентском ПК, что обеспечивает постоянство IP-адреса клиента. Однако клиентские приложения для ПК по-прежнему воспринимают потерю подключения к своим серверам в корпоративной сети, если восстановление подключения к VPN занимает слишком много времени.

Q12. Эта функция работает на всех вариантах Microsoft Windows (Vista 32-бит и 64-бит, XP). Как насчет Макинтош? Работает ли это на OS X 10.4?

A. Эта функция работает на Mac и Linux. Были проблемы с Mac и Linux, но недавно были внесены улучшения, особенно для Mac. Linux по-прежнему требует некоторой дополнительной поддержки (идентификатор ошибки Cisco CSCsr16670, идентификатор ошибки Cisco CSCsm69213), но основные функции также присутствуют. Что касается Linux, AnyConnect не распознает, что произошла приостановка/возобновление (сон/пробуждение). Это в основном имеет два последствия:

Это в основном имеет два последствия:

- Параметр профиля/предпочтения AutoReconnectBehavior не может поддерживаться в Linux без поддержки приостановки/возобновления, поэтому повторное подключение всегда происходит после приостановки/возобновления.

- В Microsoft Windows и Macintosh повторные подключения выполняются сразу после возобновления сеанса, что позволяет быстрее переключаться на другой физический интерфейс. В Linux, поскольку AnyConnect совершенно не знает о приостановке/возобновлении, переподключения сначала выполняются на уровне туннеля (SSL и DTLS), и это может означать, что переподключения занимают немного больше времени. Но повторные подключения все еще происходят в Linux.

Q13. Существуют ли какие-либо ограничения для этой функции с точки зрения подключения (проводной, Wi-Fi, 3G и т. д.)? Поддерживает ли переход из одного режима в другой (с Wi-Fi на 3G, с 3G на проводной и т.д.)?

A. AnyConnect не привязан к конкретному физическому интерфейсу в течение всего срока действия VPN-подключения. Если физический интерфейс, используемый для VPN-подключения, потерян или если попытки повторного подключения через него превышают определенный порог отказа, то AnyConnect больше не использует этот интерфейс и пытается получить доступ к безопасному шлюзу с любыми доступными интерфейсами, пока не истечет время ожидания или таймеры сеанса. Обратите внимание, что изменение физического интерфейса может привести к другому значению MTU для виртуального устройства, что приведет к отключению и повторному включению виртуального устройства, но с тем же IP-адресом клиента.

Если физический интерфейс, используемый для VPN-подключения, потерян или если попытки повторного подключения через него превышают определенный порог отказа, то AnyConnect больше не использует этот интерфейс и пытается получить доступ к безопасному шлюзу с любыми доступными интерфейсами, пока не истечет время ожидания или таймеры сеанса. Обратите внимание, что изменение физического интерфейса может привести к другому значению MTU для виртуального устройства, что приведет к отключению и повторному включению виртуального устройства, но с тем же IP-адресом клиента.

При любом нарушении работы сети (интерфейс не работает, измененные сети, измененные интерфейсы) AnyConnect пытается повторно подключиться; повторная аутентификация при повторном подключении не требуется. Это относится даже к переключателю физических интерфейсов:

Пример:

1. беспроводная связь выключена, проводная связь включена: соединение переменного тока установлено

2. физически отключить проводное соединение, включить проводное соединение: соединение переменного тока восстановлено через

30 секунд

3.подключите проводное соединение, отключите беспроводное соединение: AC восстановит соединение через 30 секунд

Q14. Как аутентифицируется операция возобновления?

A. В резюме вы повторно отправляете аутентифицированный токен, который остается на время существования сеанса, после чего сеанс восстанавливается.

Q15. Выполняется ли авторизация LDAP при повторном подключении или только аутентификация?

A. Это выполняется только при первоначальном подключении.

Q16. Запускается ли предварительный вход и/или hostscan при возобновлении работы?

A. Нет, они работают только при первом подключении. Что-то подобное будет запланировано для будущей функции периодической оценки осанки.

Q17. Что касается балансировки нагрузки VPN (LB) и возобновления подключения, подключается ли клиент обратно напрямую к члену кластера, к которому он был подключен ранее?

A: Да, это правильно, так как вы не переразрешаете имя хоста через DNS для переустановки текущего сеанса.

Если дорожки стёрты, то придётся заменить.

Если дорожки стёрты, то придётся заменить. .60 секунд)

оптимизировано Отправка тестов только при наличии исходящего и отсутствии входящего трафика данных — RFC3706 (режим по умолчанию)

.60 секунд)

оптимизировано Отправка тестов только при наличии исходящего и отсутствии входящего трафика данных — RFC3706 (режим по умолчанию)

Точно так же объект может инициировать

Обмен DPD, если он отправил исходящий трафик IPSec, но не получил

любые входящие пакеты IPSec в ответ. Полный обмен DPD

(т. е. передача R-U-THERE и получение соответствующего R-U-

THERE-ACK) будет служить доказательством живости до следующего простоя

период.

Опять же, поскольку DPD не требует какого-либо интервала, этот «период простоя»

(или «показатель беспокойства») остается на усмотрение реализации. Это не

договорная стоимость.

Точно так же объект может инициировать

Обмен DPD, если он отправил исходящий трафик IPSec, но не получил

любые входящие пакеты IPSec в ответ. Полный обмен DPD

(т. е. передача R-U-THERE и получение соответствующего R-U-

THERE-ACK) будет служить доказательством живости до следующего простоя

период.

Опять же, поскольку DPD не требует какого-либо интервала, этот «период простоя»

(или «показатель беспокойства») остается на усмотрение реализации. Это не

договорная стоимость.

Если клиент находится в спящем/гибернационном режиме, туннели (протоколы IPsec/Internet Key Exchange (IKE)/Transport Layer Security (TLS)/Datagram Transport Layer Security (DTLS)) отключаются, но Parent остается до тех пор, пока не истечет таймер простоя или максимальное количество подключений. время вступает в силу. Это позволяет пользователю повторно подключаться без повторной аутентификации.

Если клиент находится в спящем/гибернационном режиме, туннели (протоколы IPsec/Internet Key Exchange (IKE)/Transport Layer Security (TLS)/Datagram Transport Layer Security (DTLS)) отключаются, но Parent остается до тех пор, пока не истечет таймер простоя или максимальное количество подключений. время вступает в силу. Это позволяет пользователю повторно подключаться без повторной аутентификации.

0 TCP Порт Dst : 443

0 TCP Порт Dst : 443  0 (Windows NT 5.1; rv:16.0) Gecko/20100101 Firefox/16.0

0 (Windows NT 5.1; rv:16.0) Gecko/20100101 Firefox/16.0  1

1  0 Инкапсуляция DTLSv1.00134 UDP Src Port: 1280 UDP Dst Port: 443

0 Инкапсуляция DTLSv1.00134 UDP Src Port: 1280 UDP Dst Port: 443  DPD также используются для очистки ресурсов на ASA. Это гарантирует, что головной узел не будет хранить соединения в базе данных, если конечная точка не отвечает на эхо-запросы DPD. Если ASA отправляет DPD конечной точке и отвечает, никаких действий не предпринимается. Если конечная точка не отвечает, после максимального количества повторных передач (это зависит от того, используется ли IKEv1 или IKEv2) ASA разрывает туннель в базе данных сеанса и переводит сеанс в режим «Ожидание возобновления». Это означает, что DPD на головном узле запущен, и головной узел больше не связывается с клиентом. В таких ситуациях ASA удерживает родительский туннель, чтобы позволить пользователю перемещаться по сети, переходить в спящий режим и восстанавливать сеанс. Эти сеансы засчитываются в счет активно подключенных сеансов и очищаются при следующих условиях:

DPD также используются для очистки ресурсов на ASA. Это гарантирует, что головной узел не будет хранить соединения в базе данных, если конечная точка не отвечает на эхо-запросы DPD. Если ASA отправляет DPD конечной точке и отвечает, никаких действий не предпринимается. Если конечная точка не отвечает, после максимального количества повторных передач (это зависит от того, используется ли IKEv1 или IKEv2) ASA разрывает туннель в базе данных сеанса и переводит сеанс в режим «Ожидание возобновления». Это означает, что DPD на головном узле запущен, и головной узел больше не связывается с клиентом. В таких ситуациях ASA удерживает родительский туннель, чтобы позволить пользователю перемещаться по сети, переходить в спящий режим и восстанавливать сеанс. Эти сеансы засчитываются в счет активно подключенных сеансов и очищаются при следующих условиях:  По умолчанию DPD включен и установлен на 30 секунд как для ASA (шлюза), так и для клиента.

По умолчанию DPD включен и установлен на 30 секунд как для ASA (шлюза), так и для клиента. Маркер уникален и криптографически генерируется головным узлом, который содержит идентификатор сеанса, а также криптографически сгенерированные случайные полезные данные. Он передается клиенту как часть первоначального установления VPN после установления безопасного канала к головному узлу. Он остается действительным в течение всего времени существования сеанса на головном узле и хранится в памяти клиента, что является привилегированным процессом.

Маркер уникален и криптографически генерируется головным узлом, который содержит идентификатор сеанса, а также криптографически сгенерированные случайные полезные данные. Он передается клиенту как часть первоначального установления VPN после установления безопасного канала к головному узлу. Он остается действительным в течение всего времени существования сеанса на головном узле и хранится в памяти клиента, что является привилегированным процессом. подключите проводное соединение, отключите беспроводное соединение: AC восстановит соединение через 30 секунд

подключите проводное соединение, отключите беспроводное соединение: AC восстановит соединение через 30 секунд