5 интересных и понятных книг про шифрование для детей и взрослых – Афиша

Криптография — это прежде всего наука о математических методах защиты информации. У большинства людей слово «криптография» ассоциируется со сложным и многогранным процессом, в который вовлечены компьютерные технологии, математические формулы, интернет и конфиденциальные данные. Криптография настолько прочно вошла в нашу обыденную жизнь, что, даже читая этот текст на экране своего электронного устройства, мы, не замечая того, задействуем множество криптографических функций и протоколов.

Как и любая другая наука, криптография прошла в своем развитии немало этапов, превратившись из магической сверхспособности и потаенного искусства, доступного лишь избранному кругу лиц, в область знания, широко распространенную и необходимую в современном мире. Рассказать о трех с половиной тысячелетиях истории криптографии и о ее сегодняшней роли простым языком, а уж тем более заинтересовать читателя в дальнейшем поиске — задача не из легких. Здесь вы найдете 5 книг, авторы которых сделали эту науку чуточку понятнее и проще.

Здесь вы найдете 5 книг, авторы которых сделали эту науку чуточку понятнее и проще.

New York: Charles Scribner’s Sons/Weidenfeld And Nicolson

Открывает список монументальный и в своем роде единственный труд подобного масштаба — «Взломщики кодов» американского криптографа и писателя Дэвида Кана. Несмотря на то что первое издание книги вышло более полувека назад, она до сих пор не теряет своей актуальности как для любителей истории шифров, так и для тех, кто впервые пробует свои силы в искусстве тайнописи. Став своеобразной энциклопедией по эпохам, персоналиям и технологиям, книга Кана без преувеличения предопределила последующие исследования истории криптографии и эволюции шифров. Здесь уже можно найти систему хронологических и географических координат, которой придерживается и большинство современных авторов.

Если вы хотите узнать, почему рождение тайнописи относят к ошибке в начертании иероглифов на гробнице одного древнеегипетского жреца или как чтение Корана в багдадском Доме мудрости предопределило развитие систем шифрования на полтысячи лет вперед, то смело начинайте свое знакомство с историей криптографии с книги Дэвида Кана (1967 г. ).

).

Саймон Сингх «Книга шифров. Тайная история шифров и их расшифровки»

издательство АСТ

Знакомство с историей криптографии, а также с ее главными героями можно начать с «Книги шифров» известного английского популяризатора науки и журналиста Саймона Сингха. Написанная простым и увлекательным языком, книга содержит большое количество исторических «кейсов», которые показывают, что шифры играли важную роль во все времена, а за каждой криптограммой скрывался реальный исторический персонаж. Конечно, автор не отказывает себе в удовольствии смаковать подробности того или иного инцидента, как, например, в случае с шотландской королевой Марией Стюарт, чья зашифрованная переписка была дешифрована талантливым ученым и сподвижником английской королевы Елизаветы Фрэнсисом Уолсингемом. Увы, именно это обстоятельство и привело Марию Стюарт на эшафот.

Или чисто английская история, которая произошла с математиком Чарлзом Бэббиджем. Бэббидж, поспорив со знакомым дантистом, взломал считавшийся невзламываемым на протяжении трех веков шифр Виженера, но не предал это огласке, так как посчитал эту задачу слишком легкой для себя. Сингх иллюстрирует исторические сюжеты научными и выверенными фактами об алгоритмах шифрования и о возможностях использования того или иного шифра и его устойчивости к взлому. Такая сбалансированность делает «Книгу шифров» необходимым пособием для тех, кто всерьез решил углубиться в тайны шифрования.

Сингх иллюстрирует исторические сюжеты научными и выверенными фактами об алгоритмах шифрования и о возможностях использования того или иного шифра и его устойчивости к взлому. Такая сбалансированность делает «Книгу шифров» необходимым пособием для тех, кто всерьез решил углубиться в тайны шифрования.

издательство ТЕИС

Криптография неразрывно связана с математикой, потому невозможно обойтись без авторов-математиков. Коллективный труд «25 этюдов о шифрах», выпущенный в серии «Математические основы криптологии» в 1994 году, не только стал одной из первых популярных публикаций в России об этой области знания, но и предлагал читателям попрактиковаться в ней. В книге вполне серьезно, а главное, математически точно излагаются основные термины, понятия и идеи современной криптографии. К каждому разделу прилагается список вопросов, требующий от читателя вдумчивого и осмысленного прочтения. Призван помочь в освоении материала и список литературы, рекомендованный для дополнительного чтения, который, несмотря на прошедшее со времени издания время, не утратил своей актуальности.

Подобное издание можно отнести скорее к жанру учебного пособия, которое вводит в новую специальность и при этом способствует развитию интереса к отдельным аспектам выбранной области знания. Авторы честно предупреждают, что их труд «рассчитан на читателя, склонного к математическим размышлениям», но бояться не стоит — брошюра написана так легко и занимательно, что даже не склонный к математическим размышлениям читатель вскоре забывает об этом.

Роман Душкин «Математика и криптография. Тайны шифров и логического мышления»издательство АСТ

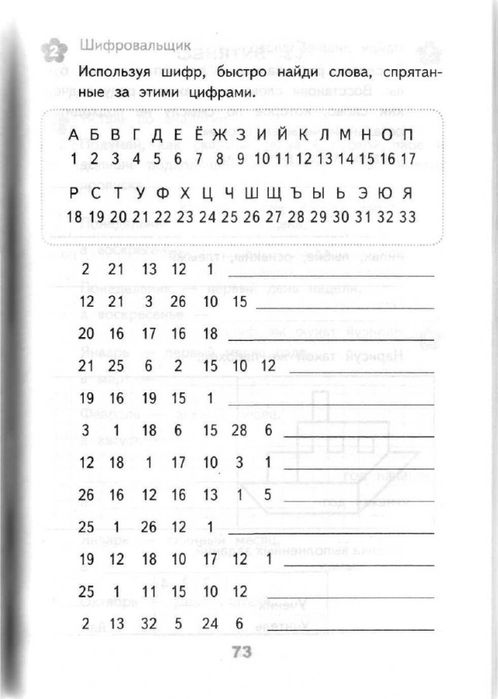

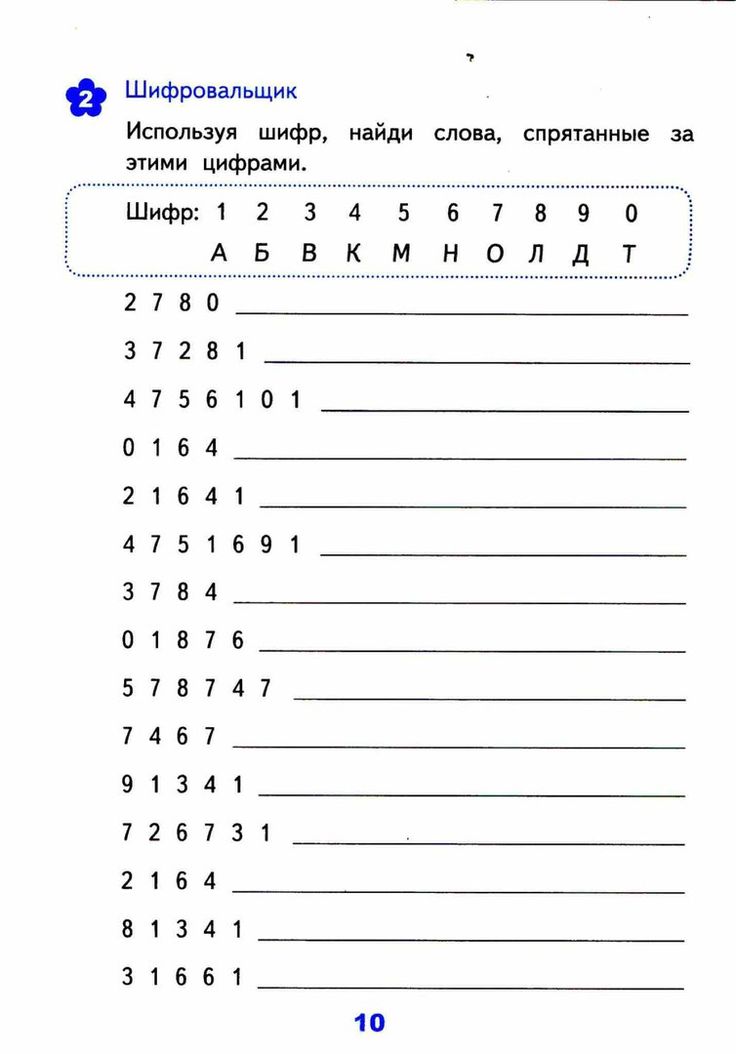

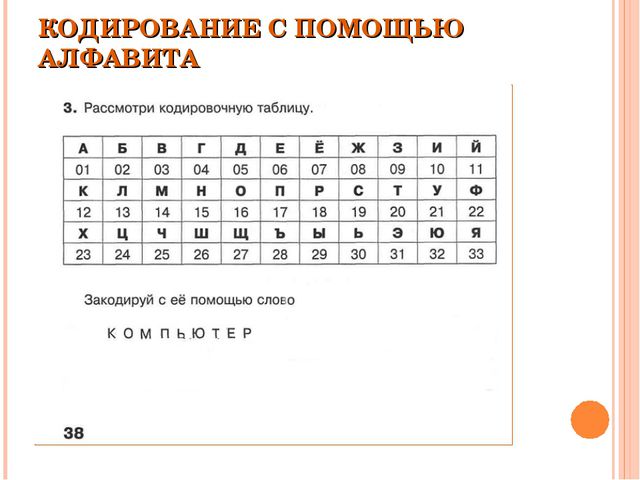

Постоянная практика — неотъемлемая часть на тернистом пути освоения криптографических премудростей. Взламывать старые шифры, придумывать новые, постоянно открывать еще неизведанные способы и алгоритмы сокрытия информации — все это предлагает своим юным читателям автор книги «Математика и криптография. Тайны шифров и логического мышления» (2017 г.).

Издание может похвастаться ясным, а главное, понятным как для детей, так и для их родителей изложением непростого и объемного материала. Читателю предлагают не только познакомиться с ключевыми понятиями криптографии и математики, но и поучаствовать в раскрытии настоящих криптограмм, а также создать свой шифр, который, возможно, станет уникальным и позволит юному криптографу вписать свое имя в историю. Впрочем, отчаиваться не стоит и взрослым. Книга вполне может заменить настольную игру, а придумывание новых шифров или криптографические атаки на шифры друзей с помощью описанных в книге приемов сделают интересным любой вечер.

Читателю предлагают не только познакомиться с ключевыми понятиями криптографии и математики, но и поучаствовать в раскрытии настоящих криптограмм, а также создать свой шифр, который, возможно, станет уникальным и позволит юному криптографу вписать свое имя в историю. Впрочем, отчаиваться не стоит и взрослым. Книга вполне может заменить настольную игру, а придумывание новых шифров или криптографические атаки на шифры друзей с помощью описанных в книге приемов сделают интересным любой вечер.

издательский дом «Университетская книга»

Последней в списке интересных и понятных книг про шифрование будет книга кандидата исторических наук, доцента РГГУ Ирины Русецкой «История криптографии в Западной Европе в ранее Новое время» (2014 г.). Как ясно из самого названия, книга повествует об истории развития криптографии в самое переломное для этой науки время — эпоху Возрождения в Европе. Именно в это время были заложены основы криптографии как полноценной области знания, уже не связанной ни с магией, ни с религией.

Именно в это время были заложены основы криптографии как полноценной области знания, уже не связанной ни с магией, ни с религией.

В книге последовательно излагается история становления западноевропейской криптографии от Античности и Средних веков к Новому времени. Особое внимание уделено людям, способствовавшим совершенствованию системы шифрования в это время и появлению нового, «невзламываемого» шифра, получившего впоследствии имя описавшего его французского дипломата Блеза де Виженера. Этот шифр, без преувеличения, открывает новую эру в истории криптографии, делая возможным через несколько веков и появление механических шифровальных машин.

Подробнее о технологиях шифрования, шифровальной технике и многом другом расскажет первый в России Музей криптографии, который откроется осенью 2021 года в Москве.

10 популярных кодов и шифров

Коды и шифры — не одно и то же: в коде каждое слово заменяется другим, в то время как в шифре заменяются все символы сообщения.

В данной статье мы рассмотрим наиболее популярные способы шифрования, а следующим шагом будет изучение основ криптографии.

- Стандартные шифры

- Цифровые шифры

- Как расшифровать код или шифр?

Стандартные шифры

ROT1

Этот шифр известен многим детям. Ключ прост: каждая буква заменяется на следующую за ней в алфавите. Так, А заменяется на Б, Б — на В, и т. д. Фраза «Уйрйшоьк Рспдсбннйту» — это «Типичный Программист».

Попробуйте расшифровать сообщение:

Лбл еёмб, рспдсбннйту?

Сумели? Напишите в комментариях, что у вас получилось.

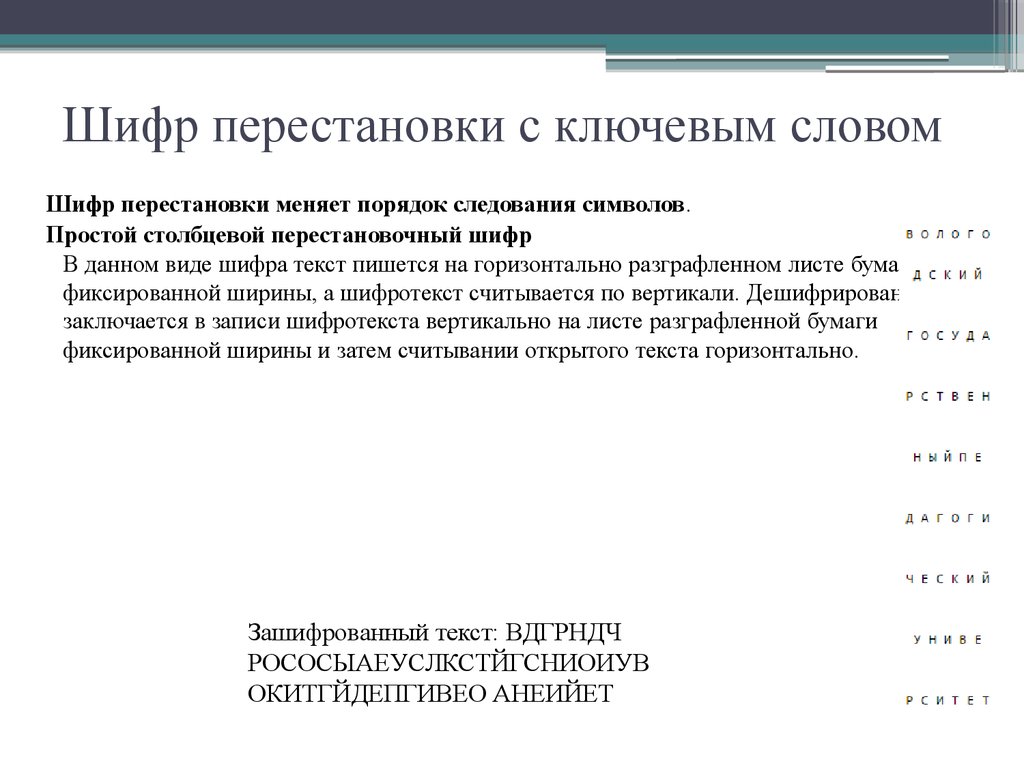

Шифр транспонирования

В транспозиционном шифре буквы переставляются по заранее определённому правилу. Например, если каждое слово пишется задом наперед, то из hello world получается dlrow olleh. Другой пример — менять местами каждые две буквы. Таким образом, предыдущее сообщение станет eh ll wo ro dl

.Ещё можно использовать столбчатый шифр транспонирования, в котором каждый символ написан горизонтально с заданной шириной алфавита, а шифр создаётся из символов по вертикали. Пример:

Пример:

Из этого способа мы получим шифр holewdlo lr. А вот столбчатая транспозиция, реализованная программно:

def split_len(seq, length):

return [seq[i:i + length] for i in range(0, len(seq), length)]

def encode(key, plaintext):

order = {

int(val): num for num, val in enumerate(key)

}

ciphertext = ''

for index in sorted(order.keys()):

for part in split_len(plaintext, len(key)):

try:ciphertext += part[order[index]]

except IndexError:

continue

return ciphertext

print(encode('3214', 'HELLO'))Азбука Морзе

В азбуке Морзе каждая буква алфавита, цифры и наиболее важные знаки препинания имеют свой код, состоящий из череды коротких и длинных сигналов:

Чаще всего это шифрование передаётся световыми или звуковыми сигналами.

Сможете расшифровать сообщение, используя картинку?

•−− −•− −−− −• −•−• • ••• − •− − −••− •• • ••• − −••− −•• • −−−− •• ••−• •−• •− − −−− •−• −•−−

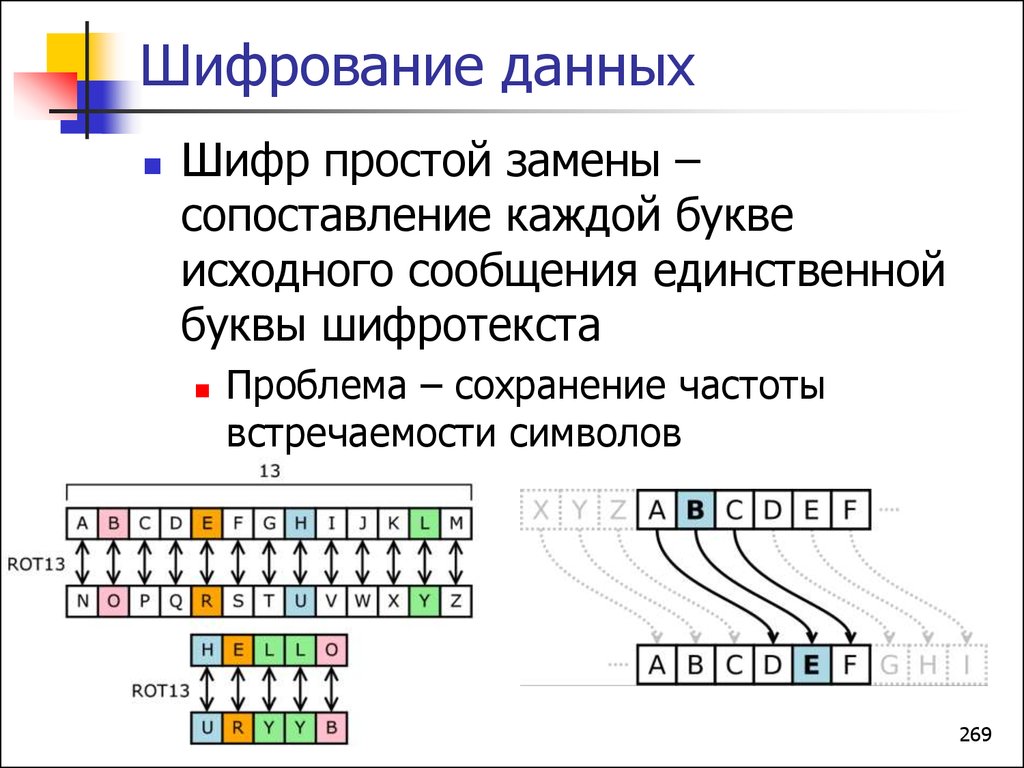

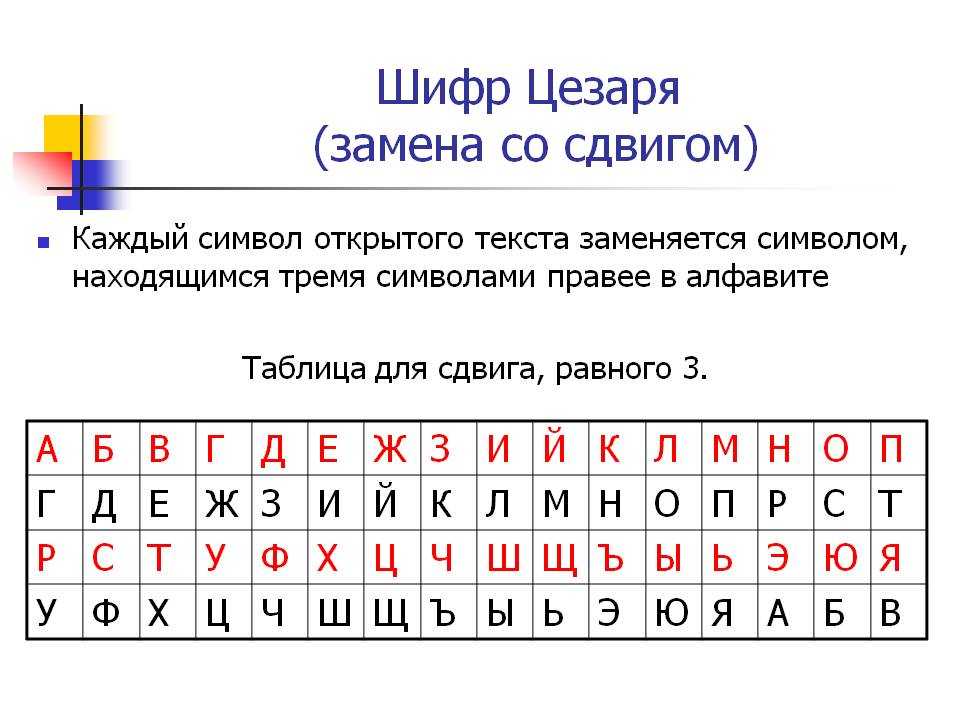

Шифр Цезаря

Это не один шифр, а целых 26, использующих один принцип. Так, ROT1 — лишь один из вариантов шифра Цезаря. Получателю нужно просто сообщить, какой шаг использовался при шифровании: если ROT2, тогда А заменяется на В, Б на Г и т. д.

Так, ROT1 — лишь один из вариантов шифра Цезаря. Получателю нужно просто сообщить, какой шаг использовался при шифровании: если ROT2, тогда А заменяется на В, Б на Г и т. д.

А здесь использован шифр Цезаря с шагом 5:

Иербэй йюк ёурбэй нтчйхйцтаъ энщхуж

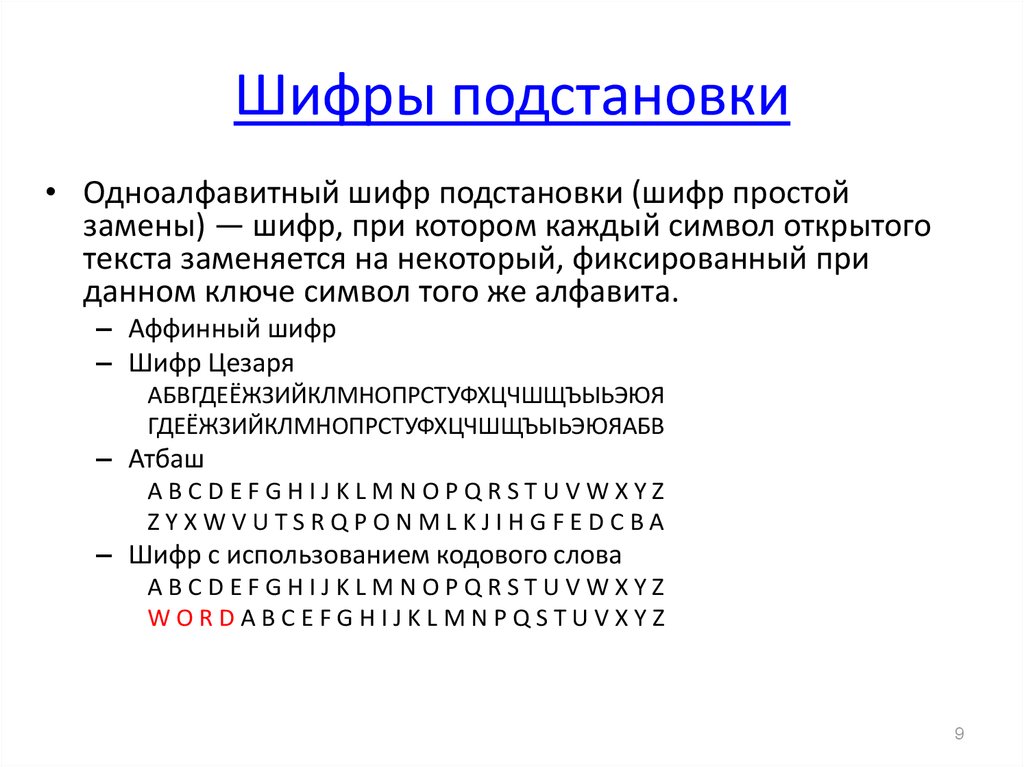

Моноалфавитная замена

Коды и шифры также делятся на подгруппы. Например, ROT1, азбука Морзе, шифр Цезаря относятся к моноалфавитной замене: каждая буква заменяется на одну и только одну букву или символ. Такие шифры очень легко расшифровываются с помощью частотного анализа.

Например, наиболее часто встречающаяся буква в английском алфавите — «E». Таким образом, в тексте, зашифрованном моноалфавитным шрифтом, наиболее часто встречающейся буквой будет буква, соответствующая «E». Вторая наиболее часто встречающаяся буква — это «T», а третья — «А».

Однако этот принцип работает только для длинных сообщений. Короткие просто не содержат в себе достаточно слов.

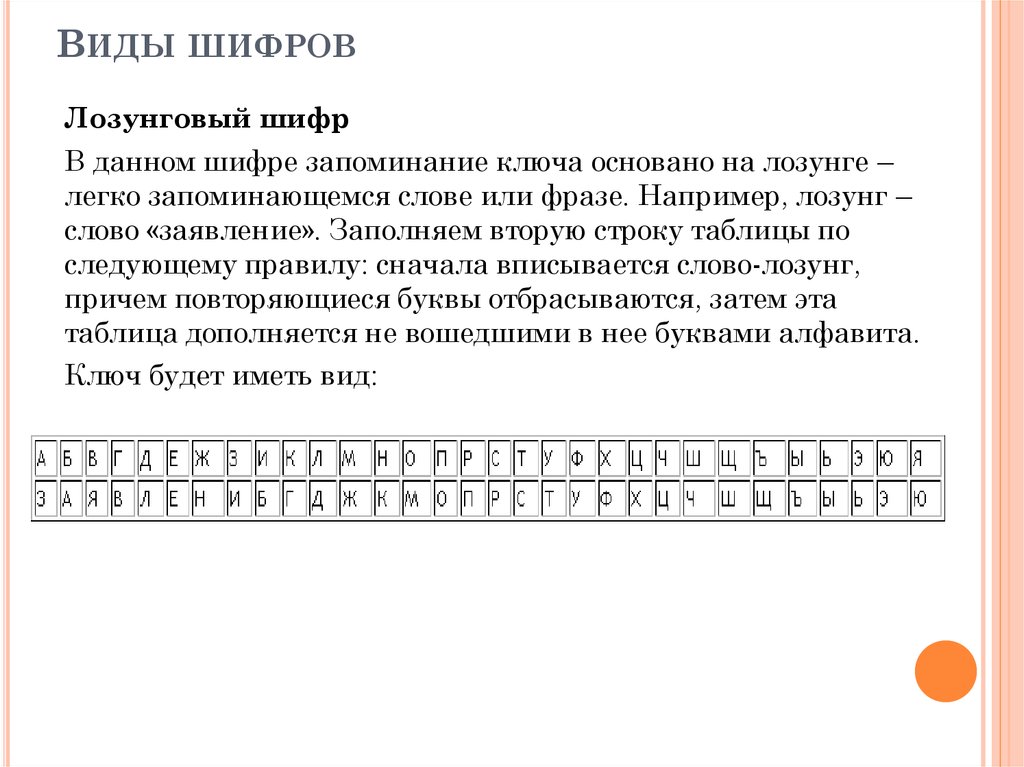

Шифр Виженера

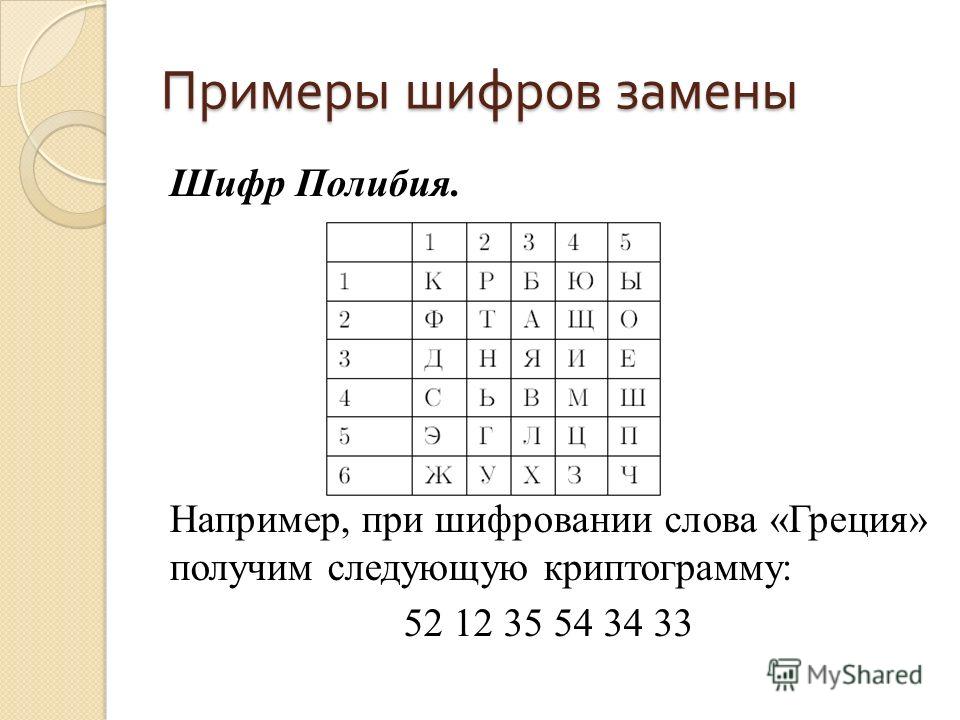

Представим, что есть таблица по типу той, что на картинке, и ключевое слово «CHAIR». Шифр Виженера использует принцип шифра Цезаря, только каждая буква меняется в соответствии с кодовым словом.

Шифр Виженера использует принцип шифра Цезаря, только каждая буква меняется в соответствии с кодовым словом.

В нашем случае первая буква послания будет зашифрована согласно шифровальному алфавиту для первой буквы кодового слова «С», вторая буква — для «H», etc. Если послание длиннее кодового слова, то для (k*n+1)-ой буквы, где n — длина кодового слова, вновь будет использован алфавит для первой буквы кодового слова.

Чтобы расшифровать шифр Виженера, для начала угадывают длину кодового слова и применяют частотный анализ к каждой n-ной букве послания.

Попробуйте расшифровать эту фразу самостоятельно:

зюм иэлруй южжуглёнъ

Подсказка длина кодового слова — 4.

Шифр Энигмы

Энигма — это машина, которая использовалась нацистами во времена Второй Мировой для шифрования сообщений.

Есть несколько колёс и клавиатура. На экране оператору показывалась буква, которой шифровалась соответствующая буква на клавиатуре. То, какой будет зашифрованная буква, зависело от начальной конфигурации колес.

То, какой будет зашифрованная буква, зависело от начальной конфигурации колес.

Существовало более ста триллионов возможных комбинаций колёс, и со временем набора текста колеса сдвигались сами, так что шифр менялся на протяжении всего сообщения.

Цифровые шифры

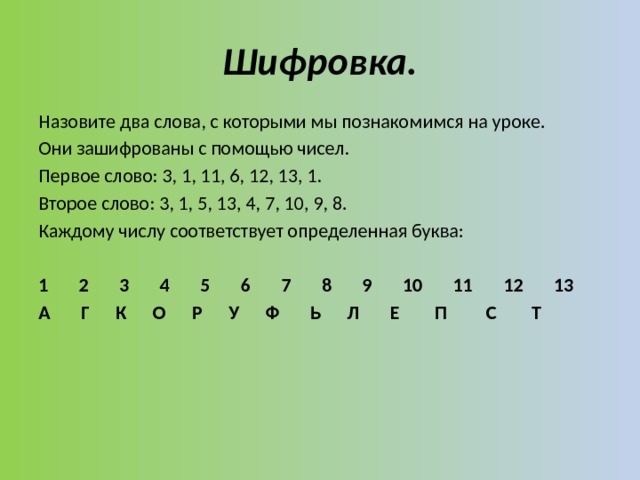

В отличие от шифровки текста алфавитом и символами, здесь используются цифры. Рассказываем о способах и о том, как расшифровать цифровой код.

Двоичный код

Текстовые данные вполне можно хранить и передавать в двоичном коде. В этом случае по таблице символов (чаще всего ASCII) каждое простое число из предыдущего шага сопоставляется с буквой: 01100001 = 97 = «a», 01100010 = 98 = «b», etc. При этом важно соблюдение регистра.

Расшифруйте следующее сообщение, в котором использована кириллица:

110100001001101011010000101111101101000010110100

Шифр A1Z26

Это простая подстановка, где каждая буква заменена её порядковым номером в алфавите. Только нижний регистр.

Попробуйте определить, что здесь написано:

15-6-2-16-13-30-26-16-11 17-18-10-14-6-18

Шифрование публичным ключом

Алгоритм шифрования, применяющийся сегодня буквально во всех компьютерных системах. Есть два ключа: открытый и секретный. Открытый ключ — это большое число, имеющее только два делителя, помимо единицы и самого себя. Эти два делителя являются секретным ключом, и при перемножении дают публичный ключ. Например, публичный ключ — это 1961, а секретный — 37 и 53.

Есть два ключа: открытый и секретный. Открытый ключ — это большое число, имеющее только два делителя, помимо единицы и самого себя. Эти два делителя являются секретным ключом, и при перемножении дают публичный ключ. Например, публичный ключ — это 1961, а секретный — 37 и 53.

Открытый ключ используется, чтобы зашифровать сообщение, а секретный — чтобы расшифровать.

Как-то RSA выделила 1000 $ в качестве приза тому, кто найдет два пятидесятизначных делителя числа:

1522605027922533360535618378132637429718068114961380688657908494580122963258952897654000350692006139

Как расшифровать код или шифр?

Для этого применяются специальные сервисы. Выбор такого инструмента зависит от того, что за код предстоит расшифровать. Примеры шифраторов и дешифраторов:

- Азбука Морзе

- RSA (криптографический алгоритм с открытым ключом)

- Двоичный код

- Другие онлайн-дешифраторы

Адаптированный перевод «10 codes and ciphers»

5 книг и фильмов, в которых шифры не «просто угадывают»

Шифры, пароли, коды — все это часто фигурирует в книгах и фильмах детективного, шпионского и приключенческого жанра. Однако, как правило, авторы не заостряют внимание на деталях — для сюжета обычно важнее информация, которую удается получить, или неожиданное прозрение героя, помогающее ему решить задачу.

Однако, как правило, авторы не заостряют внимание на деталях — для сюжета обычно важнее информация, которую удается получить, или неожиданное прозрение героя, помогающее ему решить задачу.

Подробные и интересные описания того, как именно удается вскрыть тот или иной код, встречаются гораздо реже — в этой статье мы собрали самые интересные из таких случаев.

1. «Золотой жук» Эдгара Аллана По: как все начиналось

Весь рассказ — это по сути описание того, как главный герой читает зашифрованный документ и потом решает головоломку, которая открывает ему путь к сокровищам пиратского капитана Кидда.

Шифрограмма представляет собой бессмысленный набор цифр и символов, и в рассказе подробно описывается ход мысли героя, который пошел по пути анализа частоты употребления различных символов в сообщении и букв в английском языке. Подставляя буквы, выдвигая и отметая гипотезы о возможных соответствиях исходя из распространенных (или, наоборот, невозможных) в английском языке сочетаний букв, он получает исходный текст.

Этот шифр называется «простым шифром подстановки». И даже в 1843 году, когда был написан рассказ, он не считался чем-то выдающимся. Однако это было одно из первых популярных изложений криптографической системы, поэтому рассказ вызвал огромный интерес у публики. А за публикацией рассказа последовал конкурс в газете, в рамках которого По брался отгадывать присылаемые читателями шифры.

Информационная безопасность времен Второй мировой: Рихард Зорге и книжный шифр — http://t.co/vwp8vCEHAR pic.twitter.com/vPxbttY19F

— Kaspersky Lab (@Kaspersky_ru) May 9, 2015

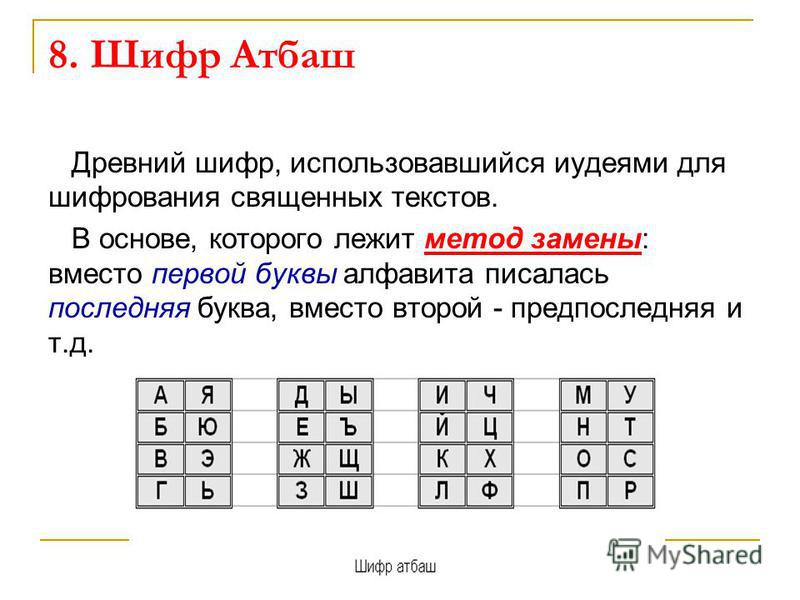

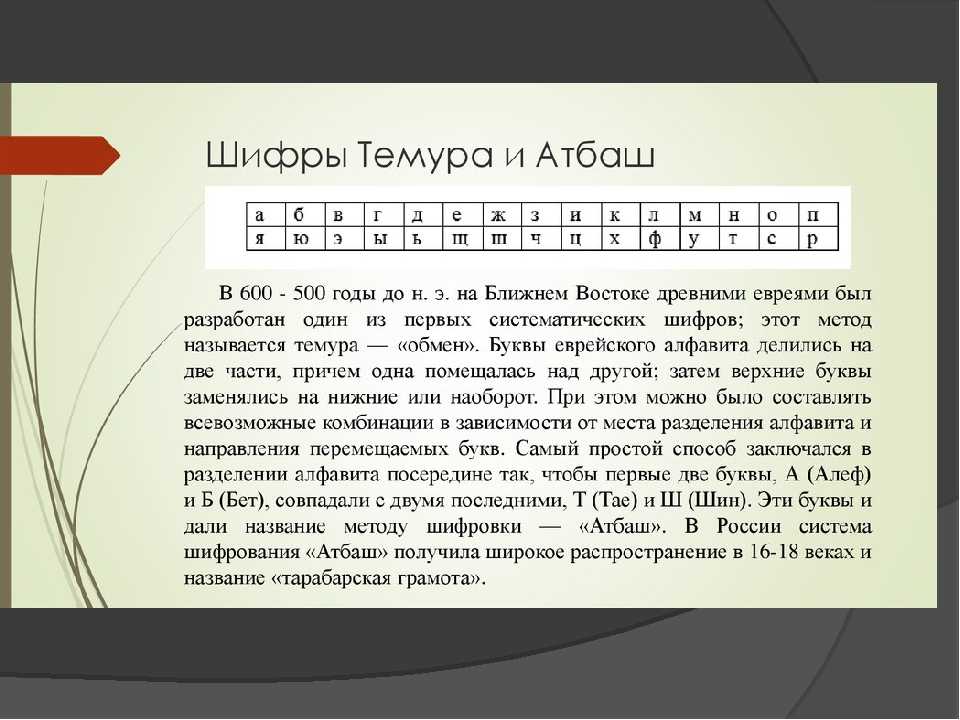

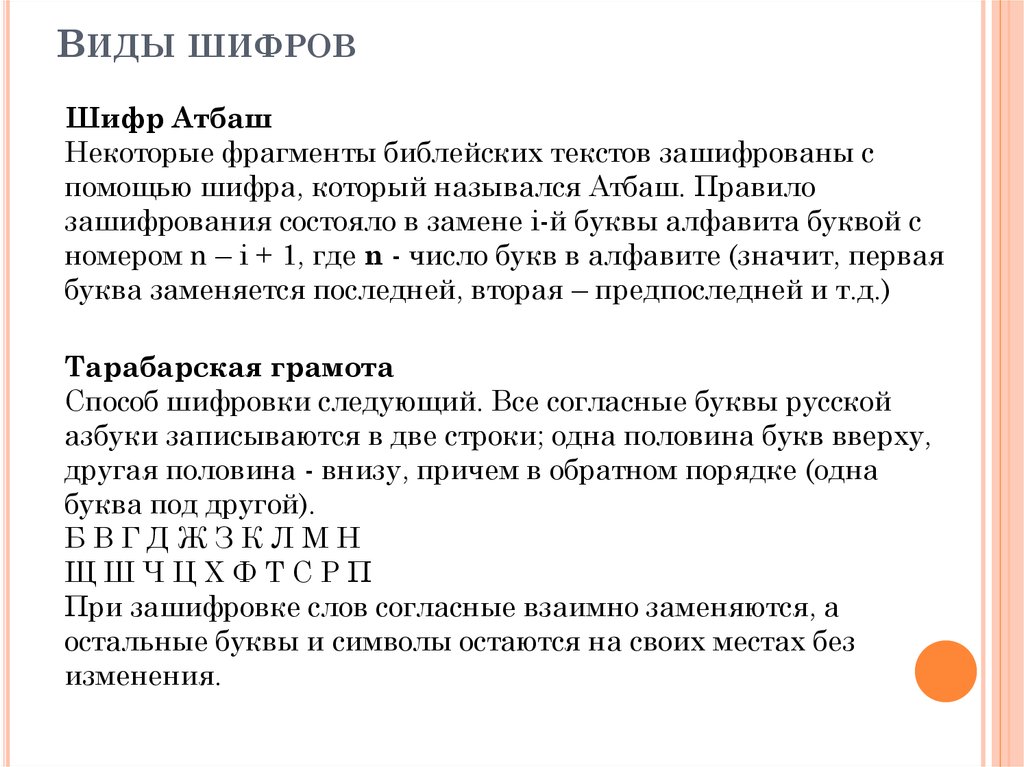

2. «Код да Винчи» Дэна Брауна: атбаш

Одна из книг, которую вам многие назовут первой, если спросить их про «художественную книгу о шифрах», — это, конечно, «Код да Винчи» Дэна Брауна (да и другие его романы тоже, хотя про «Цифровую крепость» стоит в этом смысле поговорить отдельно).

Большинство головоломок, которые решают герои, шифрами не являются, поскольку не предполагают однозначного решения и полагаются на интуицию, эрудицию и фантазию разгадывающего.

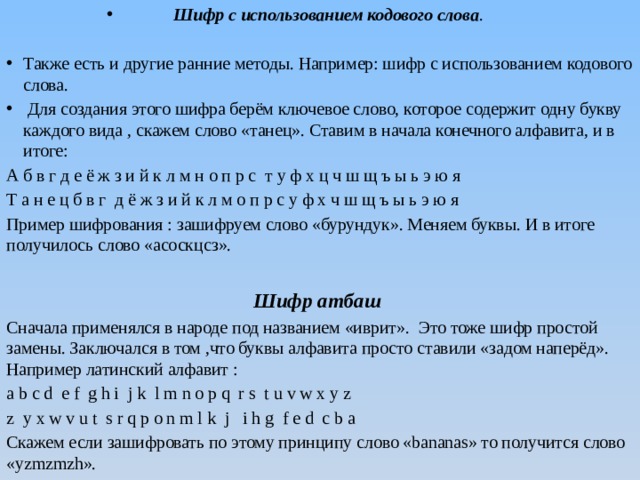

Этот шифр, придуманный для древнееврейского алфавита, легко адаптировать под другие алфавиты, потому что суть метода элементарна: алфавит «складывается» пополам — последняя буква зашифровывается первой, вторая — предпоследней и так далее. Как вы уже наверняка догадались, этот код также не составляет особого труда для криптоанализа, так как является все тем же простым шифром подстановки.

Этот шифр может оказаться достаточно надежным, если вы передаете совсем короткий текст и провести частотный анализ не получится. И все же гордость главной героини, криптографа парижской полиции, по поводу знакомства с этим шифром выглядит довольно наивно и служит предметом шуток специалистов.

Как во Вторую мировую защищали передаваемую информацию при помощи языка индейцев: http://t.co/AdwozZCVyc http://t.co/hlZlAbWsuA

— Kaspersky Lab (@Kaspersky_ru) May 6, 2015

3.

«Прослушка» Дэвида Саймона: проще простого

«Прослушка» Дэвида Саймона: проще простогоВ первом сезоне этого легендарного сериала уличная банда использует систему передачи сообщений, на которую стоит обратить внимание. Она построена на использовании телефонных автоматов на улице и цифровых пейджеров для обмена сообщениями.

Цифровой пейджер — это малознакомое устройство в нашей стране, но вы наверняка видели его в американских фильмах и сериалах про врачей.

Например, получив сообщение, они еще характерно смотрят на торец коробочки. Обычно с помощью цифровых пейджеров без помощи оператора передают либо номер телефона, на который надо перезвонить, либо код, означающий какое-то стандартное сообщение: «Явиться в приемный покой», ну или «Шухер, облава».

В «Прослушке» полиция имела ордер на перехват сообщений с телефонного автомата, чтобы в итоге построить полную сеть связей между членами банды, которая давала бы им выход на главарей. Однако самая ценная информация — телефонные номера — передавалась в зашифрованном виде.

Как и герой По, отправной точкой для размышлений которого послужил тезис о неизбежной простоте шифра, которым пользовались пираты, полицейские взломали этот шифр, когда поняли, что он должен быть пригоден для использования безграмотными уличными подростками.

Разгадка оказалась проста: на стандартной телефонной клавиатуре цифры заменялись на противоположные по расположению через центральную клавишу «5»: двойка менялась на восьмерку, девятка — на единицу и так далее, ну а сама пятерка менялась местами с нулем.

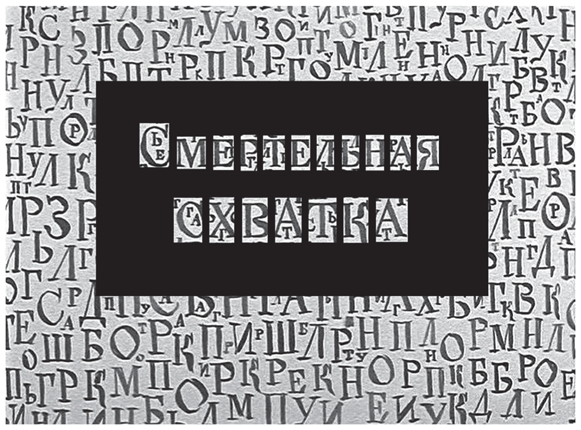

4. «Зодиак» Дэвида Финчера: код-загадка

Это, наверное, самая мрачная из всех перечисленных историй — история попыток поймать серийного убийцу, орудовавшего в Сан-Франциско и его окрестностях в конце 1960-х — начале 1970-х, экранизированная Дэвидом Финчером.

Получивший прозвище Зодиак, этот убийца действовал без какой-то определенной схемы (что заставляет многих думать, что это был не один человек, а группа подражателей) и терроризировал город письмами в газеты, в которых он требовал публиковать на передовицах зашифрованные сообщения, угрожая в противном случае совершать новые, более массовые убийства.

Несмотря на отказ, описанных убийств не последовало. Однако в то же время в других сообщениях Зодиак предоставил подробности одного из прошлых убийств, которыми не мог располагать непричастный к нему человек. Так или иначе, убийца не был пойман, а энтузиасты по сей день пытаются разгадать его криптограммы.

Первое более-менее однозначное решение одной из криптограмм было предложено еще в 1969 году. Однако попытки полностью вскрыть шифр, использующий смесь астрологических символов и других знаков и предположительно опирающийся на шифр подстановки, известный как «шифр Цезаря», так и не увенчались успехом — остальные криптограммы остались нерасшифрованными.

Впрочем, учитывая все вопросы к авторству писем и психической стабильности предполагаемого автора, никогда нельзя быть уверенным, что работа по расшифровке вообще может к чему-то привести.

5. «Криптономикон» Нила Стивенсона: пасьянс

Если Эдгар По «открыл» тему криптографии в художественной литературе, то про Нила Стивенсона можно сказать, что он ее «закрыл». В романе «Криптономикон» шифры и все, что с ними связано, — одна из центральных тем.

В романе «Криптономикон» шифры и все, что с ними связано, — одна из центральных тем.

Сюжетная линия времен Второй мировой посвящена противоборству криптографов воюющих сторон (в том числе взлому «Энигмы» и его последствиям), а герои второй сюжетной линии, действие которой разворачивается во времена бума доткомов, создают что-то очень напоминающее биткойн.

Пять актуальных уроков, которые можно извлечь из взлома «Энигмы» во время Второй мировой: http://t.co/lVeB3pbCaW pic.twitter.com/QF5JDKAQiK

— Kaspersky Lab (@Kaspersky_ru) May 8, 2015

И там, где Дэн Браун обходится скороговоркой, Стивенсон не стесняется посвятить несколько страниц описанию математических или физических принципов, нужных для понимания того, как все работает.

Одержимость Стивенсона криптографией достигает апофеоза в приложении к книге, где дается полное описание криптосистемы, используемой одним из героев. Данный шифр использует в качестве ключа растасованную определенным образом колоду карт. Приложение содержит полную инструкцию по использованию шифра, способам формирования ключа и мерам предосторожности для тех, кто решит использовать этот метод в реальной жизни.

Приложение содержит полную инструкцию по использованию шифра, способам формирования ключа и мерам предосторожности для тех, кто решит использовать этот метод в реальной жизни.

Книга позволяет получить неплохое представление о том, как устроены современные индустрии Интернета и информационной безопасности, а также какое влияние они оказывают на мир. Обязательно почитайте.

5 книг о том, какие бывают шифры — «Горький»

5 книг о том, какие бывают шифры

Знакомство с искусством шифрования и дешифровки гораздо проще начать с художественной литературы, тем более что богатая литературная традиция оставила немало произведений, где разгадка шифра приводит к деньгам, тайному знанию, поимке убийцы, политическому перевороту и даже концу света.

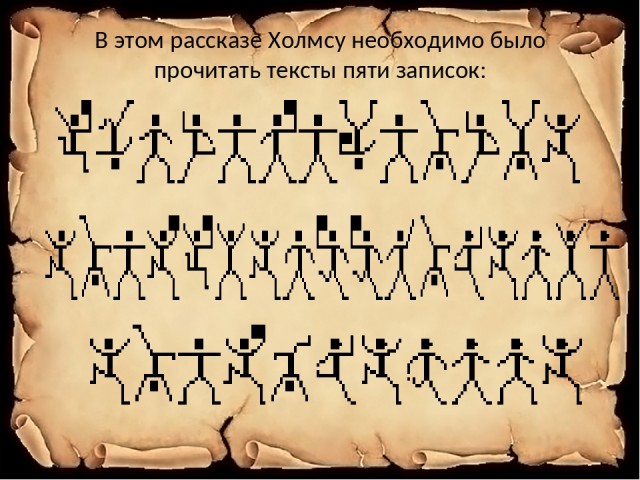

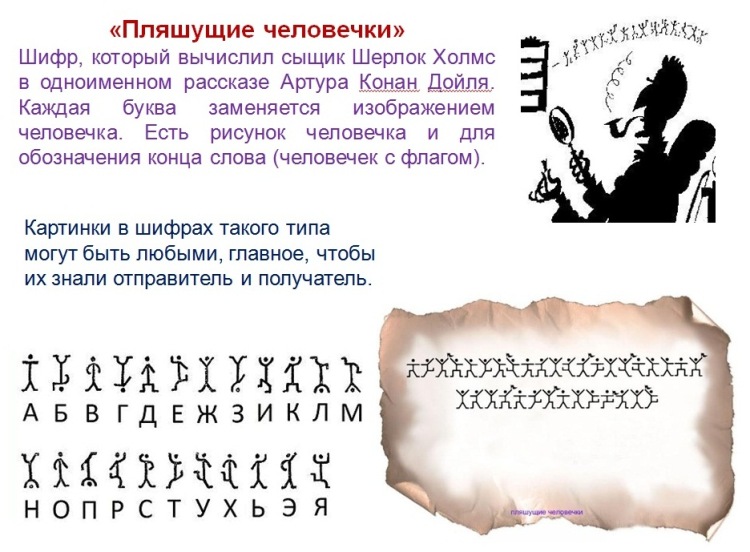

Широкое использование криптографических (от др. -греч. κρυπτός «скрытый» + γράφω «пишу») и криптоаналитических (от др. -греч. κρυπτός «скрытый» + ἀνάλυσις «разделение») сюжетов в литературе началось в первой половине XIX века. В 1843 году «король ужасов» Эдгард Аллан По опубликовал рассказ «Золотой жук», вызвав настоящий всплеск интереса не только к криптографии, в то время почти мистической области знания, но и к людям, которые практикуют придумывание и разгадку шифров. Шифр простой замены, или моноалфавитный шифр, используемый пиратом Киддом для сокрытия координат спрятанного им клада, надолго занял место центрального сюжета в европейской прозе, а как минимум четыре произведения с подобным сюжетом вошли в золотой фонд мировой литературы. Одно из них — небольшой рассказ Артура Конан Дойла, где гениальный сыщик Шерлок Холмс разгадывает тайну «пляшущих человечков», конечно, с помощью пытливого ума, который вовремя подсказал герою, что все вежливые люди начинают свои шифрованные письма с обращения по имени к своему адресату.

В 1843 году «король ужасов» Эдгард Аллан По опубликовал рассказ «Золотой жук», вызвав настоящий всплеск интереса не только к криптографии, в то время почти мистической области знания, но и к людям, которые практикуют придумывание и разгадку шифров. Шифр простой замены, или моноалфавитный шифр, используемый пиратом Киддом для сокрытия координат спрятанного им клада, надолго занял место центрального сюжета в европейской прозе, а как минимум четыре произведения с подобным сюжетом вошли в золотой фонд мировой литературы. Одно из них — небольшой рассказ Артура Конан Дойла, где гениальный сыщик Шерлок Холмс разгадывает тайну «пляшущих человечков», конечно, с помощью пытливого ума, который вовремя подсказал герою, что все вежливые люди начинают свои шифрованные письма с обращения по имени к своему адресату.

Впрочем, вряд ли даже пытливый ум Шерлока Холмса мог бы поспорить с мощностью шифровальных машин, появившихся в первой половине XX века. Секретность, шпионаж, тайные заговоры, политические интриги — все это смещает внимание с романтичных героев-самоучек XIX века на целые организации и секретные подразделения периода Второй мировой войны, работающие одновременно и над взломом «венца творения» криптографической мысли и над его совершенствованием, чтобы его не взломал кто-то еще.

Наиболее заметную попытку вернуть былой шарм старым добрым шифрам простой замены и книжным шифрам в начале XXI века предпринял Дэн Браун. Роман «Код да Винчи» и его последующая экранизация вызвали всплеск интереса не только к шифрам, но и к истории их происхождения, уходящей своими корнями в библейские тексты.

В мой обзор вошли популярные литературные сочинения, среди которых не самые очевидные произведения именитых авторов, где тщательно скрыто «шифровальное» начало.

Жюль Верн. Жангада, или Восемьсот лье по Амазонке. Лотерейный билет № 9672. Вече, 2019

Начнем с Жюль Верна, родоначальника приключенческой литературы и научной фантастики. Один из многих рассказов, вошедших в книжный цикл «необычных путешествий», «Жангада», вышедшая в 1881 году, все же отличается от большинства других новелл автора.

Один из многих рассказов, вошедших в книжный цикл «необычных путешествий», «Жангада», вышедшая в 1881 году, все же отличается от большинства других новелл автора.

Во-первых, в ней нет и намека на фантастику. «Жангада» выглядит заурядным приключенческим романом с элементами криминального детектива, развернувшегося на берегах Амазонки. Во-вторых, при чтении «Жангады» совсем не создается впечатление, что это детская или юношеская литература, с которой чаще всего ассоциируется Жюль Верн. Наверное, в том числе и потому, что в этом романе автор прибегает к сложному на первый взгляд шифру, разгадка которого раскроет мотивы и имя истинного убийцы. Шифр из «Жангады» можно отнести к числу полиалфавитных; для расшифровки понадобится ключевое слово, а для осознания этого факта нужно сначала тщательно прочитать роман, не упуская из виду мелкие детали. Криптограмма, т. е. шифрованное письмо, будет гореть и тонуть, попадет в руки негодяя, но в конце концов спасет невинного человека, почти оказавшегося на виселице. Однако алгоритм шифрования, несмотря на все ожидания, так бы и не был до конца понят героями книги, если бы случайно раскрытое имя автора криптограммы не позволило выявить ключ. А уже ключ сделал возможным прочтение остального текста. Не самая простая детективная история, не так ли?

Однако алгоритм шифрования, несмотря на все ожидания, так бы и не был до конца понят героями книги, если бы случайно раскрытое имя автора криптограммы не позволило выявить ключ. А уже ключ сделал возможным прочтение остального текста. Не самая простая детективная история, не так ли?

«Жангада» заслуженно открывает список книг для знакомства с шифрами еще и потому, что к разгадке шифра, описанного Жюль Верном, есть другой путь, о котором читатель может догадаться раньше главных героев и попробовать самостоятельно его раскрыть, не прибегая к методу, описанному автором.

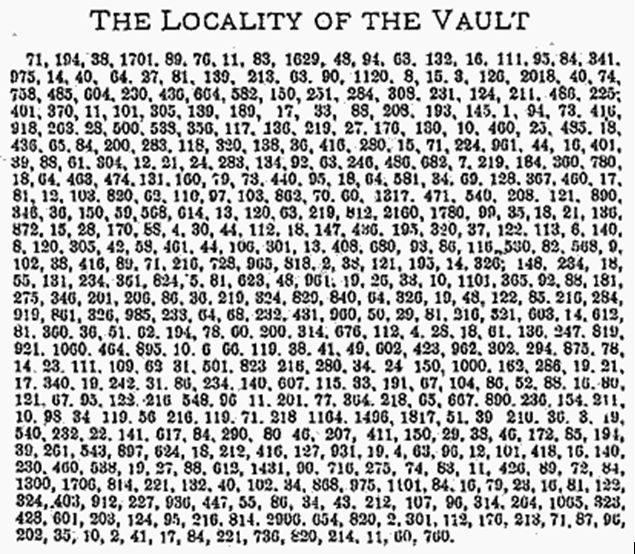

Артур Конан Дойль. Долина страха. Амфора, 2016

Казалось бы, «пляшущих человечков», придуманных Конан Дойлом, знают многие, а как показала нашумевшая экранизация рассказов о Шерлоке Холмсе от BBC, их интерпретация еще долго будет собирать овации публики. Но не едиными «пляшущими человечками» может похвастаться сэр Артур Конан Дойл. Важный вклад в литературную традицию о шифрах внес его значительно менее известный рассказ «Долина страха» (иногда «Долина ужаса»). В нем Шерлок Холмс сталкивается с шифром более изощренным, хотя и более скучным — «книжным шифром Сковелла», состоящим только из цифр и редких букв. Упоминание офицера британской армии не случайно, ведь именно Джордж Сковелл взломал «великий шифр Наполеона», что способствовало поражению императора. Холмс, конечно, тоже взломал присланный ему шифр, но, увы, слишком поздно: жертву уже убили. А все потому, что «книжный шифр» дешифровать не так-то просто и уж куда сложнее, чем догадаться о значении столь любимых публикой «пляшущих человечков».

Но не едиными «пляшущими человечками» может похвастаться сэр Артур Конан Дойл. Важный вклад в литературную традицию о шифрах внес его значительно менее известный рассказ «Долина страха» (иногда «Долина ужаса»). В нем Шерлок Холмс сталкивается с шифром более изощренным, хотя и более скучным — «книжным шифром Сковелла», состоящим только из цифр и редких букв. Упоминание офицера британской армии не случайно, ведь именно Джордж Сковелл взломал «великий шифр Наполеона», что способствовало поражению императора. Холмс, конечно, тоже взломал присланный ему шифр, но, увы, слишком поздно: жертву уже убили. А все потому, что «книжный шифр» дешифровать не так-то просто и уж куда сложнее, чем догадаться о значении столь любимых публикой «пляшущих человечков».

Главным ключом к прочтению книжного шифра является книга, а вот что это за книга, гениальный сыщик знать не может, да и перебор всех известных книг не даст результата. Шерлоку Холмсу снова помогло лишь его литературное происхождение, а вот читателю в понимании алгоритма «книжного шифра» помогут скорее размышления доктора Ватсона, которые раскрывают все преимущества и недостатки такого вида шифрования.

Анатолий Рыбаков. Кортик. Детская литература, 2020

Опубликованная в 1948 году повесть о будущих комсомольцах, разыскивающих клад в отдаленном украинском городке, до сих пор входит к список лучших книг для детского чтения. Главный герой рассказа Миша Поляков и его товарищи отважно противостоят замыслившим недоброе морским офицерам, попутно раскрывая тайны загадочно погибших кораблей.

Захватывающие приключения не были бы столь привлекательными для многих поколений детей, если бы не шифр, с помощью которого автор повести намеренно усложнил сюжетную линию. Да не какой-нибудь шифр, а исконно русский шифр, использовавшийся в русских летописях и церковных книгах в XIV–XVI веках. Выбор шифра «мудрой литореи», выбитого на кортике морского офицера, в качестве сюжетообразующей канвы связан со стремлением автора напомнить о существовании шифров, основанных на кириллическом алфавите. Являясь по сути шифром простой замены, «мудрая литорея» предполагала все же не просто замену одних букв на другие, а замену букв на цифры, цифровые комбинации и буквенные сочетания.

Являясь по сути шифром простой замены, «мудрая литорея» предполагала все же не просто замену одних букв на другие, а замену букв на цифры, цифровые комбинации и буквенные сочетания.

«Кортик» Рыбакова не только красочно рассказывает о полузабытой «литорее» так, что хочется прочесть о ней что-нибудь еще, но и демонстрирует, что за показной простотой шифра может неожиданно скрываться надежность и стойкость. К людям это относится тоже.

Умберто Эко. Маятник Фуко. АСТ, 2012

В обзоре художественных книг о шифрах невозможно обойтись без прославленного итальянского ученого и писателя, ведь почти каждое его произведение рассказывает о шифрах, добавляя их к культурным кодам и литературным загадкам. Вторая книга Умберто Эко «Маятник Фуко» (1988) рассказывает еще и об отношении к шифрованию как к некоему магическому ритуалу, имеющему тем не менее вполне осязаемый эффект. Все повествование построено на вымышленном «плане» о тайном заговоре, который начинается сбываться, вовлекая читателя в череду мало понятных описаний оккультных сообществ и эзотерических практик. Шифр здесь — метафора всей той секретности и недоступности тайных сообществ и их заговоров, существование которые почти невозможно доказать, но еще сложнее опровергнуть.

Все повествование построено на вымышленном «плане» о тайном заговоре, который начинается сбываться, вовлекая читателя в череду мало понятных описаний оккультных сообществ и эзотерических практик. Шифр здесь — метафора всей той секретности и недоступности тайных сообществ и их заговоров, существование которые почти невозможно доказать, но еще сложнее опровергнуть.

Читатель не найдет в «Маятнике Фуко» какого-то конкретного шифра либо повествования о том, как его раскрыли. Зато здесь чуть ли не на каждой странице можно обнаружить бесчисленные шифровки, передаваемые членами ордена тамплиеров, масонов, павликиан и многих других крепко связанных с религией, алхимией и магией персонажей. А еще Умберто Эко отдает должное немецкому гуманисту и монаху Иоганну Тритемию, чьи труды «Стеганография» и «Полиграфия» внесли неоценимый вклад в развитие западноевропейской криптографии и позволили Блезу де Виженеру создать свой «неразгаданный шифр», а вместе с ним и всю криптографию, что была в ходу вплоть до XX века. Тем, кто предпочитает не дешифровывать шифры, а придумывать их, можно смело обращаться к «Маятнику Фуко».

Тем, кто предпочитает не дешифровывать шифры, а придумывать их, можно смело обращаться к «Маятнику Фуко».

Цзя Май. Заговор. Гиперион, 2016

Произведение китайского писателя кардинально отличается от подобных повествований его европейских и американских коллег. Главную роль здесь, пожалуй, сыграл ореол таинственности, присущий всему восточному вообще и китайскому в частности. А уж история специалиста-дешифровщика и подразделения, отвечающего за перехват радиосообщений и их дешифровку в Китае середины XX века, тем более не может остаться незамеченной.

Это не детективный сюжет о взломе «Энигмы» и не сатирическая заметка о дешифровке телефонограмм бравым солдатом Швейком из романа Ярослава Гашека, а скорее этюды о «внутренней кухне» одного из самых секретных подразделений одной из самых закрытых стран, позволяющие взглянуть на разведывательную деятельность, отмеченную ярким национальным колоритом. И хотя стиль книги порой хромает (возможно, дело в переводе), повествование все же позволяет проникнуться духом того времени. А еще — узнать о сильных и слабых сторонах американской и советской школ криптографии, вообразить советскую перебежчицу, придумавшую в США невзламываемый шифр, и серьезно поразмышлять над методами работы с перехваченными шифрами.

И хотя стиль книги порой хромает (возможно, дело в переводе), повествование все же позволяет проникнуться духом того времени. А еще — узнать о сильных и слабых сторонах американской и советской школ криптографии, вообразить советскую перебежчицу, придумавшую в США невзламываемый шифр, и серьезно поразмышлять над методами работы с перехваченными шифрами.

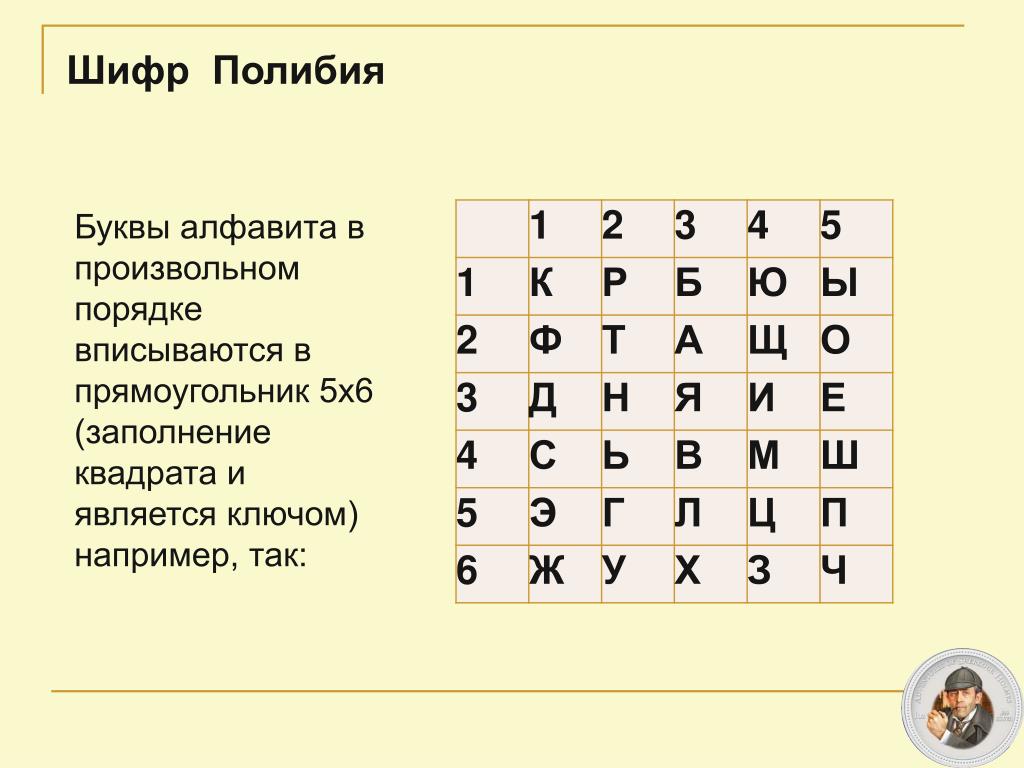

Самый зашифрованный. Шифры замены. Оценка стойкости системы шифрования

Обычные шифры из детективных романов часто устроены так: каждая буква сообщения заменяется каким-нибудь определённым значком или другой буквой. Подобные шифры очень ненадёжны, и вот почему. Буквы в текстах на русском языке (да и на любом языке вообще) встречаются неравномерно. Например, буква «О» в русских текстах встречается чаще всех других букв, а буква «Ъ» — реже всего. У каждой буквы есть своя примерная частота появления в тексте (смотри таблицу на поле справа).

Сочетания букв тоже встречаются неравномерно (например, «ьь» вообще не встречается). Конечно, все эти частоты зависят от конкретного текста — скажем, в биологической статье о жужелицах буква «ж» явно будет встречаться чаще, чем обычно. Но приведённая таблица вполне годится как ориентир.

Так вот, описанный способ шифровки не изменяет частот — просто теперь с аналогичной частотой будет появляться не сама буква, а заменяющий её значок. Высчитав частоту появления каждого значка в шифровке и сравнив полученные данные с таблицей частот, мы можем сделать предположения, какой букве какой значок соответствует. Далее пробуем заменять значки один за одним на буквы, проверяя свои догадки, корректируя их и делая новые, и постепенно расшифровываем текст. Если он не слишком короткий, мы с большой вероятностью его полностью расшифруем (хотя это может оказаться не совсем простым делом). Кстати, намного чаще любой буквы встречается пробел, разделяющий слова. Поэтому если пробел используется в шифровке и тоже заменён на какой-то значок, мы разгадаем его в первую очередь.

Совершенный шифр

Опишем теперь шифр, который принципиально не поддается расшифровке без знания ключа. Сопоставим каждой букве русского алфавита свою последовательность из 0 и 1 длины 5 (пятизначный двоичный код), например: А — 00000, Б — 00001, В — 00010 и так далее (или в каком-то другом порядке). Если буквы Е и Ё кодировать одинаково, то последовательностей как раз хватит (их 32, а в алфавите 33 буквы).

Заменим в тексте каждую букву на её двоичный код, получим последовательность из 0 и 1 (двоичный текст). Это пока ещё не шифровка — мы бы легко разгадали, какая буква на какую последовательность заменена (тем же методом, что и в случае замены букв на значки).

Чтобы зашифровать полученный двоичный текст, нам потребуется ещё ключ — случайная последовательность из 0 и 1 такой же длины. Этот ключ должен быть и у отправителя шифрованного сообщения, и у адресата.

Для зашифровки просто складываем две последовательности нулей и единиц — двоичный текст сообщения и ключ: первую цифру с первой, вторую со второй, и так далее. Но складываем по особым правилам:

Но складываем по особым правилам:

0 + 0 = 0, 1 + 0 = 1, 0 + 1 = 1, 1 + 1 = 0

(в математике это называется сложением по модулю 2).

Полученная последовательность и будет зашифрованным сообщением. Чтобы расшифровать её, надо просто… снова прибавить к ней ключ! Тогда мы как бы прибавим к исходной последовательности ключ два раза. А по нашим правилам, прибавляя две одинаковые цифры мы ничего не меняем, то есть мы вернёмся к исходному двоичному тексту. Схематически процесс шифрования и дешифрования можно описать так:

текст + ключ = шифровка;

шифровка + ключ = текст + ключ + ключ = текст.

Ясно, что расшифровать сообщение, не зная ключа, невозможно. Нам как бы дана сумма двух чисел, и нельзя восстановить одно из слагаемых, ничего не зная про другое. Имея на руках лишь шифровку, мы знаем только, что исходный текст может быть абсолютно любым текстом соответствующей длины. Ведь по любому такому тексту можно изготовить ключ, который приведёт ровно к той же самой шифровке!

Недостаток описанного способа в том, что каждый текст требует нового ключа такой же длины — если повторять ключи, появляется возможность расшифровки. Например, мы могли бы попробовать вместо длинного ключа использовать ключ всего из пяти символов, скажем 11010. Разбиваем двоичный текст на пятёрки цифр и прибавляем к каждой пятёрке 11010. Фактически, мы просто заменяем каждую пятёрку цифр на какую-то другую фиксированную пятёрку. В этом случае расшифровать исходный текст так же легко, как если бы мы просто заменили его двоичным кодом, не прибавляя никакого ключа. Использовать длинные ключи, но всё же существенно более короткие, чем текст, тоже опасно — есть метод определения длины ключа, а после того как длина ключа установлена, можно применить частотный анализ.

Например, мы могли бы попробовать вместо длинного ключа использовать ключ всего из пяти символов, скажем 11010. Разбиваем двоичный текст на пятёрки цифр и прибавляем к каждой пятёрке 11010. Фактически, мы просто заменяем каждую пятёрку цифр на какую-то другую фиксированную пятёрку. В этом случае расшифровать исходный текст так же легко, как если бы мы просто заменили его двоичным кодом, не прибавляя никакого ключа. Использовать длинные ключи, но всё же существенно более короткие, чем текст, тоже опасно — есть метод определения длины ключа, а после того как длина ключа установлена, можно применить частотный анализ.

Поэтому надо заготовить ключ огромной длины заранее и лишь указывать, например, в начале шифровки, какое место ключа используется. При этом очень важно, чтобы ключ был случайной последовательностью из 0 и 1. Например, последовательности 11111111111111111 и 010101010101010 не случайные. Кстати, придумать случайную последовательность не так-то просто. Трудно даже (но возможно) дать чёткое определение, какие последовательности могут считаться случайными.

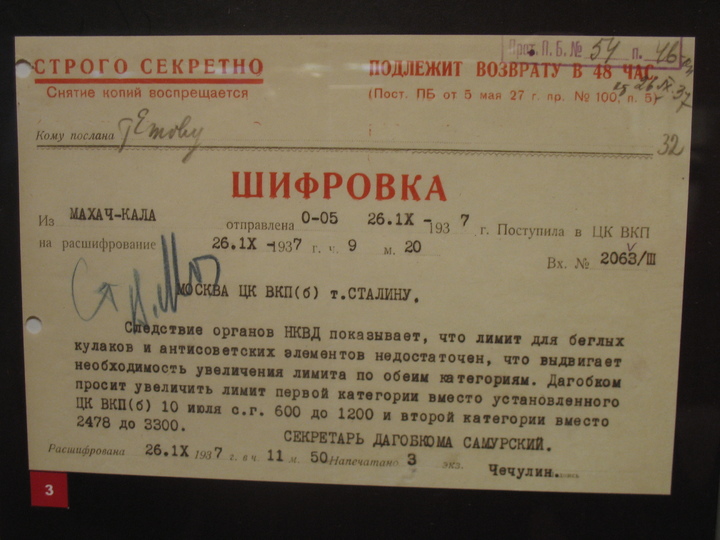

Немного истории и литературы

Подобный шифр использовал Макс Кристиансен-Клаузен, шифровальщик выдающегося советского разведчика Рихарда Зорге. Наиболее часто употребляемые буквы английского алфавита s, i, o, e, r, a, t, n заменялись цифрами от 0 до 7, а остальные буквы — числами от 80 до 99 (чтобы не возникало путаницы, когда числа записывались подряд). Ключом служили старые выпуски «Статистического ежегодника Германского рейха» с множеством числовых данных. Ключ записывали под текстом и прибавляли, причём если сумма двух цифр превышала 10, то записывалась только её последняя цифра. Например, вместо 7 + 5 писали 2, отбрасывая десяток (в математике это называется сложением по модулю 10). Восстанавливали исходное сообщение, «вычитая» ключ из шифровки. Когда выходило отрицательное число, как, скажем, при вычитании 5 из 2, было ясно, что надо вычитать из числа на 10 больше, то есть из 12 — вот и получали 7.

Японские тайные службы перехватили много радиограмм Зорге, но ни одной не сумели расшифровать. Более полный рассказ об этом читайте в замечательной книге Юлиуса Мадера «Репортаж о докторе Зорге».

Более полный рассказ об этом читайте в замечательной книге Юлиуса Мадера «Репортаж о докторе Зорге».

А герой приключенческих романов Юлиана Семёнова «Семнадцать мгновений весны» и «Приказано выжить» разведчик Штирлиц, больше известный нам по знамениту кинофильму, использовал в качестве ключа художественную книгу Монтеня. При этом осмысленный текст сообщения«складывался» с осмысленным же (и значит, не случайным!) текстом ключа. Когда германским контрразведчикам стало известно предполагаемое содержание одной из шифровок, в частности — некоторые слова, которые там могли встречаться, — они попробовали их подставить в разные места шифровки и посмотреть, какой получается ключ. Попав в нужное место, они открывали кусочек ключа, в котором угадывались части осмысленных слов. Восстанавливая эти слова, они раскрывали и новый кусочек шифровки, и так постепенно расшифровали её.

Шифры с открытым ключом

Начиная с 1977 года, стали появляться новые шифры, основанные на глубоких математических идеях, высказанных американскими математиками Диффи и Хеллманом за два года до этого. Представьте себе, что два бизнесмена хотят переписываться друг с другом, надёжно шифруя сообщения, но забыли договориться о ключе. Они находятся в разных странах, всё их общение может прослушиваться конкурентами. Как тут быть? Оказывается, выходы есть. Опишем один из них, но без подробностей, только сам принцип.

Представьте себе, что два бизнесмена хотят переписываться друг с другом, надёжно шифруя сообщения, но забыли договориться о ключе. Они находятся в разных странах, всё их общение может прослушиваться конкурентами. Как тут быть? Оказывается, выходы есть. Опишем один из них, но без подробностей, только сам принцип.

Придуман способ шифровки, для которого надо знать лишь произведение pq двух каких-то простых чисел p и q , а сами числа p и q знать не нужно. А вот для расшифровки сообщения обязательно иметь в распоряжении и число p , и число q . «Ну и что тут такого?», — спросите вы. А вот что. Дело в том, что эти простые числа можно взять очень большими. И тут мы сталкиваемся с таким явлением: современные компьютерные мощности огромны, но всё же ограничены. Скажем, компьютер может за разумное время разложить на простые множители 200-значное число, но раскладывание 300-значных чисел ему уже не под силу (любому из известных алгоритмов потребуются многие годы). Всегда есть какая-то подобная граница. А выяснить про число, простое оно или нет, компьютеры могут очень быстро для гораздо более длинных чисел. Так вот, первый из компаньонов может с помощью компьютера найти какие-нибудь два, скажем, 400-значных простых числа p и q , перемножить их и открыто переслать результат второму (а сами числа p и q хранить в тайне). Получив произведение pq , тот зашифрует своё сообщение и отправит обратно первому. И первый его легко расшифрует — он-то знает оба числа p и q . А вот всяким там подслушивателям для расшифровки придётся сначала разложить на множители произведение pq , в котором 800 знаков — а с этим не справится ни один современный компьютер! Этот метод шифровки называется RSA, по первым буквам фамилий его создателей — Ривеста, Шамира и Адлемана.

Всегда есть какая-то подобная граница. А выяснить про число, простое оно или нет, компьютеры могут очень быстро для гораздо более длинных чисел. Так вот, первый из компаньонов может с помощью компьютера найти какие-нибудь два, скажем, 400-значных простых числа p и q , перемножить их и открыто переслать результат второму (а сами числа p и q хранить в тайне). Получив произведение pq , тот зашифрует своё сообщение и отправит обратно первому. И первый его легко расшифрует — он-то знает оба числа p и q . А вот всяким там подслушивателям для расшифровки придётся сначала разложить на множители произведение pq , в котором 800 знаков — а с этим не справится ни один современный компьютер! Этот метод шифровки называется RSA, по первым буквам фамилий его создателей — Ривеста, Шамира и Адлемана.

Конечно, с развитием компьютерных технологий появляется возможность расшифровывать старые сообщения. Первая шифровка авторов RSA, опубликованная ими в 1977 году как вызов всем дешифровальщикам мира, продержалась 17 лет. Также есть опасность, что будет найден новый, быстрый алгоритм разложения чисел на простые множители. Но есть математическая гипотеза, что все такие алгоритмы работают принципиально не быстрее, чем уже известные.

Также есть опасность, что будет найден новый, быстрый алгоритм разложения чисел на простые множители. Но есть математическая гипотеза, что все такие алгоритмы работают принципиально не быстрее, чем уже известные.

А у вас получится?

Перед вами текст, который получен из хорошо известного заменой каждой буквы на какую-то другую. Расшифруйте его.

Атокг ацынг цлекытуы цлауенг ьи Чолсв, и уими Чолси уманлоти ки эекпв нипеме вматыфюеме, цаткзме утоь чтиьиме, жна ни ацынг ьималчити, андоти атокы д уналакв е, мокыы омв ки чатадо тхс, боцквти:

– Пиё д уимам сото в Укоркаё палатодз, ка ак дцатко садаток е свмион, жна твжбо омв кечсо е щзнг ко марон. Цлежекаё ро дуомв аупатпе ьолпити, жна уесын в коча д уолсйо е д чтиьв. Еш киса вситенг, екижо ак кепачси ко щвсон жотадопам, е Укоркиы палатоди уашликен кис кем удаф дтиунг.

– Ка ко цамаробг те нз Чолсо пип-кещвсг вкежнаренг янв дтиунг?

– Уетгкоо, жом аки оунг, ы ко мачв ох усотинг.

Ко десебг лиьдо, пип дотепи ох уети? Ко десебг, жна оё утврин е тфсе е реданкзо? Досг аки щауиы ащабти цатудони! Ко в киу ьикеминг оё уетв! Уети — д ох метам, кодеккам сонупам уолсожпо. Оуте аки уими ко умарон цлакепквнг д жолначе Укоркаё палатодз е еьдтожг еь уолсйи Пиы аупатпе, на мз е цасидка оё ко цамаром! Д сдвш метыш ануфси кижекионуы уис Укоркаё палатодз. Анкоуе нвси содажпв, уцвуне в щатгбача пвуни, цаплзнача плиукзме ычасиме, е, ко мобпиы, даьдлиюиёуы ащлинка!

У янеме утадиме эекпи цасуисети Чолсв ки уцекв атокы, е нан щлауетуы щоринг уа дуош кач.

Когда наконец удается разгадать сложный шифр, в нем могут оказаться тайны мировых лидеров, секретных обществ и древних цивилизаций. Перед вами — десятка самых загадочных шифров в истории человечества, которые до сих пор не удалось разгадать.

Спонсор поста: люстры и светильники

Записки Рики Маккормика

В июне 1999 года через 72 часа после того, как один человек был объявлен пропавшим без вести, на кукурузном поле в штате Миссури обнаружили тело. Что странно, труп разложился сильнее, чем должен был за такое время. На момент смерти у 41-летнего Рики Маккормика в карманах лежали две зашифрованные записки. Он был безработным с неоконченным школьным образованием, жил на пособие, и у него не было машины. Еще Маккормик отсидел в тюрьме за изнасилование несовершеннолетней. В последний раз его видели живым за пять дней до того, как его тело было найдено, — когда он пришел на плановый осмотр в больницу Форест-Парк в Сент-Луисе.

Что странно, труп разложился сильнее, чем должен был за такое время. На момент смерти у 41-летнего Рики Маккормика в карманах лежали две зашифрованные записки. Он был безработным с неоконченным школьным образованием, жил на пособие, и у него не было машины. Еще Маккормик отсидел в тюрьме за изнасилование несовершеннолетней. В последний раз его видели живым за пять дней до того, как его тело было найдено, — когда он пришел на плановый осмотр в больницу Форест-Парк в Сент-Луисе.

Ни подразделение криптоанализа ФБР, ни Американская криптоаналитическая ассоциация так и не смогли расшифровать эти записки и обнародовали их через 12 лет после убийства. Следователи полагают, что таинственные записки были написаны примерно за три дня до убийства. Родственники Маккормика утверждают, что убитый использовал такую технику кодирования сообщений с детства, но, к сожалению, никто из них не знает ключа к этому шифру.

Криптос

Это скульптура американского художника Джима Санборна, которая установлена перед входом в штаб-квартиру ЦРУ в Лэнгли, штат Вирджиния. Она содержит четыре сложных зашифрованных сообщения, три из которых были расшифрованы. До сих пор нерасшифрованными остаются 97 символов последней части, известной как К4.

Она содержит четыре сложных зашифрованных сообщения, три из которых были расшифрованы. До сих пор нерасшифрованными остаются 97 символов последней части, известной как К4.

Заместитель главы ЦРУ в 1990-е годы Билл Стадмен поставил АНБ задачу расшифровать надписи. Была создана специальная команда, которая смогла разгадать три из четырех сообщений в 1992 году, но не обнародовала их до 2000 года. Также три части разгадали в 1990-е годы аналитик ЦРУ Дэвид Стейн, который использовал бумагу и карандаш, и специалист по информатике Джим Гиллогли, который использовал компьютер.

Расшифрованные сообщения напоминают переписку ЦРУ, а скульптура по форме похожа на бумагу, выходящую из принтера во время печати.

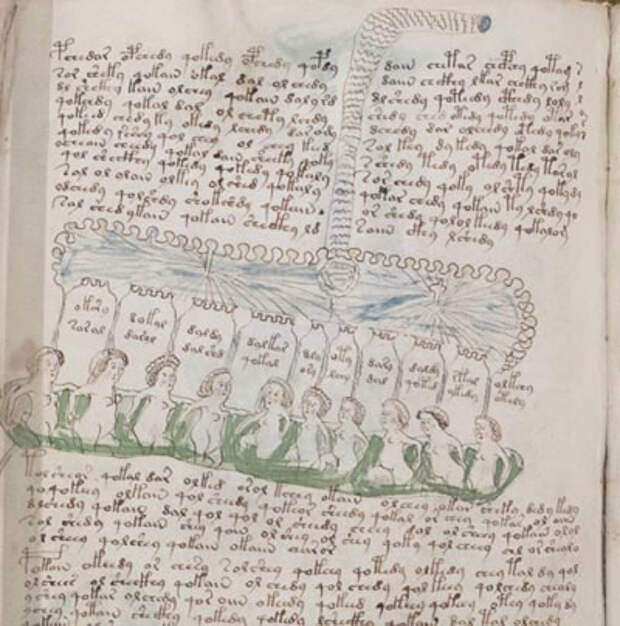

Рукопись Войнича

Рукопись Войнича, созданная в XV веке, — одна из самых знаменитых загадок эпохи Возрождения. Книга носит имя антиквара Вильфрида Войнича, купившего ее в 1912 году. Она содержит 240 страниц, и каких-то страниц не хватает. В рукописи полно биологических, астрономических, космологических и фармацевтических иллюстраций. Здесь даже есть загадочная раскладывающаяся астрономическая таблица. Всего манускрипт содержит более 170 тысяч символов, которые не соответствуют каким-либо правилам. Нет ни пунктуации, ни разрывов в написании зашифрованных символов, что нетипично для рукописного зашифрованного текста. Кто создал эту рукопись? Исследователь? Травник? Алхимик? Книга когда-то предположительно принадлежала императору Священной Римской империи Рудольфу II, который увлекался астрологией и алхимией.

Здесь даже есть загадочная раскладывающаяся астрономическая таблица. Всего манускрипт содержит более 170 тысяч символов, которые не соответствуют каким-либо правилам. Нет ни пунктуации, ни разрывов в написании зашифрованных символов, что нетипично для рукописного зашифрованного текста. Кто создал эту рукопись? Исследователь? Травник? Алхимик? Книга когда-то предположительно принадлежала императору Священной Римской империи Рудольфу II, который увлекался астрологией и алхимией.

Леон Баттиста Альберти, итальянский писатель, художник, архитектор, поэт, священник, лингвист и философ, не мог выбрать какое-то одно занятие. Сегодня он известен как отец западной криптографии, и он жил в те же годы, когда была создана рукопись. Он создал первый полиалфавитный шифр и первую механическую шифровальную машину. Может, рукопись Войнича — один из первых экспериментов в криптографии? Если код рукописи Войнича расшифруют, это может изменить наши знания об истории наук и астрономии.

Надпись Шагборо

Пастуший монумент находится в живописном Стаффордшире в Англии. Он был возведен в XVIII веке, и это скульптурная интерпретация картины Николя Пуссена «Аркадийские пастухи», однако некоторые детали изменены. Под картиной — текст из 10 букв: последовательность O U O S V A V V между буквами D и M. Над изображением картины — две каменные головы: улыбающийся лысый мужчина и мужчина с козлиными рогами и острыми ушами. Согласно одной из версий, человек, который оплатил памятник, Джордж Ансон, написал аббревиатуру латинского высказывания «Optimae Uxoris Optimae Sororis Viduus Amantissimus Vovit Virtutibus», которое означает «Лучшей из жен, лучшей из сестер, преданный вдовец посвящает это вашим добродетелям».

Он был возведен в XVIII веке, и это скульптурная интерпретация картины Николя Пуссена «Аркадийские пастухи», однако некоторые детали изменены. Под картиной — текст из 10 букв: последовательность O U O S V A V V между буквами D и M. Над изображением картины — две каменные головы: улыбающийся лысый мужчина и мужчина с козлиными рогами и острыми ушами. Согласно одной из версий, человек, который оплатил памятник, Джордж Ансон, написал аббревиатуру латинского высказывания «Optimae Uxoris Optimae Sororis Viduus Amantissimus Vovit Virtutibus», которое означает «Лучшей из жен, лучшей из сестер, преданный вдовец посвящает это вашим добродетелям».

Бывший лингвист ЦРУ Кит Мэсси связал эти буквы со строфой Евангелия от Иоанна 14:6. Другие исследователи считают, что шифр связан с масонством. Бывший аналитик Блетчли-парка Оливер Лоун предположил, что код может быть отсылкой к генеалогическому древу Иисуса, что маловероятно. Ричард Кемп, глава поместья Шагборо, инициировал в 2004 году рекламную кампанию, которая связывала надпись с местонахождением Святого Грааля.

Линейное письмо А

Линейное письмо А — это разновидность критского письма, содержащая сотни символов и до сих пор не расшифрованная. Оно использовалось несколькими древнегреческими цивилизациями в период с 1850 по 1400 год до н.э. После вторжения на Крит ахейцев ему на смену пришло Линейное письмо Б, которое расшифровали в 1950-х годах, и оказалось, что это одна из ранних форм греческого языка. Линейное письмо А так и не смогли расшифровать, и коды к Линейному письму Б для него не подходят. Чтение большинства знаков известно, но язык остается непонятным. В основном его следы находили на Крите, однако встречались памятники письменности на этом языке и в материковой Греции, Израиле, Турции, и даже в Болгарии.

Считается, что Линейное письмо А, которое называют предшественником крито-минойского письма, — это именно то, что можно увидеть на Фестском диске, одной из самых известных археологических загадок. Это диск из обожженной глины диаметром примерно 16 см, датируемый вторым тысячелетием до н. э. и найденный в Фестском дворце на Крите. Он покрыт символами неизвестного происхождения и значения.

э. и найденный в Фестском дворце на Крите. Он покрыт символами неизвестного происхождения и значения.

Через 1000 лет после крито-минойского появился этеокритский язык, который не подлежит классификации и может быть как-то связан с Линейным письмом А. Он записывается буквами греческого алфавита, но это точно не греческий язык.

Шифр Дорабелла

Английский композитор Эдуард Элгар также очень интересовался криптологией. В память о нем первые шифровальные машины начала XX века назывались в честь его произведения «Энигма-вариации». Машины «Энигма» были способны зашифровывать и дешифровать сообщения. Элгар отправил своей подруге Доре Пенни «записку Дорабелле» — именно так он называл подругу, которая была младше его на двадцать лет. Он уже был счастливо женат на другой женщине. Может, у него с Пенни был роман? Она так и не расшифровала код, который он ей послал, и никто другой так и не смог этого сделать.

Криптограммы Бейла

Мужчина из Вирджинии, который создает шифры с тайнами спрятанных сокровищ, — это что-то из области произведений Дэна Брауна, а не из реального мира. В 1865 году была опубликована брошюра, описывающая огромное сокровище, которое сегодня бы стоило более 60 миллионов долларов. Оно якобы было зарыто на территории округа Бедфорд уже 50 лет. Возможно, человек, который это сделал, Томас Дж. Бейл, никогда не существовал. Но в брошюре было указано, что Бейл передал коробку с тремя зашифрованными сообщениями владельцу гостиницы, который на протяжении нескольких десятилетий ничего с ними не делал. О Бейле больше ничего не было слышно.

В 1865 году была опубликована брошюра, описывающая огромное сокровище, которое сегодня бы стоило более 60 миллионов долларов. Оно якобы было зарыто на территории округа Бедфорд уже 50 лет. Возможно, человек, который это сделал, Томас Дж. Бейл, никогда не существовал. Но в брошюре было указано, что Бейл передал коробку с тремя зашифрованными сообщениями владельцу гостиницы, который на протяжении нескольких десятилетий ничего с ними не делал. О Бейле больше ничего не было слышно.

В единственном сообщении Бейла, которое было расшифровано, говорится, что автор оставил огромное количество золота, серебра и драгоценностей в каменном погребе на глубине шесть футов. Также там говорится, что в другом шифре описано точное местонахождение погреба, поэтому не должно возникнуть никаких сложностей в его обнаружении. Некоторые скептики считают, что сокровища Бейла — утка, которая удачно использовалась для продажи брошюр по 50 центов, что в переводе на современные деньги будет 13 долларов.

Загадки убийцы Зодиака

Знаменитый серийный убийца из Калифорнии по прозвищу Зодиак дразнил полицию Сан-Франциско несколькими шифрами, утверждая, что некоторые из них раскроют местонахождение бомб, заложенных по всему городу. Он подписывал письма кругом и крестом — символом, обозначающим Зодиак, небесный пояс из тринадцати созвездий.

Он подписывал письма кругом и крестом — символом, обозначающим Зодиак, небесный пояс из тринадцати созвездий.

Зодиак также отправил три письма в три разные газеты, в каждом из которых содержалась треть от шифра из 408 символов. Школьный учитель из Салинаса увидел символы в местной газете и разгадал шифр. В сообщении говорилось: «Мне нравится убивать людей, потому что это очень весело. Это веселее, чем убивать диких животных в лесу, потому что человек — самое опасное животное из всех. Убийство дает мне самые острые ощущения. Это даже лучше секса. Самое лучшее ждет, когда я умру. Я снова появлюсь на свет в раю, и все, кого я убил, станут моими рабами. Я не скажу вам моего имени, потому что вы захотите замедлить или остановить набор рабов для моей загробной жизни».

Зодиак взял ответственность за убийство 37 человек и так и не был найден. По всему миру у него появились подражатели.

Таман Шуд

В декабре 1948 года на пляже Сомертона в Австралии нашли тело мужчины. Личность умершего так и не удалось установить, а дело окутано тайной по сей день. Мужчину могли убить не оставляющим следов ядом, но даже причина смерти неизвестна. Человек из Сомертона был одет в белую рубашку, галстук, коричневый вязаный пуловер и серо-коричневый пиджак. Бирки с одежды были срезаны, а бумажник отсутствовал. Зубы не соответствовали каким-либо имеющимся стоматологическим записям.

Личность умершего так и не удалось установить, а дело окутано тайной по сей день. Мужчину могли убить не оставляющим следов ядом, но даже причина смерти неизвестна. Человек из Сомертона был одет в белую рубашку, галстук, коричневый вязаный пуловер и серо-коричневый пиджак. Бирки с одежды были срезаны, а бумажник отсутствовал. Зубы не соответствовали каким-либо имеющимся стоматологическим записям.

В кармане у неизвестного обнаружили кусочек бумаги со словами «tamam shud», или «законченный» по-персидски. В дальнейшем при публикации материала на эту тему в одной из газет была допущена опечатка: вместо «Tamam» было напечатано слово «Taman», в результате чего в историю вошло именно ошибочное название. Это был обрывок страницы из редкого издания сборника «Рубайат» персидского поэта XII века Омара Хайяма. Книга была найдена, и на внутренней стороне обложки был написан местный номер телефона и зашифрованное сообщение. Кроме того, в камере хранения близлежащей железнодорожной станции нашли чемодан с вещами, но это не помогло установить личность убитого. Может, человек из Сомертона был шпионом холодной войны под глубоким прикрытием? Криптограф-любитель? Годы проходят, но исследователи так и не приблизились к разгадке.

Может, человек из Сомертона был шпионом холодной войны под глубоким прикрытием? Криптограф-любитель? Годы проходят, но исследователи так и не приблизились к разгадке.

Блиц-шифры

Эта загадка — самая новая из всех перечисленных, так как была обнародована только в 2011 году. Блиц-шифры — это несколько страниц, обнаруженных во время Второй мировой войны. Они лежали годами в деревянных ящиках в одном из подвалов Лондона, который был раскрыт в результате немецких бомбовых ударов. Один солдат взял с собой эти бумаги, и оказалось, что в них полно странных чертежей и зашифрованных слов. Документы содержат более 50 уникальных символов, напоминающих каллиграфические. Датировать документы не удается, однако, согласно популярной версии, блиц-шифры — дело рук оккультистов или масонов XVIII века.

Когда-то мы со старшей Настей запоем играли в сыщиков и детективов, придумывали свои шифры, методы расследования. Потом это увлечение прошло и вот вернулось снова. У Насти появился жених Димка, который с упоением играет в разведчиков. Его увлечение разделила и моя дочь. Как известно, для того, чтобы передавать друг другу важные сведения, разведчикам нужен шифр. С помощью этих игр вы тоже узнаете, как зашифровать слово или даже целый текст!

Его увлечение разделила и моя дочь. Как известно, для того, чтобы передавать друг другу важные сведения, разведчикам нужен шифр. С помощью этих игр вы тоже узнаете, как зашифровать слово или даже целый текст!

Белые пятна

Любой текст даже без шифра может превратиться в трудночитаемую абракадабру, если между буквами и словами неправильно расставить пробелы.

Например, вот во что превращается простое и понятное предложение «Встречаемся на берегу озера» — «В стре чаем с Янабер егуоз ера» .

Даже внимательный человек не сразу заметит подвох. Но опытный разведчик Димка говорит, что это самый простой вид шифровки.

Без гласных

Либо можно воспользоваться таким методом – писать текст без гласных букв.

Для примера привожу такое предложение: «Записка лежит в дупле дуба, который стоит на опушке леса» . Шифрованный текст выглядит так: «Зпска лжт в дпл дб, ктр стт н пшке лс» .

Тут потребуется и смекалка, и усидчивость, и, возможно, помощь взрослых (которым тоже иногда не вредно потренировать память и вспомнить детство).

Читай наоборот

Эта шифровка объединяет в себе сразу два метода. Текст нужно читать справа налево (то есть наоборот), причем пробелы между словами могут быть расставлены наобум.

Вот, прочтите и расшифруйте: «Нелета минвь дуб, маноро тсоп иртомс» .

Второй за первого

Либо каждую букву алфавита можно обозначить следующей за ней буквой. То есть вместо «а» мы пишем «б», вместо «б» напишем «в», вместо «в» — «г» и так далее.

Опираясь на этот принцип можно составить необычный шифр. Мы, чтобы не запутаться, сделали для всех участников игры мини-шпаргалки. С ними намного удобнее пользоваться этим методом.

Разгадайте, что за фразу мы для вас зашифровали: «Тьъйлб г тжсйбмж фиобуэ мждлп – по ожлпдеб ож тойнбжу щмарф» .

Заместители

По такому же принципу, как и предыдущий шифр, используется метод «Замена». Я читала, что его использовали для шифровки священных иудейских текстов.

Вместо первой буквы алфавита мы пишем последнюю, вместо второй – предпоследнюю и так далее. То есть вместо А – Я, вместо Б – Ю, вместо В – Э…

То есть вместо А – Я, вместо Б – Ю, вместо В – Э…

Чтобы было легче расшифровать текст, нужно иметь под рукой алфавит и листочек с ручкой. Смотришь соответствие буквы и записываешь. Прикинуть на глазок и расшифровать ребенку будет трудно.

Таблицы

Можно зашифровать текст, предварительно записав его в таблицу. Только заранее нужно договориться, какой буквой вы будете отмечать пробелы между словами.

Небольшая подсказка — это должна быть распространенная буква (типа р, к, л, о), потому что за редко встречающиеся в словах буквы сразу цепляется взгляд и из-за этого текст легко расшифровывается. Также нужно обговорить, какой по величине будет таблица и каким образом вы будете вписывать слова (слева направо или сверху вниз).

Давайте вместе зашифруем фразу с помощью таблицы: Ночью идем ловить карасей.

Пробел будем обозначать буквой «р», слова пишем сверху вниз. Таблица 3 на 3 (рисуем в клеточках обычного тетрадного листа).

Вот что у нас получается:

Н Ь И М О Т К А Й

О Ю Д Р В Ь А С Р

Ч Р Е Л И Р Р Е.

Решетка

Для того, чтобы прочесть текст, зашифрованный таким образом, вам и вашему другу понадобится одинаковые трафареты: листы бумаги с вырезанными на них в произвольном порядке квадратиками.

Шифровку нужно писать на листке точно такого же формата, как и трафарет. Буквы пишутся в клеточки-дырки (причем тоже можно писать, например, справа-налево или сверху-вниз), остальные клеточки заполняются любыми другими буквами.

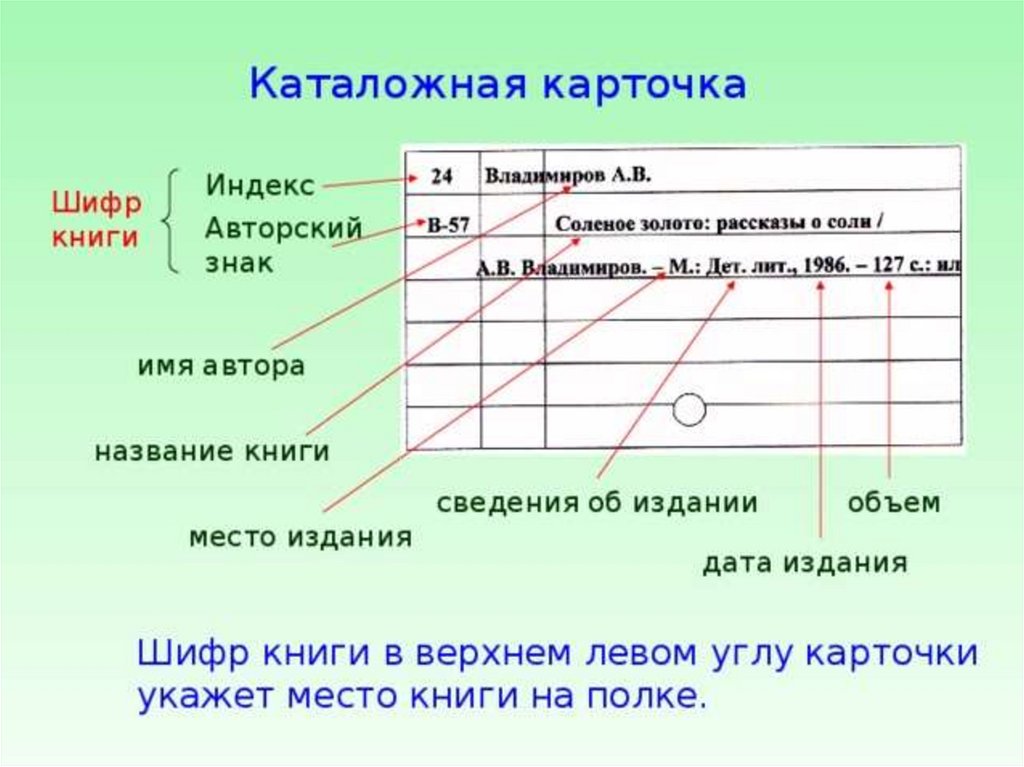

Ключ в книге

Если в прошлом шифре мы готовили два трафарета, то теперь нам понадобятся одинаковые книги. Помню еще во времена моего детства мальчишки в школе использовали для этих целей роман Дюма «Три мушкетера».

Записки выглядели примерно так:

«324 с, 4 а, в, 7 сл.

150 с, 1 а, н, 11 сл….»

Первая цифра обозначала номер страницы,

вторая – номер абзаца,

третья буква – как надо считать абзацы сверху (в) или снизу (н),

четвертая буква – слово.

В моем примере нужные слова нужно искать:

Первое слово: на странице 324, в 4 абзаце сверху, седьмое слово.

Второе слово: на странице 150, в 1 абзаце снизу, одиннадцатое слово.

Процесс расшифровки небыстрый, зато никто из посторонних прочитать послание не сможет.

Обродай ожаловатьпай анай иптографиюкрай сай икихаувай! Независимо от того, пишите ли вы записки своим друзьям в классе или пытаетесь постигнуть криптографию (науку о кодах и шифрах) ради интереса, эта статья может помочь вам узнать некоторые основные принципы и создать свой собственный способ кодировки личных сообщений. Прочитайте шаг 1 ниже, чтобы понять с чего начинать!

Некоторые люди используют слова «код» и «шифр» для обозначения одинаковых понятий, но те, кто серьезно занимаются этим вопросом, знают, что это два абсолютно разных понятия. Секретный код – система, в которой каждое слово или фраза в вашем сообщении заменяются другим словом, фразой или серией символов. Шифр – система, в которой каждая буква вашего сообщения заменяется другой буквой или символом.

Шаги

Коды

Стандартные коды

Выберите книгу. При использовании книги кода вы создадите код, обозначающий место нужных слов в книге. Если вы хотите увеличить шансы того, что любое из необходимых вам слов будет в книге кода, то используйте словари или большие справочники путешественника. Вам необходимо, чтобы количество слов, используемых в книге, было большим и относилось к разным темам.

Переведите слова вашего сообщения в цифры. Возьмите первое слово вашего сообщения и найдите его где-то в книге. После этого запишите номер страницы, номер строки и номер слова. Напишите их вместе для замены нужного вам слова.

Делайте эту операцию для каждого слова. Вы также можете использовать этот прием для шифрования фраз, если ваша книга кода может предоставить вам нужную фразу готовой.

Делайте эту операцию для каждого слова. Вы также можете использовать этот прием для шифрования фраз, если ваша книга кода может предоставить вам нужную фразу готовой.- Итак, например, слово на странице 105, пятая строчка вниз, двенадцатое по счету станет 105512, 1055.12 или чем-то похожим.

Передайте сообщение. Отдайте зашифрованное сообщение вашему другу. Тому понадобится использовать ту же самую книгу для обратного перевода сообщения.

Создайте ваше сообщение. Используя книгу кода, аккуратно и внимательно напишите сообщение. Обратите внимание, что соединение вашего кода с шифром сделает ваше сообщение еще более защищенным!

Используя книгу кода, аккуратно и внимательно напишите сообщение. Обратите внимание, что соединение вашего кода с шифром сделает ваше сообщение еще более защищенным!

Переведите ваше сообщение. Когда ваши друзья получат сообщение, им понадобится использовать их экземпляр книги кода, чтобы перевести сообщение. Убедитесь, что они знают, что вы используете двойной метод защиты.

Книга кода

Полицейское кодирование

Шифры

Шифрование, основанное на дате

Выберите дату. Например, это будет день рождения Стивена Спилберга 16-го декабря 1946 года. Напишите эту дату, используя цифры и косые черты (12/18/46), затем уберите черты, чтобы получить шестизначное число 121846, которые вы можете использовать для передачи зашифрованного сообщения.

Присвойте каждой букве цифру. Представьте, что сообщение «Мне нравятся фильмы Стивена Спилберга». Под сообщение вы напишите ваше шестизначное число снова и снова до самого конца предложения: 121 84612184 612184 6121846 121846121.

Под сообщение вы напишите ваше шестизначное число снова и снова до самого конца предложения: 121 84612184 612184 6121846 121846121.

Зашифруйте ваше сообщение. Напишите буквы слева направо. Передвиньте каждую букву обычного текста на количество единиц, указанных под ней. Буква «М» сдвигается на одну единицу и становится «Н», буква «Н» сдвигается на две единицы и становится «П». Обратите внимание, что буква «Я» сдвигается на 2 единицы, для этого вам необходимо перескочить на начало алфавита, и становится «Б». Ваше итоговое сообщение будет «Нпё хфёгбущг ъйныфя чукгмсё тсйуексеб».

Переведите ваше сообщение. Когда кто-то захочет прочитать ваше сообщение, все, что ему надо будет знать, так это какую дату вы использовали для кодировки. Для перекодировки воспользуйтесь обратным процессом: напишите цифровой код, затем верните буквы в противоположном порядке.

- Кодирование при помощи даты имеет дополнительное преимущество, так как дата может быть абсолютно любой.

Вы также можете изменить дату в любой момент. Это позволяет обновлять систему шифра гораздо легче, чем при использовании других методов. Как бы то ни было лучше избегать таких известных дат как 9 мая 1945 года.

Вы также можете изменить дату в любой момент. Это позволяет обновлять систему шифра гораздо легче, чем при использовании других методов. Как бы то ни было лучше избегать таких известных дат как 9 мая 1945 года.

Шифрование при помощи числа

Выберите с вашим другом секретное число. Например, число 5.

Напишите ваше сообщение (без пробелов) с этим количеством букв в каждой строчке (не переживайте, если последняя строчка короче). Например, сообщение «Мое прикрытие раскрыто» будет выглядеть так:

- Моепр

- икрыт

- иерас

- крыто

Чтобы создать шифр возьмите буквы сверху вниз и запишите их. Сообщение будет «Миикокереррыпыатртао».

Для расшифровки вашего сообщения ваш друг должен посчитать общее количество букв, разделить его на 5 и определить, есть ли неполные строки. После этого он/она записывает эти буквы в колонки, так чтобы было 5 букв в каждом ряду и одна неполная строка (если есть), и читает сообщение.

Графический шифр

Перестановка Цезаря

Секретные языки

Путаный язык

Звуковой код

Тарабарский язык

- Прячьте ваш код в том месте, о котором знают только отправитель и получатель. Например, развинтите любую ручку и положите ваш код внутрь нее, соберите ручку обратно, найдите место (например, подставка под карандаши) и сообщите получателю место и тип ручки.

- Шифруйте также и пробелы, чтобы запутать код еще больше. Например, вы можете использовать буквы (Е, Т, А, О и Н работают лучше всего) вместо пробелов. Они называются пустышками. Ы, Ъ, Ь и Й будут выглядеть слишком явными пустышками для опытных взломщиков кодов, поэтому не используйте их или другие выделяющиеся символы.

- Вы можете создать свой собственный код, переставляя буквы в словах в случайном порядке. «Диж яемн в крапе» — «Жди меня в парке».

- Всегда отправляйте коды агентам с вашей стороны.

- При использовании турецкого ирландского вам не нужно специально использовать «эб» перед согласной.

Вы можете использовать «иэ», «бр», «из» или любую другую неприметную комбинацию букв.

Вы можете использовать «иэ», «бр», «из» или любую другую неприметную комбинацию букв. - При использовании позиционной кодировки, не стесняйтесь добавлять, удалять и даже переставлять буквы с одного места на другое, чтобы сделать дешифровку еще более трудной. Убедитесь, что ваш партнер понимает, что вы делаете, или все это будет бессмысленным для нее/него. Вы можете разбить текст на части так, чтобы было три, четыре или пять букв в каждой, а затем поменять их местами.

- Для перестановки Цезаря вы можете переставлять буквы на любое количество мест, которое вы хотите, вперед или назад. Только убедитесь что правила перестановок одинаковы для каждой буквы.

- Всегда уничтожайте расшифрованные сообщения.

- Если вы используете свой собственный код, не делайте его слишком сложным, чтобы остальные не смогли его разгадать. Он может оказаться слишком сложным для расшифровки даже для вас!

- Используйте азбуку Морзе. Это один из самых известных кодов, поэтому ваш собеседник быстро поймет, что это.

Предупреждения

- Если вы пишете код неаккуратно, то это сделает процесс декодирования более сложным для вашего партнера, при условии что вы не используете вариации кодов или шифров, созданные специально, чтобы запутать дешифровальщика (за исключением вашего партнера, конечно).

- Путаный язык лучше использовать для коротких слов. С длинными словами он не настолько эффективен, потому что дополнительные буквы гораздо более заметны. То же самое при использовании его в речи.

Если вы хотите зашифровать свой текст не вдаваясь в описание процесса шифрования –сразу прейдите к

Зашифровать текст просто – для этого существует огромное количество алгоритмов шифрования!!

Мы как-то уже касались , но оно было достаточно простым. И мне хотелось чего-то посложнее!

И вот новое шифрование, которое я написал. Всего количество знаков, используемое в шифровании около 5000. Для каждого нового текста будет формироваться отдельный набор символов, который будет принадлежать собственному ключу!

Таким образом, чтобы расшифровать данный код, нужно иметь 1. Адрес страницы, где можно его раскодировать, 2. Ключ, 3. Закодированный текст.

Адрес страницы, где можно его раскодировать, 2. Ключ, 3. Закодированный текст.

Итого, количество вариаций символов примерно 5000 5000

И вы, наверное, подумали, но что это за число!? К примеру третья степень числа 5000 будет равна — 62 500 000 000 000(62 триллиона), еще осталось умножить получаемое число на 5000 – 4997раз…

Как работает и как использовать онлайн шифрование

Как закодировать текст

Для того, чтобы закодировать текст вам нужно перейти к форме кодирования текста.

1. Первая строка:Ваш ключ(Пароль – На момент пересмотра(09.06.2019) алгоритмов и редактирования данной страницы, пароль отменен и регистрация тоже! Мы в процессе переработки и доработки скриптов, на новых алгоритмах. Когда будет доделано – никаких сроков не скажу, потому, что нет времени! У нас новый большой проект, на который уходит все время!)

1.а. Первый пункт исключен

2. Текстовое поле:Введите текст

Для того, чтобы закодировать текст — можно ввести любой текст на русском и английском языке + 10 цифр + часто употребляемые знаки

3. Отправить:

Отправить:

После того, как вы нажмёте отправить, то ваш текст будет закодирован и подсвечен красным цветом!

Как раскодировать текст

Чтобы раскодировать закодированный текст, то вам нужно прейти к форме, раскодирования текста.

1.а. Первый пункт исключен

2. Текстовое поле:

Введите текст, который вы закодировали

3. Нажимте отправить:

Раскодированный текст будет подсвечен красным цветом

Больше информации о

Закодировать текст

Сколько знаков осталось:

Декодировать текст

Вы наверняка хотите спросить – зачем придумывать велосипед(в данном случае — новое шифрование)!?

Всегда будет находиться человек, который будет хотеть новый велосипед…

Не забудь!

Посмотреть пример и скачать можно по ниже идущей ссылке

Скрипт № 35.5

Название скрипта и номер:Шифрование Dw.Kod

Пример —

Все скрипты на Теги.

Варенье из бузины: польза и вред

Узнать встретимся ли мы. Сонник дома солнца. Как правильно сформулировать вопрос в процессе гадания

Сонник дома солнца. Как правильно сформулировать вопрос в процессе гадания

5 интересных систем шифрования. Разгадайте секретные слова | Конкурсы и тесты

Юлия Удалова

Примерное время чтения: 7 минут

424300

Фото: www.globallookpress.com

В этот день свой профессиональный праздник отмечает Криптографическая служба России.

«Криптография» с древнегреческого означает «тайнопись».

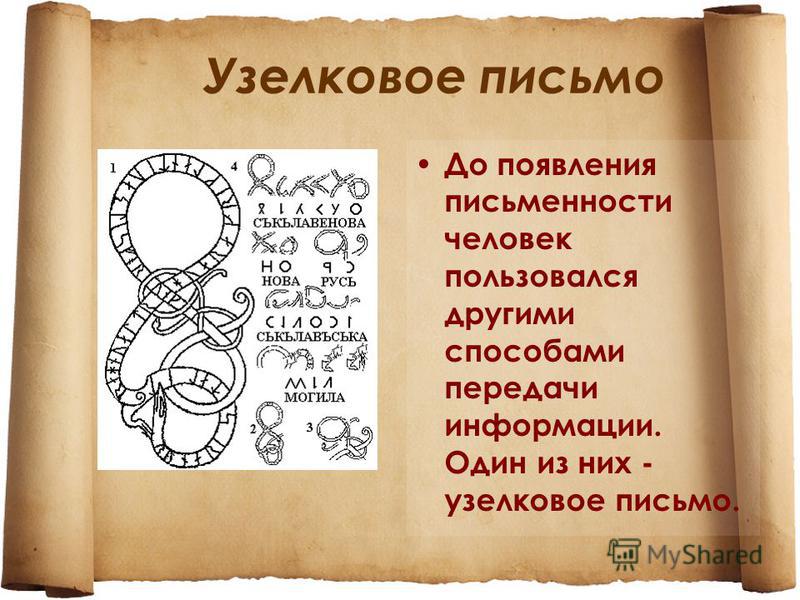

Как раньше прятали слова?

Своеобразный метод передачи тайного письма существовал во времена правления династии египетских фараонов:

выбирали раба. Брили его голову наголо и наносили на неё текст сообщения водостойкой растительной краской. Когда волосы отрастали, его отправляли к адресату.

Шифр — это какая-либо система преобразования текста с секретом (ключом) для обеспечения секретности передаваемой информации.

АиФ.ru сделал подборку интересных фактов из истории шифрования.